El Internet es una cosa verdaderamente asombrosa. Es una red global de computadoras, todas conectadas y compartiendo información. Para que se entienda, lo han promovido como un sistema donde “visitamos” sitios web y nos “conectamos” a otros sistemas. Pero la realidad de cómo funciona el Internet es fundamentalmente diferente a lo que esos términos nos han hecho creer. Las fallas de seguridad caen, precisamente, en los espacios que se encuentran entre la noción y la realidad de cómo funciona el Internet. En este artículo vamos a compartir en pequeños pedazos los aspectos más importantes de la seguridad en Internet y ofrecer consejos prácticos en cada uno.

Contents [esconder]

El Internet es solo un medio de transmisión. Simplemente conecta computadoras y en realidad no cuenta con contenido propio. Al igual que una autopista sirve para darle a los automóviles los medios para llegar del punto A al punto B, el Internet existe para darle al tráfico de la red la forma de llegar del punto A al punto B. En realidad, usar el Internet significa transferir un montón de tráfico de la red entre computadoras. Usualmente, esto incluye a tu computadora y a las computadoras de los sitios web, llamados servidores.

Usando el sitio web de un banco como ejemplo, esto es lo que ocurre cuando ingresas a un sitio web:

- Tu navegador web solicita la página de inicio de sesión del sitio web de tu banco. Esto lo hace cuando haces clic en el botón de “iniciar sesión”.

- La página de inicio de sesión se transfiere a través del Internet, tu computadora la descarga y tu navegador la despliega.

- Escribes tu nombre de usuario y contraseña y haces clic en el botón de “iniciar sesión”.

- Ese nombre de usuario y contraseña se transfieren a través del Internet hacia el servidor web.

- La combinación de nombre de usuario y contraseña son verificados con la base de datos de usuarios del servidor web.

- Si es correcto, entonces el servidor web transfiere la página de tu cuenta privada a tu computadora. Tu navegador la despliega y puedes seguir con tus actividades bancarias.

Cada vez que haces clic en un vínculo ocurre el mismo proceso. Tu solicitud se transfiere al servidor web y, a su vez, te transfiere a la página solicitada. Si continuamos con la analogía de la autopista, entonces probablemente te estés dando cuenta que todos tus datos, públicos y privados, son enviados a través de Internet todo el tiempo. Ahí es donde están los problemas potenciales de seguridad, pero hay algunas cosas básicas que puedes hacer para cubrir tus bases y protegerte mejor.

Contraseñas: cómo crearlas y protegerlas

No es posible llegar demasiado lejos en cualquier computadora o en Internet sin tener que contar con un nombre de usuario y contraseña. Hoy en día, la mayoría de los sitios web requieren que inicies sesión para acceder a las características del sitio. Es difícil llevar un registro de todas esas contraseñas, así que podría parecer que la forma más fácil de hacerlo sería usar la misma combinación de correo electrónico y contraseña en más de un sitio.

Esta es una táctica peligrosa que deberías evitar. Todos los días, muchos sitios web son atacados y se roban sus bases de datos de nombres de usuarios y contraseñas. Una vez que los tipos malos (también conocidos como hackers) tienen tu nombre de usuario y contraseña de un sitio, intentarán usarlos en otros sitios. Si has usado el mismo nombre de usuario y contraseña en el sitio web de bajo riesgo de tu asociación vecinal que en el sitio web de alto riesgo de tu banco, le has dado a un tipo malo las credenciales que necesita para ingresar al sitio web de tu banco. La mejor defensa contra esto es usar una contraseña diferente en cada sitio web.

Crear buenas contraseñas

La idea de una “buena” contraseña parece vaga. Para poder entender cuál sería una buena contraseña, primero tenemos que entender cuál sería una “mala” contraseña. Una mala contraseña es aquella que se puede adivinar.

Todos los días se roban bases de datos de nombres de usuario y contraseñas de sitios web inseguros. Eso significa que hay bastantes credenciales disponibles para ser estudiadas y esto demuestra que los humanos son terribles para crear buenas contraseñas.

Algunos estudios demuestran que el 91 % de las contraseñas utilizan solamente 1000 palabras diferentes. Nota: ese vínculo enlista las 10 000 contraseñas más utilizadas y algunas de ellas son bastante coloridas. Estas contraseñas son fáciles de adivinar porque los hackers tienen acceso a las mismas listas y utilizarán tu correo electrónico junto con estas contraseñas en varios sitios para ver si alguna de ellas funciona. Si estás interesado en averiguar qué tan fuerte es tu contraseña, utiliza nuestro verificador de seguridad de contraseñas.

Muchas personas tratan de hacer su contraseña más compleja añadiendo números al final. Ese es un truco muy común y muy conocido por los hackers. Un estudio de bases de datos mostró que, de las contraseñas que terminan en números, casi la cuarta parte de ellos utilizaba el número 1.

No faltan los consejos en Internet acerca de cómo crear una buena contraseña y puede ser muy complicado entender todas las recomendaciones. Las mejores contraseñas son una larga mezcla de números, letras y caracteres especiales. Usar buenas y fuertes contraseñas como estas sería extremadamente inviable si no fuera por la existencia de Administradores de Contraseñas, que nuestro propio Lee Munson cubre a detalle aquí.

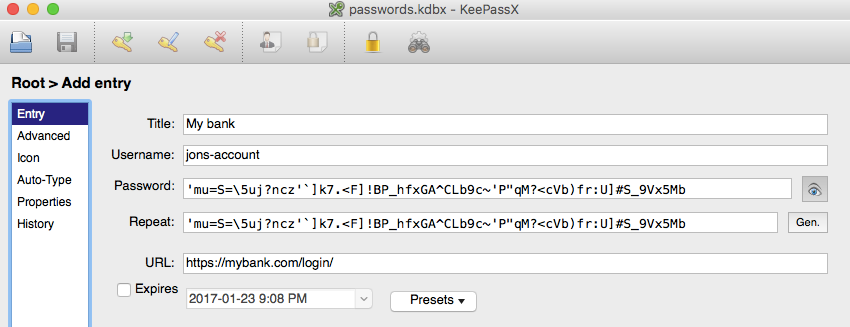

Utilizar administradores de contraseñas

Existen una especie de software llamados Administradores de Contraseñas que existen para facilitar el uso de contraseñas largas y al azar. Este software crea contraseñas seguras para ti y las almacena para que las puedas buscar fácilmente cuando las necesites. Algunos de ellos tienen características adicionales que los hacen todavía más convenientes de utilizar, tales como:

- Rellenar automáticamente los campos de inicio de sesión de un sitio web para que no tengas que detenerte a buscar tu nombre de usuario y contraseña.

- Almacenar la información de tus contraseñas en línea, lo que significa que puedes acceder a ella desde diferentes dispositivos, como tu iPad o computadora de escritorio. Nota: las listas de contraseñas que crean estos administradores siempre están encriptadas, lo que hace posible almacenarlas en línea con seguridad.

- Alertarte cuando un sitio web que utilizas ha sido comprometido, para que sepas que debes cambiar tu contraseña, puesto que se ha hecho pública.

Comparitech tiene una lista de los mejores administradores de contraseñas, tanto gratuitos como de paga, aquí.

Utilizar autenticación de dos factores (2FA)

La autenticación de dos factores (2FA) ha estado disponible para corporaciones y gobiernos desde hace muchos años, pero su uso generalizado se ha propagado para el consumidor común apenas recientemente. Esta añade un segundo factor de autenticación, lo que significa que no es suficiente utilizar solo tu nombre de usuario y contraseña para ingresar a tu cuenta. También debes proporcionar una segunda pieza de información, normalmente un código numérico que cambia cada pocos segundos. Imagina que un tipo malo con tu nombre de usuario y contraseña intentara ingresar a tu cuenta bancaria. Cuando se le solicite proveer un código numérico que cambia constantemente, no será capaz de ingresarlo.

No todos los sitios web ofrecen 2FA. Verifica la configuración de seguridad o de inicio de sesión de tu cuenta en cada sitio para ver si ofrece opciones de 2FA. Si cuenta con ellas, es muy probable que sea de una de las siguientes formas:

Enviar un código numérico a tu número de teléfono a través de mensaje de texto (SMS)

Esta es la forma más común de 2FA, ya que es fácil de implementar por parte del proveedor del servicio y los teléfonos celulares son muy utilizados hoy en día. Tendrás que dar tu número de teléfono al sitio y este enviará un código de prueba a tu teléfono para verificar que funciona. Una vez que ingreses el código de prueba al sitio se activará la 2FA en tu cuenta.

Desde este punto, cada vez que quieras acceder a tu cuenta, el sitio te enviará un código diferente que tendrás que ingresar para hacerlo.

Utilizar una aplicación en tu teléfono para generar códigos

Existen numerosas aplicaciones que generan códigos 2FA, tales como Google Authenticator, Authy y LastPass Authenticator. Si un sitio web soporta una de estas aplicaciones, su página de seguridad o de configuración de inicio de sesión te dará las instrucciones para configurarla.

Generalmente necesitas instalar la aplicación desde la tienda de aplicaciones de tu dispositivo y después escanear un código del sitio web usando la cámara de tu dispositivo. Eso crea un espacio en tu aplicación de autenticación para ese sitio web que mostrará un código numérico que cambia continuamente. Ingresa el código vigente en el sitio web y esto activará la 2FA en tu cuenta.

De ahora en adelante, para acceder a ese sitio necesitarás abrir la aplicación en tu dispositivo e ingresar el código vigente.

Ventajas y desventajas de ambos tipos de 2FA

El método SMS es más fácil de manejar porque no requiere que instales una aplicación en tu teléfono. También es fácil transferir entre teléfonos porque tu número telefónico está ligado a tu tarjeta SIM así que aunque cambies de teléfono, el número es el mismo. La desventaja es que necesitas estar en un área con buena cobertura. Si estás en una cafetería en algún lado con poca cobertura, no podrás recibir el código. También, si eres un viajero frecuente y tienes el hábito de cambiar de tarjetas SIM por una que corresponde al país en el que te encuentras, eso significa que tu número de teléfono ha cambiado. Ten eso en mente antes de viajar si estás utilizando autenticación de dos factores a través de SMS en alguna de tus cuentas.

El método de la aplicación elimina la necesidad de cobertura de red porque no necesitas recibir un código. La aplicación genera el código en el teléfono por sí misma para que puedas obtener un código de autenticación incluso si tu teléfono se encuentra en modo avión. La desventaja es que es más difícil transferir la aplicación de autenticación a otro teléfono. Generalmente, tendrás que desactivar la 2FA en todas tus cuentas y después instalar la aplicación en el otro teléfono para finalmente volver a activar la 2FA.

Cómo identificar sitios inseguros

Los tipos malos están tras una sola cosa: tu identidad. Quieren acceso a tu información y para lograrlo necesitan tus credenciales de acceso de varios sitios. Ya que la mayoría de nosotros no daría esa información voluntariamente, los tipos malos necesitan engañarnos para que la divulguemos. Las dos formas más comunes para hacerlo es engañándonos para que ingresemos nuestras credenciales en un sitio web falso que creemos que es real. O engañándonos para que instalemos un software espía en nuestra computadora que les enviará nuestra información posteriormente. Más adelante en este artículo hay una sección de programas de antivirus y de seguridad que brinda consejos al respecto. Esta sección es para identificar los sitios web no seguros.

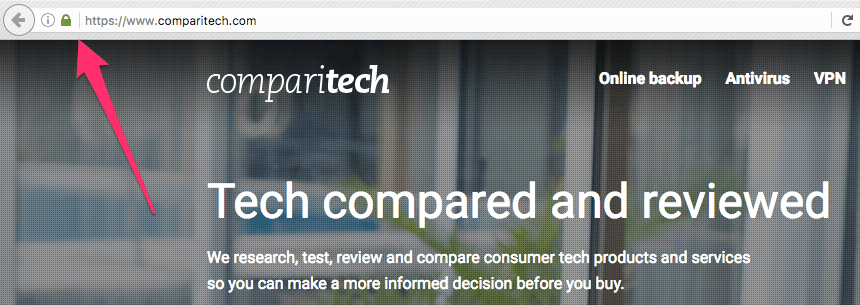

HTTPS/SSL, ¿qué significa?

Si utilizas el Internet, probablemente hayas notado que cuando visitas algunos sitios, estos muestran una barra de dirección verde, a veces con un candado. Esto indica que la información que intercambias con el servidor web está encriptada. Para nuestros lectores curiosos, los acrónimos significan Hyper Text Transfer Protocol Secure (protocolo seguro de transferencia de hipertexto) y Secure Sockets Layer (capa de puertos seguros). Para efectos prácticos, son términos intercambiables. Esa es suficiente información para continuar con este artículo, pero si estás interesado en investigar a profundidad la SSL, Sam Cook tiene un buen manual aquí.

En contexto:

“Encriptación” o “encriptado” significa que la información que envías al sitio web y la información que te envía de regreso está codificada. Las únicas dos partes que pueden decodificar los datos y hacerlo legible de nuevo son tu navegador web y el servidor web.

Gracias a esto puedes deducir que es de máxima importancia ver el candado HTTPS cuando estás transfiriendo información sensible como nombres de usuario y contraseñas o cualquier tipo de información personal. Esto asegurará que no te roben tu información “en el tránsito” entre tu computadora y el servidor web.

Es importante saber que el candado HTTPS no garantiza la credibilidad del sitio. No significa que el sitio no tenga malware, no significa que los dueños del sitio no sean criminales y no significa que puedas confiar en el sitio.

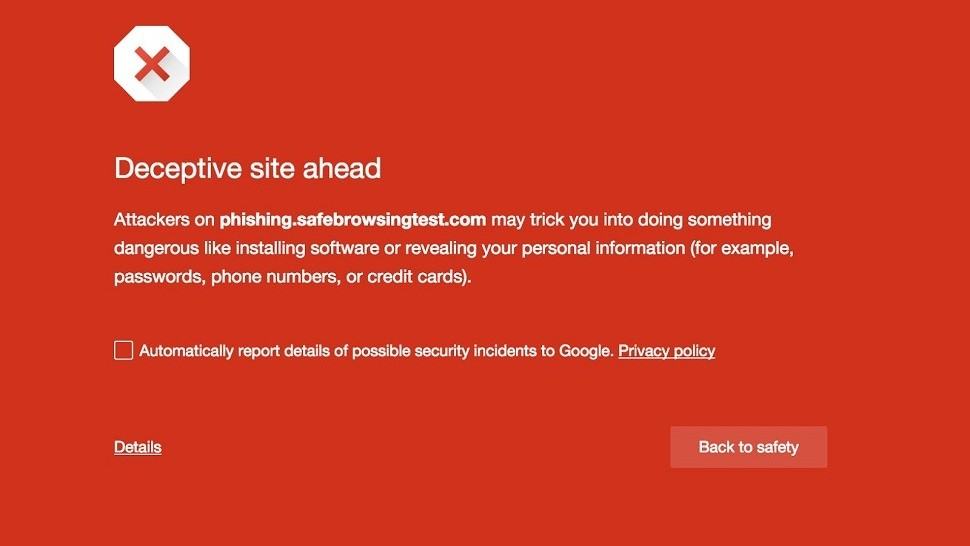

Advertencias de Navegación Segura de Google

Google es el buscador más popular del mundo. Constantemente escanea todos los sitios web de Internet y lleva un registro de todas las páginas. Mientras hace esto, el Googlebot (es la pieza de software que se desplaza por cada sitio buscando contenido) también observa el código de cada página. Si encuentra código malicioso, entonces añade ese sitio a la lista de sitios malos, llamada la lista de Navegación Segura. El navegador de Google, Chrome, y algunos otros navegadores como Firefox de Mozilla y Safari de Apple, utilizan esta lista. Si intentas visitar un sitio que se encuentra en la lista de Navegación Segura, esos navegadores desplegarán una advertencia similar a esta:

Nota:

para que Google te pueda ofrecer el servicio de Navegación Segura tiene que conocer los sitios que visitas. Hay quienes dicen que comparten esta información con la NSA (agencia de seguridad nacional) a través del uso de cookies, así que intercambiar seguridad por privacidad podría no ser aceptable para ti. Opcionalmente, lee este artículo para más información sobre cómo mantenerse seguros al comprar en línea. O este artículo para más información sobre cómo identificar sitios web fraudulentos.

No te fíes de vínculos y archivos adjuntos

Para poder acceder a cualquier cosa en tu computadora, los tipos malos necesitan colocar un tipo de software, llamado malware, en tu sistema. Ya que no es viable que vayan a tu casa e instalen el malware personalmente, pasan mucho tiempo tratando de engañarte para que hagas clic en vínculos o adjuntando malware a los correos electrónicos que instalarán el malware por ellos. Una vez que el malware está instalado, tiene acceso a tu sistema y puede hacer cualquiera de las tareas maliciosas para las que fue construido. Algunos tipos de malware simplemente redireccionan tus búsquedas a anuncios de pago para que el autor del malware haga algo de dinero. Otro tipo de malware es mucho peor y puede robar los nombres de usuario y contraseñas que utilizas en línea o incluso encriptar toda tu computadora para que no puedas acceder a tus archivos hasta que pagues un rescate.

En contexto:

malware es una combinación de las palabras Malicious Software (software malicioso). Anteriormente el malware era conocido como virus. A medida que los virus lograron un mayor alcance y contaban con ataques más variados, se acuñó el término malware como una frase más inclusiva, refiriéndose a cualquier tipo de software malicioso.

Los tipos malos tienen un enorme interés en engañarte para que hagas clic en sus vínculos, así que hacen un gran esfuerzo para que los vínculos parezcan legítimos. Algunos son intentos descuidados que son fáciles de detectar, como los correos electrónicos del “Príncipe Nigeriano”, caracterizado por el mal nivel de inglés y sus descabelladas afirmaciones. Otros son más difíciles de detectar porque los tipos malos verdaderamente dedicados utilizarán los nombres de tus amigos y familiares en el campo del remitente en los correos electrónicos para que confíes en el vínculo que incluye.

Existe otra manera en la que los tipos malos pueden intentar obtener tus nombres de usuario y contraseñas, y esa es a través de un proceso llamado phishing. Ellos crean un clon de la página de inicio de sesión de un sitio web conocido y luego intentan engañar a la gente para que ingresen su nombre de usuario y contraseña en ese sitio. Por supuesto, la gente que cae en el engaño no ingresa al sitio que esperaban, sino que se envía su nombre de usuario y contraseña a los tipos malos.

En contexto:

phishing es un término que se refiere al acto de intentar engañar a un gran número de personas a hacer algo en contra de sus mejores intereses. Los intentos de phishing son indiscriminados y simplemente abarcan al mayor número de personas posible, enviando correos electrónicos masivamente en un intento de engañar al menos a unos cuantos. Es similar a simplemente lanzar el sedal al río para ver qué puedes pescar. De ahí nace la variación fonética de “fishing” (pescar). Existe una variación avanzada de phishing enfocada a blancos específicos, llamada Spear Phishing, pero se aplican los mismos métodos generales para evitarlo. Existen algunos buenos indicadores aquí sobre cómo detectar un correo electrónico de phishing.

Siempre verifica los vínculos antes de hacer clic en ellos. Existen algunas maneras de hacer esto:

Haz clic derecho en el vínculo y cópialo

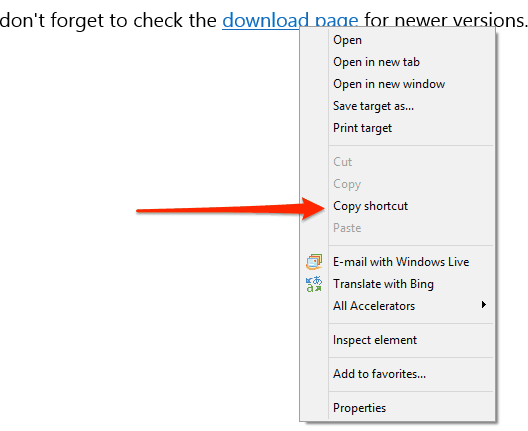

“Clic derecho” se refiere a hacer clic en el botón derecho de tu ratón. Si estás utilizando un trackpad, no tendrás un botón derecho. En ese caso, haz clic con dos dedos al mismo tiempo. Esto desplegará el menú de opciones. El texto exacto de tu menú de clic derecho depende del sistema operativo. Así es como se ve en Windows:

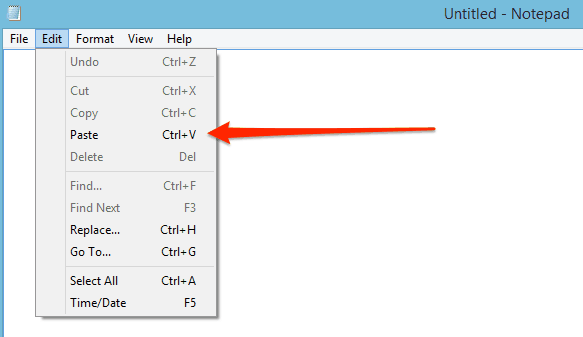

Haz clic en “Copiar atajo” y después pega el vínculo en el Bloc de notas o un procesador de texto. Para pegar el vínculo puedes utilizar el menú “Editar” y hacer clic en la opción “Pegar” o puedes hacer otro clic derecho y seleccionar “Pegar”.

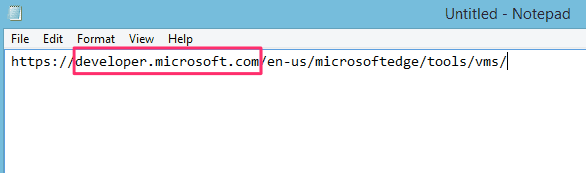

Este vínculo dice que es un vínculo a la página de descarga de máquina virtual del sitio web de Microsoft. Ahora que puedo ver el vínculo en el Bloc de Notas, puedo creer que es legítimo.

La parte más importante de un vínculo es el dominio.

En contexto:

el dominio está resaltado en rojo y está compuesto por la parte de la dirección entre el primer conjunto de diagonales // y la siguiente diagonal individual /.

Puedo ver que este vínculo me llevará al sitio developer.microsoft.com, que es lo que esperaría, así que parece seguro.

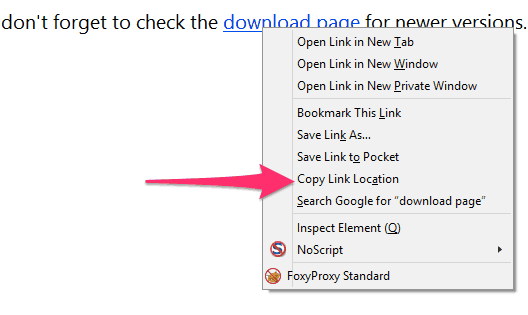

Otros navegadores utilizan el término “link” (vínculo) en lugar de “atajo”. Por ejemplo, este es el menú de clic derecho en Firefox.

Coloca el puntero del ratón sobre el vínculo para ver hacia donde dirige

Algunos programas muestran el destino de un vínculo si colocas el puntero sobre él.

En contexto:

colocar el puntero significa llevar el puntero hacia un vínculo y colocarlo por encima, pero no hacer clic en él.

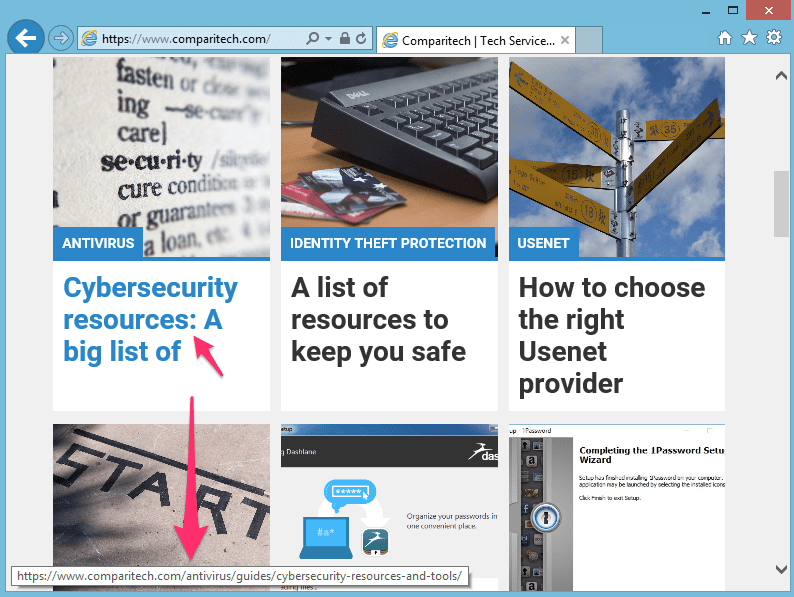

La mayoría de los navegadores revelan el verdadero destino de un vínculo al fondo de la ventana cuando colocas el puntero sobre él. La captura de pantalla no contiene el puntero, pero está colocado sobre el vínculo “Cybersecurity resources: A big list of”.

En este caso, el vínculo debería llevarme a otro artículo en el dominio Comparitech.com y sí lo hace, así que parece seguro.

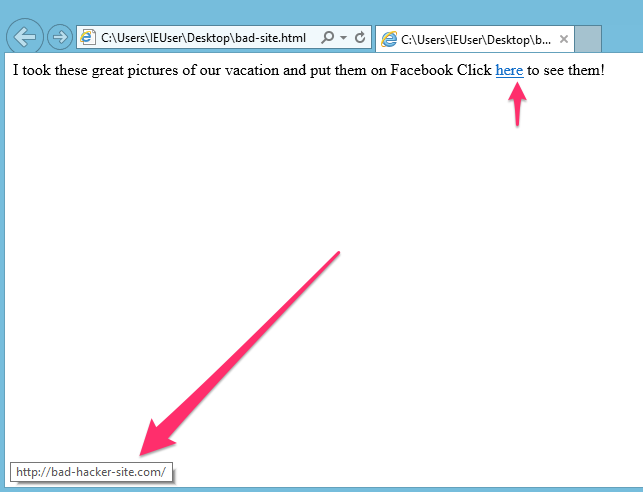

Si el destino real no se ve bien, no hagas clic en él. Este vínculo me dice que alguien tiene unas buenas fotos de sus vacaciones en Facebook, pero si coloco el puntero sobre el vínculo, puedo ver que el vínculo no me lleva a Facebook. No parece seguro.

Cómo usar redes públicas de wifi

Wifi es el término ingenioso que se le da al “Internet inalámbrico”. Hoy en día, casi cualquier dispositivo informático puede conectarse a una red wifi y muchos lugares públicos lo ofrecen. Hay un poco de peligro cuando se utiliza una red pública de wifi porque estás compartiendo esa red con todos los demás que también la están utilizando. Esto puede incluir a tipos malos.

En contexto:

el término “wifi” en realidad no significa nada, solo era más fácil de utilizar que su nombre real, “IEEE 802.11b Direct Sequence”.

La mejor regla general es nunca utilizar redes públicas de wifi. No hay una forma razonable de decir si la red ha sido comprometida y toda tu información está siendo recopilada por un tipo malo. Algunas situaciones que ocurren diariamente son las siguientes:

- Alguien ha creado un punto de acceso a una red wifi falsa con un nombre que parece oficial y te unes equivocadamente a ese punto de acceso. Un ejemplo sería un tipo malo que crea un punto de acceso llamado “Wifi para clientes Starbucks” en un Starbucks. No tendrías forma de saber que ese no es el verdadero punto de acceso.

- Alguien ha comprometido el verdadero punto de acceso y es capaz de ver todo tu tráfico de red. En este caso, te has unido al punto de acceso correcto y no tendrías forma de saber que ya no es un punto seguro.

Existen otras situaciones que vuelven inseguras las redes wifi públicas, pero es difícil de evitar todo el tiempo. Por lo tanto, si utilizas redes públicas, seguir estos consejos te ayudarán a mantenerte a salvo.

No utilices redes wifi públicas para transacciones confidenciales

No uses redes wifi públicas para cosas como transacciones financieras o información muy personal, como el uso de sitios web de gobierno. Da por hecho que es muy probable que la información que estás enviando será leída, y toma tus decisiones de acuerdo con eso. Probablemente esté bien usarlas para una lectura casual o para investigaciones, pero si ves que tienes que ingresar a algún sitio web, es momento de evaluar si de verdad quieres hacerlo a través de esa red pública de wifi.

Utiliza una Red Privada Virtual (VPN)

Una muy buena forma de hacer más seguras las redes wifi públicas es utilizar una Red Privada Virtual (VPN). La mecánica detrás de una VPN es bastante complicada, pero afortunadamente, el proceso de utilizar una es muy sencillo. Una VPN crea un túnel encriptado para todo tu tráfico, que no es descifrado hasta que ha dejado la red wifi pública. Esto significa que incluso si la red wifi pública que estás utilizando está comprometida, el tipo malo será incapaz de leer tu información. Aquí hay algunos antecedentes acerca de las VPN y algunos indicadores de cómo elegir un buen proveedor.

Si no puedes utilizar una VPN y necesitas utilizar el Internet de una forma más que casual, apaga tu conexión wifi y utiliza tus datos móviles. Es más difícil que se comprometan las redes móviles, así que es un poco más seguro que utilizar wifi público.

Utiliza autenticación de dos factores (2FA) en tus cuentas

Hablamos acerca de la autenticación de dos factores (2FA) en la sección de contraseñas al inicio de este artículo. Si crees que te podrían robar tu nombre de usuario y contraseña mientras utilizas una red wifi pública, resulta aparente que lo único que podría evitar que un tipo malo ingrese a tus cuentas es un número de 2FA. No todos los servicios ofrecen 2FA, pero deberías de activarla para los servicios que sí la tengan.

Cómo evitar y resolver el robo de identidad

El robo de identidad es una situación en la que alguien ha obtenido tanta información personal tuya que son capaces de hacerse pasar por ti. Utilizan esta información para abrir cuentas de tarjetas de crédito, cuentas bancarias y otras cosas a tu nombre, lo que puede crear bastantes problemas. Si sigues los consejos de este artículo, reducirás considerablemente el riesgo de ser víctima de robo de identidad en línea. Aun así podría suceder e incluso podría suceder fuera de línea.

Señales de robo de identidad

Tu reporte de crédito es probablemente la mejor fuente de información. Los reportes de crédito muestran todas las cuentas de crédito y de préstamos que se han abierto a tu nombre. Examinar frecuentemente tu reporte de crédito es un paso vital para darse cuenta de algún problema. Si ves que se han abierto cuentas de crédito con compañías con las que no trabajas, esta es una señal de peligro.

No porque un tipo malo haya robado tu identidad y haya acumulado unas cuentas realmente grandes significa que también pagarán esas deudas por ti. Eso significa que, tarde o temprano, los acreedores o los recaudadores comenzarán a enviarte cartas o a llamarte. Si comienzas a recibir actividad de recaudación de compañías con las que no has tenido ninguna transacción, esa es otra señal de alarma.

Un robo de identidad más grave puede suceder en el mundo fuera de línea. Algunos tipos malos realmente dedicados intentarán redireccionar tu correo postal.

Qué hacer si te han robado la identidad

Los pasos para denunciar tu robo de identidad varían de un país a otro, pero en general, los pasos son:

- Obtener una copia de tu reporte de crédito de los burós de crédito aplicables.

- Identificar cualquier cuenta que no sea tuya.

- Colocar una alerta de fraude en tu cuenta de crédito.

- Ponerse en contacto con la policía.

Tenemos una guía detallada de reparación de robo de identidad con instrucciones paso a paso para varios países.

Detectar y resolver infecciones de malware

Si a pesar de tus mejores esfuerzos, tu sistema ha sido infectado con malware, puede que aún haya tiempo de resolver las cosas. Dependiendo del propósito del malware, este podría mostrar señales explícitas de su presencia y podría haber formas de eliminarlo.

Señales de una infección de malware

Si el malware en tu sistema hace algo, aunque sea ligeramente difícil, utilizará recursos como tu memoria y probablemente tu disco duro. Si tu sistema parece algo lento o si ves que la luz de tu disco duro se enciende cuando no estás utilizando la computadora, podrías tener una infección de malware.

También es posible ver la lista de procesos que se están ejecutando en tu sistema para poder identificar cualquier cosa que no reconozcas. Recientemente escribí un artículo acerca del secuestro de un navegador web y ahí hay una sección detallada acerca de cómo detectar el malware.

Un buen programa antivirus es tu mejor apuesta para mantenerte alerta si tienes malware en tu sistema. Pero las infecciones de malware pueden ser difíciles de detectar. Si tienes dudas, es mejor llevar tu equipo a una tienda de reparación de computadoras para una inspección en profundidad.

Qué hacer si han infectado tu sistema con malware

Algunos malware se pueden eliminar con software antivirus, de lo que hablaremos más en detalle posteriormente en este artículo. Idealmente, debes tener un software antivirus ejecutándose todo el tiempo, lo que te defenderá proactivamente de las infecciones. Pero si aun así te entra un virus, eliminarlo podría ser un proceso sencillo. El proceso de eliminación depende fuertemente de la aplicación antivirus que estás utilizando, pero generalmente te informará del virus y te guiará en los pasos para eliminarlo.

Si no estás ejecutando un antivirus o si necesitas eliminar un virus, tenemos una lista actualizada de los mejores antivirus para cada sistema operativo aquí.

Restauración del sistema y de copias de seguridad

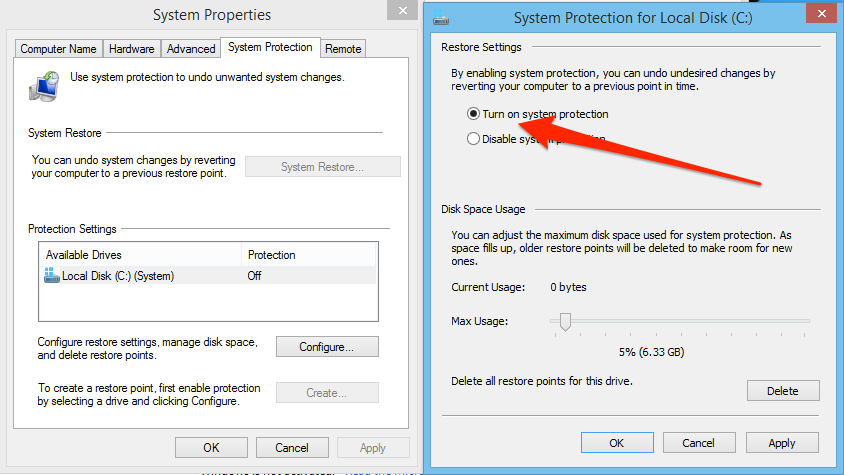

Otra opción que puede funcionar es restaurar el sistema. Si tienes una idea aproximada de cuándo entró el virus y cuando configuraste tu sistema para crear puntos de restauración, puede que funcione regresar a un punto de restauración previo a la infección.

En contexto:

hay una notable diferencia entre restaurar el sistema y restaurar una copia de seguridad. Restaurar el sistema generalmente significa que tu sistema regrese a algún otro punto en el tiempo, incluso al principio del sistema. Eso significa que todo regresará a ese punto, incluyendo los archivos de tu sistema operativo. Restaurar una copia de seguridad significa restaurar solo tu información, como documentos y correos electrónicos. Una restauración de copia de seguridad generalmente no incluye archivos del sistema operativo. Esto puede ser una importante distinción, dependiendo de qué tipo de infección de malware tengas.

En Windows, las restauraciones de sistema se hacen en el Panel de Control de Windows. El artículo de Sam Cook “Prevención y eliminación de malware en Windows” tiene instrucciones paso a paso con capturas de pantalla.

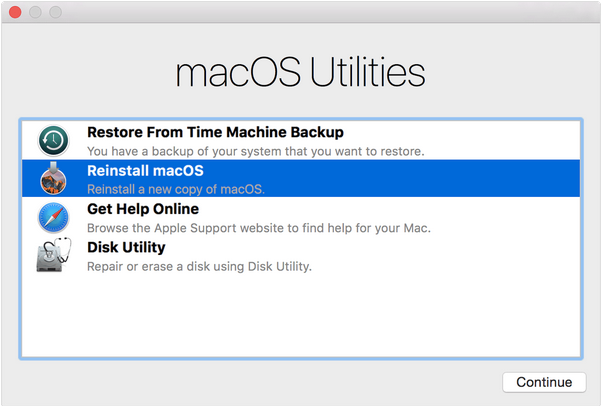

Para MacOS/OSX, puedes reiniciar el sistema y dejar presionada la tecla de comando de Apple y la tecla “R” inmediatamente después de que se reinicie. Eso desplegará las opciones de restauración del sistema. Desde ahí puedes restaurar archivos desde una copia de seguridad de “Time Machine”, si las has configurado, o puedes restaurar el sistema completamente desde cero. La segunda opción es eliminar todo del sistema, incluyendo toda tu información. Es drástico, pero seguro que eliminará cualquier malware junto con todo lo demás.

Las distribuciones de Linux de escritorio, como Ubuntu, no tienen aplicaciones nativas de restauración de sistema o de copia de seguridad. Existen muchas aplicaciones de respaldo de terceras partes que podrían requerir algo de habilidad para configurar. También existen muchos servicios de respaldo basados en la nube que soportan Linux, como CrashPlan y Jungle Disk. CrashPlan tiene una ventaja, en mi opinión, porque la versión gratuita te permite respaldar tus archivos a otro disco local sin costo. Solo necesitas pagar si quieres obtener características avanzadas, como almacenamiento en la nube de tus respaldos.

Qué hacer si han hackeado tu cuenta en línea

El término “hackear” hoy en día significa prácticamente cualquier cosa mala que pudiera pasarle a cualquiera. En Internet el término generalmente se utiliza para decir que alguien ha accedido sin autorización a una de tus cuentas en línea.

Señales de una cuenta en línea comprometida

Uno de los mejores indicadores de que te han hackeado la cuenta es la actividad repentina de dicha cuenta. Probablemente te estés dando cuenta del patrón. En casi todos los casos de actividad maliciosa, la primera línea de defensa es simplemente poner atención. Una señal de alerta de que algo podría estar mal es si recibiste un correo electrónico inesperado de uno de tus servicios en línea.

Dependiendo de la intención de los tipos malos, podrían querer una de estas dos cosas:

- seguir utilizando la cuenta sin notificarte de que ellos también están accediendo a ella

- o bloquear tu acceso a la cuenta para evitar que te des cuenta de que ha sido comprometida hasta que ellos terminen.

En ambos casos es probable que la persona quiera cambiar el correo electrónico de tu cuenta o añadir el suyo propio. La mayoría de los servicios enviarán un correo de notificación a la primera cuenta de correo electrónico cuando se cambie o se añada una nueva cuenta precisamente por este motivo.

Otro indicador podría ser que no puedes acceder a tu cuenta. Si los tipos malos solo necesitan tu cuenta por un corto periodo de tiempo, quizá para transferir todos tus fondos a otro lado, entonces ellos podrían cambiar tu contraseña para evitar que ingreses y los detengas. De nuevo, muchos servicios web envían correos de alerta cuando se cambia la contraseña de una cuenta, así que mantente alerta.

Pasos a seguir después del hackeo

Si te has dado cuenta de un hackeo de tu cuenta, ya sea por una alerta de correo inesperada, problemas para ingresar o por cualquier otro método, tu primer paso a seguir debería ser informar al servicio web.

Si eres capaz de ingresar a tu cuenta, hazlo y después busca la información de contacto de soporte. Llámalos, utiliza el chat en vivo o archiva un ticket en su mesa de ayuda para informarles de que crees que tu cuenta ha sido comprometida. La mayoría de los servicios web toman esto muy en serio y te asistirán rápidamente para arreglarlo. Si no puedes ingresar, deberías seguir el mismo proceso, pero ya que no estás dentro de tu cuenta, será difícil que la gente de soporte pueda probar que tú eres el dueño legítimo de la cuenta. Es probable que te pidan más información para probar tu identidad antes de ayudarte. Aunque este es un momento estresante, es mejor armarse de paciencia.

Una vez que tienes tu cuenta de vuelta bajo tu control, es momento de analizar el daño. Dependiendo de qué hizo el hacker y dependiendo del tipo de información que tienes en la cuenta, podrías querer realizar los mismos pasos que harías en caso de robo de identidad: levantar una denuncia policial y colocar una alerta de fraude en tus cuentas de crédito.

Administración del sistema

La principal causa de infecciones de malware es el software obsoleto. Esto se debe a que las actualizaciones casi siempre incluyen cambios que arreglan las fallas de seguridad que se han descubierto desde la última actualización. Los tipos malos pueden revisar las actualizaciones de seguridad igual de fácil que todos nosotros y, cuando lo hacen, pueden examinarlas para descubrir cuáles fueron las fallas que se arreglaron. Pueden usar esa información para buscar una computadora que no se ha actualizado y explotar esas fallas de seguridad mientras puedan. Por esa razón es de máxima importancia descargar las actualizaciones de todas las aplicaciones y sistemas operativos que uses tan pronto como puedas.

Mantén tu sistema actualizado

Los tres principales sistemas operativos (Windows, MacOS/OSX y Linux) pueden configurarse para buscar actualizaciones periódicamente y aplicarlas automáticamente. Deberías activar estas características inmediatamente.

Windows 8

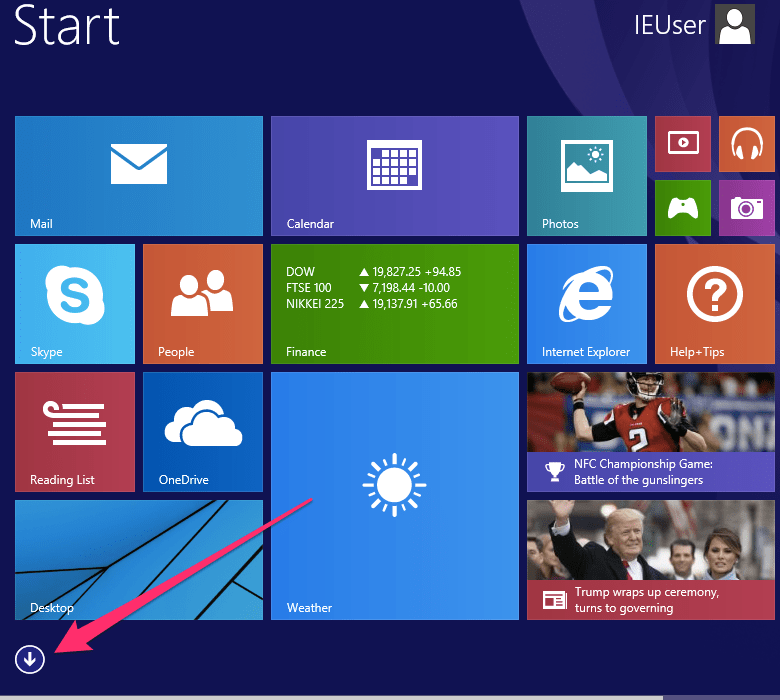

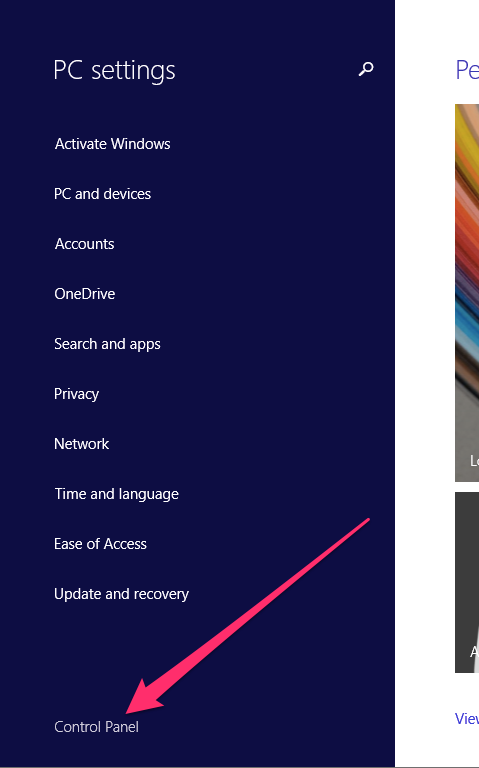

Para configurar el sistema de actualización de Windows, haz clic en el botón de “Inicio” de Windows y después en la flecha hacia abajo en la parte inferior izquierda del escritorio.

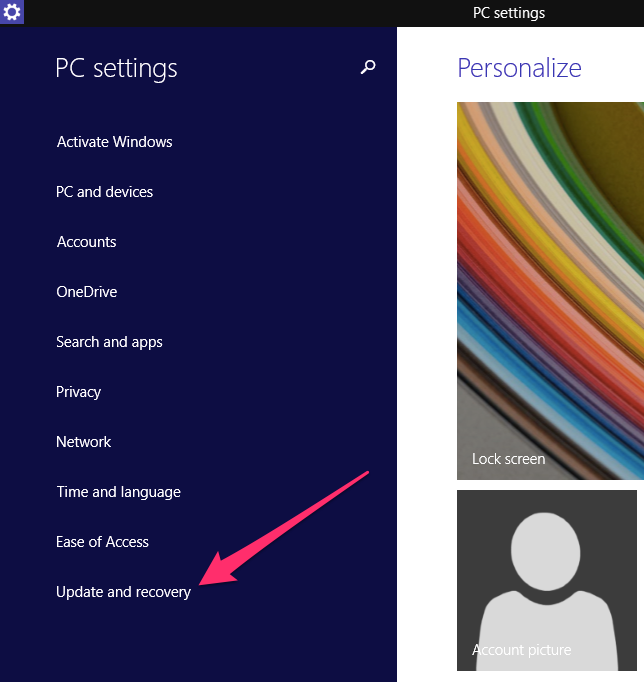

Selecciona la opción de “Configuración de PC” y después la de “Actualizar y recuperar”.

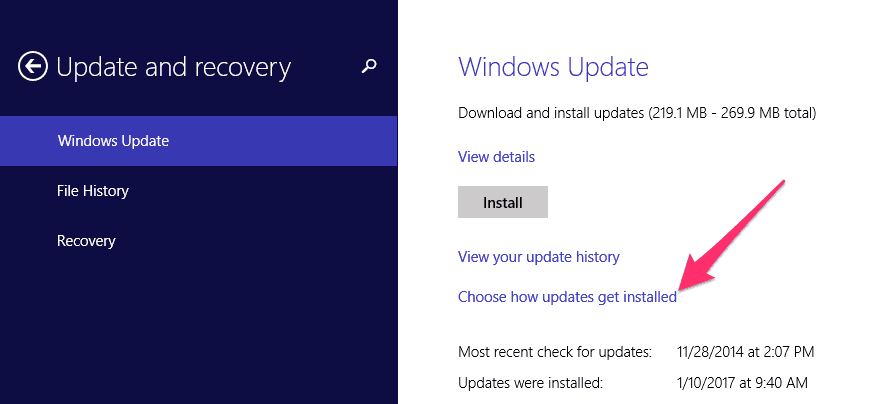

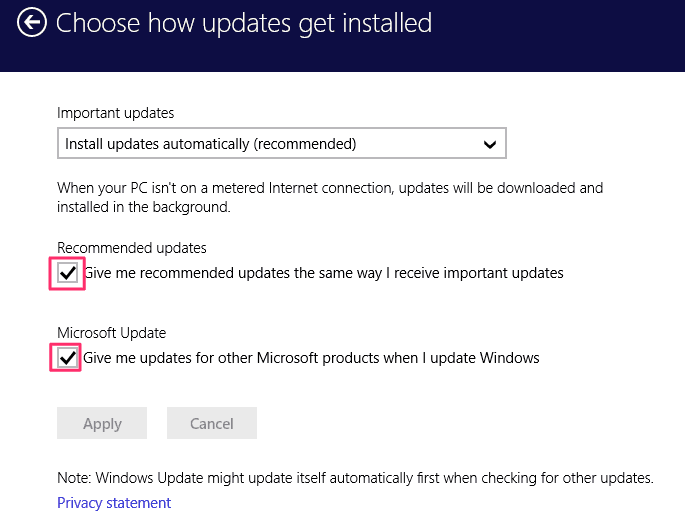

Haz clic en “Elige cómo quieres instalar las actualizaciones” y asegúrate de que esté seleccionada la opción “Instalar actualizaciones automáticamente (recomendado)” y que las casillas indicadas en rojo estén seleccionadas.

Windows 10

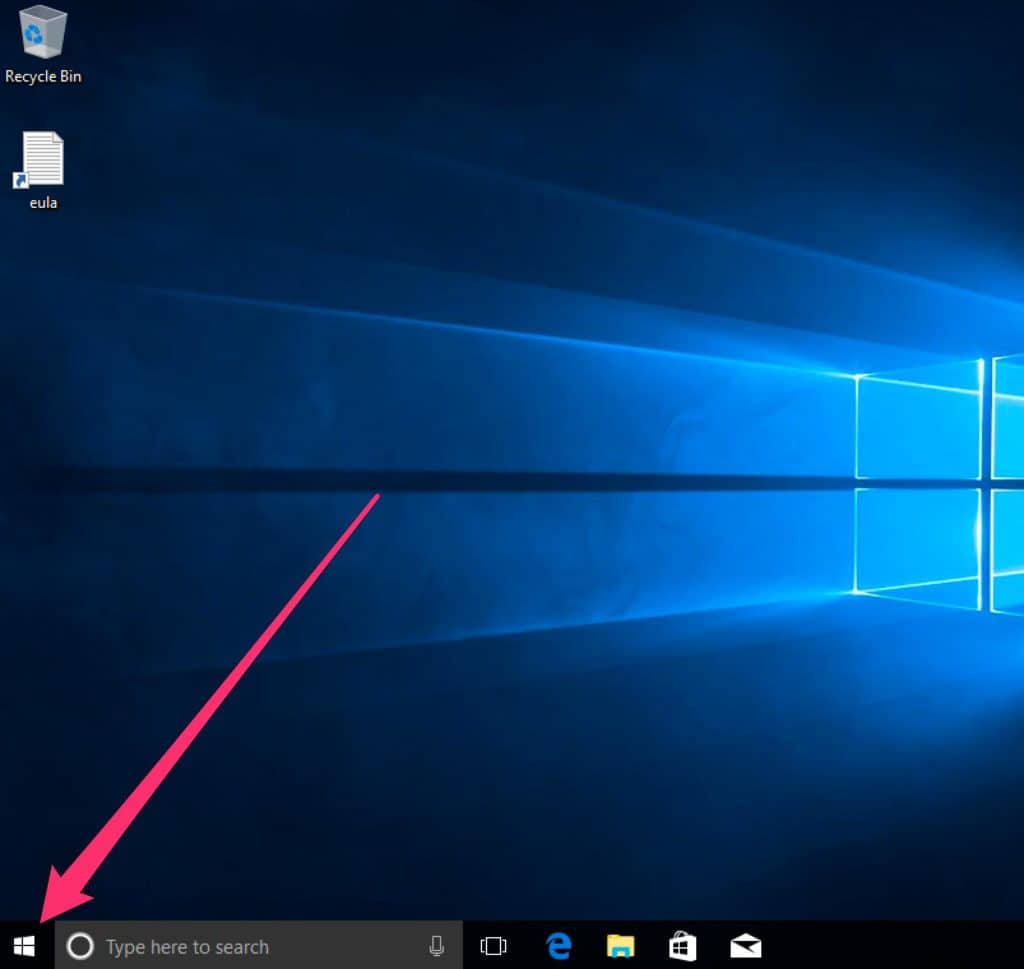

Configurar las actualizaciones en Windows 10 es muy similar a hacerlo en Windows 8. Haz clic en el botón de “Inicio”.

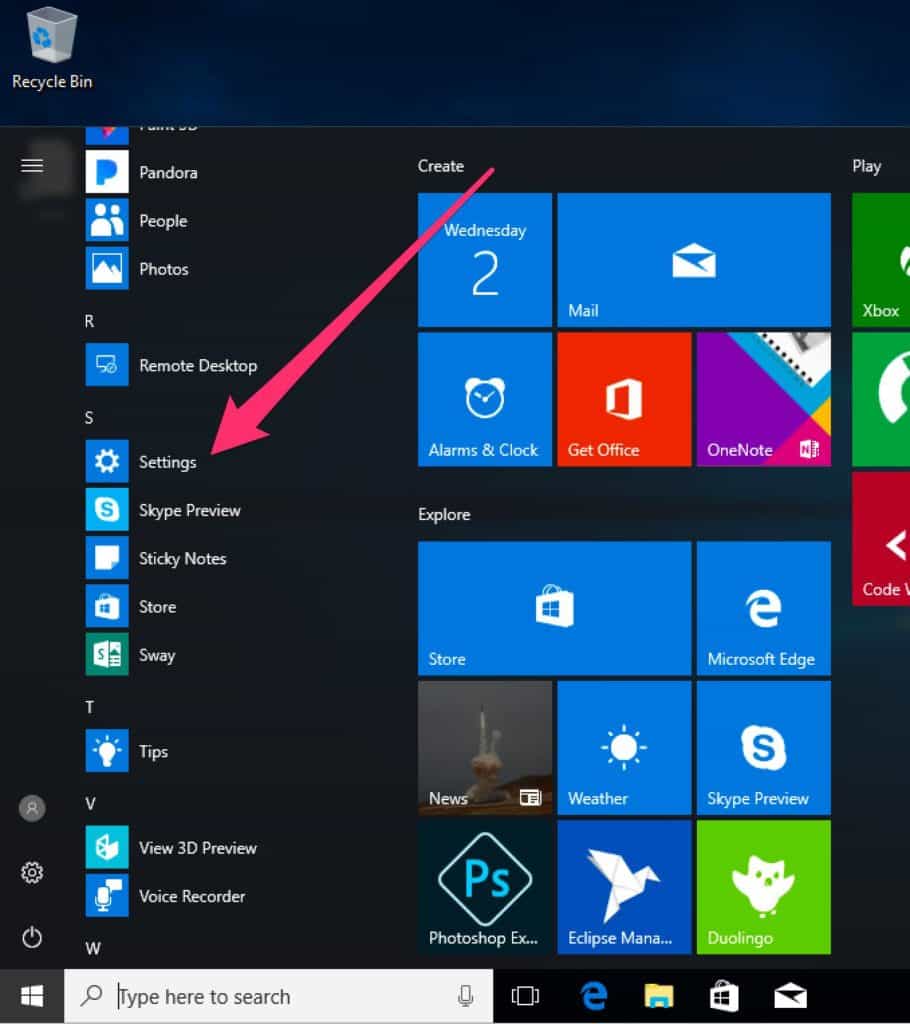

Después selecciona “Configuración”.

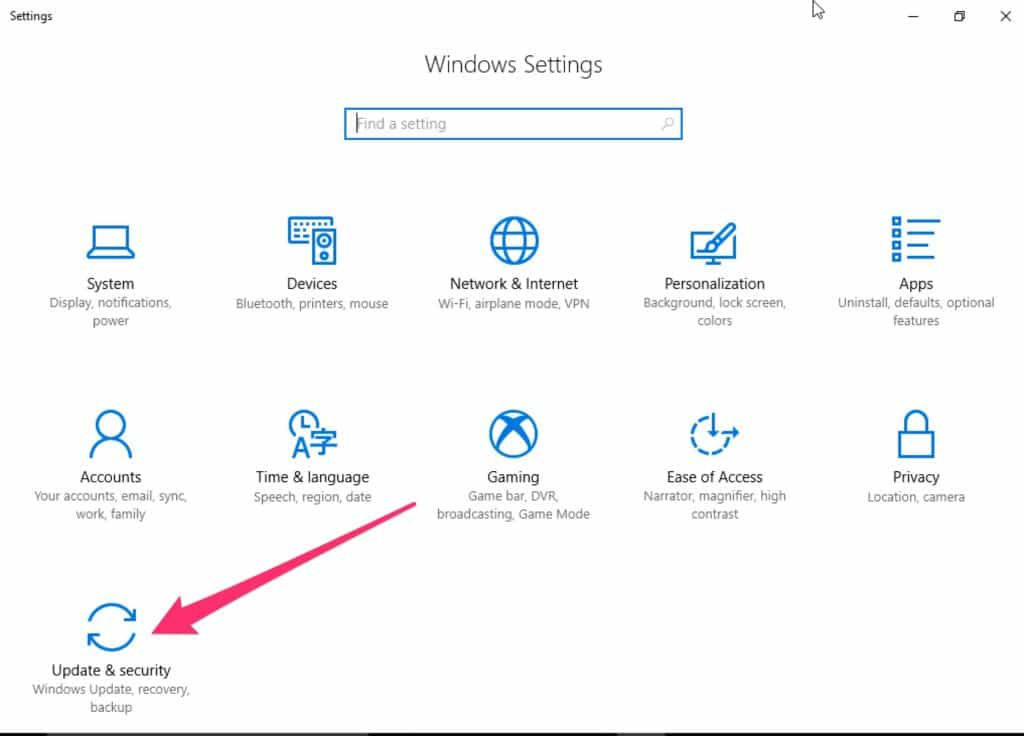

Selecciona la opción de “Actualización y seguridad” para ingresar a la configuración de actualizaciones.

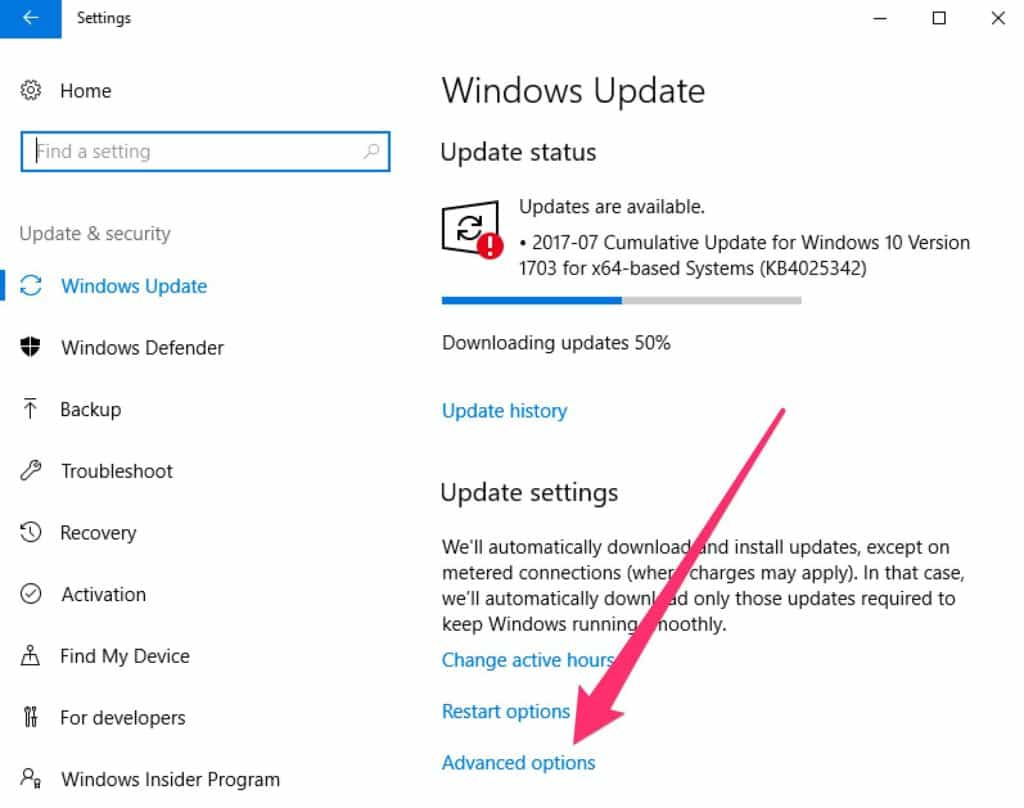

Selecciona el vínculo de “Opciones avanzadas”.

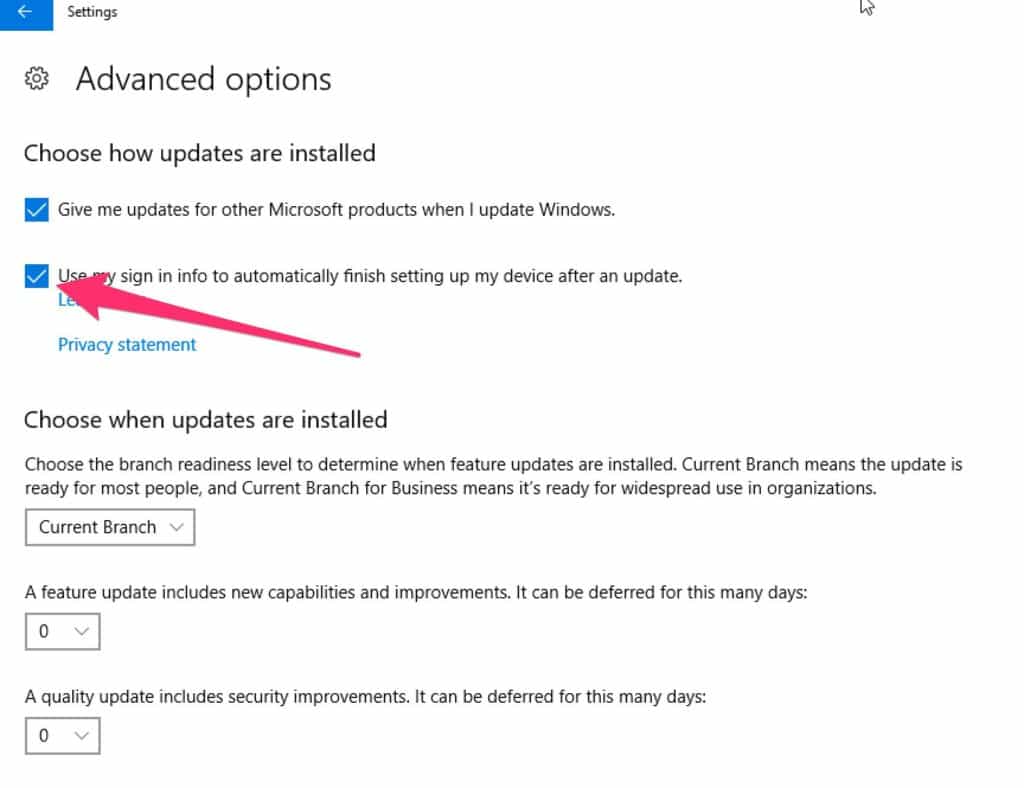

Después revisa las opciones. La configuración por defecto se muestra debajo, junto con la casilla activada de “Usar mi información de inicio de sesión para finalizar automáticamente la configuración de mi dispositivo después de una actualización”. Esta casilla no está activada por defecto, pero es muy conveniente activarla. Activar esta casilla le permite a Windows completar cualquier actualización que se haya descargado pero que no se ha aplicado a menos que hayas iniciado sesión. Si dejas esta casilla desactivada, cuando inicies sesión por primera vez después de haber descargado algunas actualizaciones, a veces tendrás que esperar para que se apliquen.

No modifiques el resto de las opciones a menos que tengas una razón muy específica para hacerlo. La opción “Rama actual” te dará las actualizaciones más estables, por lo que retrasar las actualizaciones no es una buena idea.

MacOS/OSX

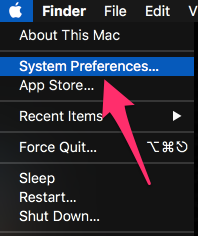

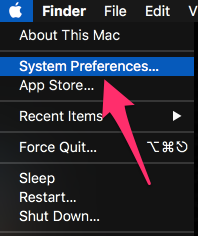

Para acceder a la configuración de actualizaciones en MacOS, haz clic en el icono de Apple en la esquina superior derecha del escritorio.

Las actualizaciones del sistema operativo se encuentran en la configuración de la App Store. Haz clic en el icono de la App Store.

Finalmente, asegúrate de que todas las opciones indicadas en rojo estén activadas.

Linux

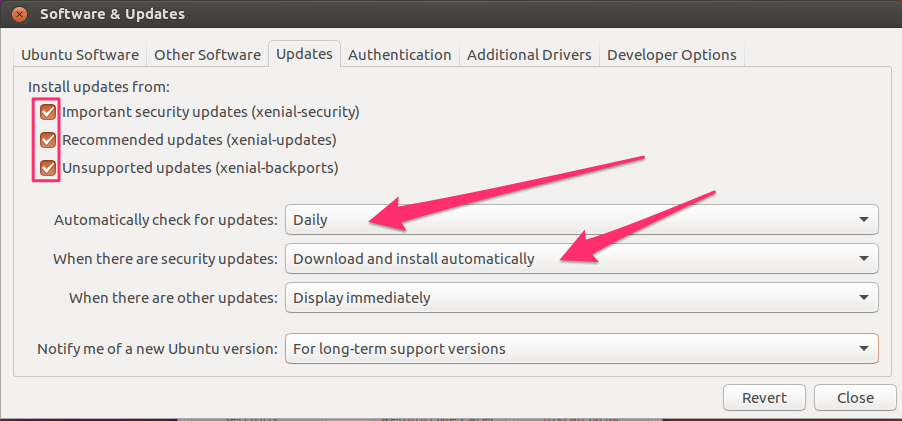

La configuración de actualizaciones para Linux depende del ambiente de escritorio que se esté utilizando. Los dos escritorios más comunes son KDE y Gnome.

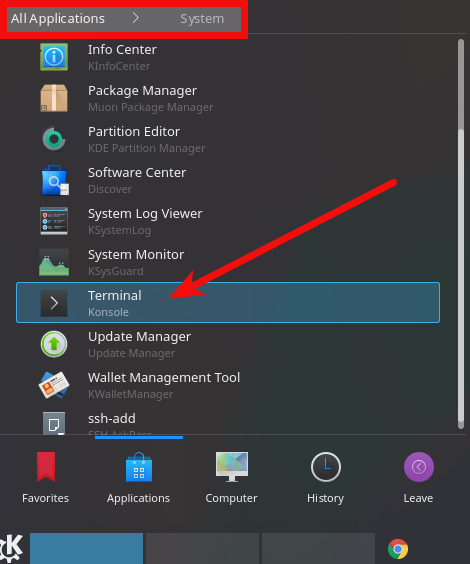

KDE

El actualizador de software de KDE ha sufrido muchos cambios a lo largo del tiempo. Parece que la mejor forma de hacerlo es abrir una ventana de comandos y escribir

sudo software-properties-kd

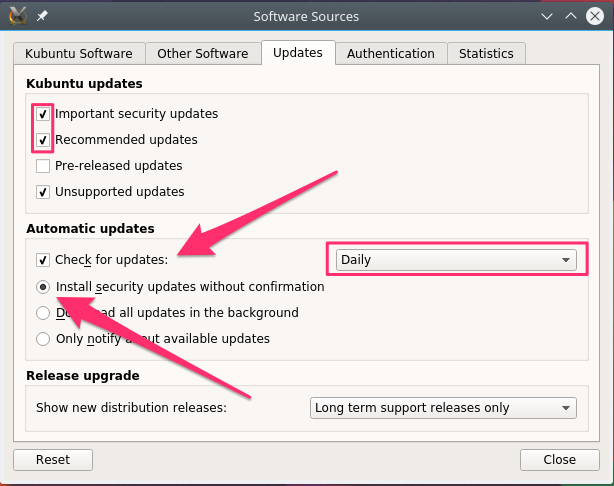

Esto ejecutará la aplicación de Fuentes de Software. Haz clic en la pestaña de “Actualizaciones” y asegúrate de que las siguientes opciones estén activadas:

- “Actualizaciones importantes de seguridad” y “Actualizaciones recomendadas”.

- “Buscar actualizaciones” y “Diario”.

- “Instalar actualizaciones de seguridad sin confirmación”.

Puedes configurar el resto de las opciones como tú prefieras.

Gnome

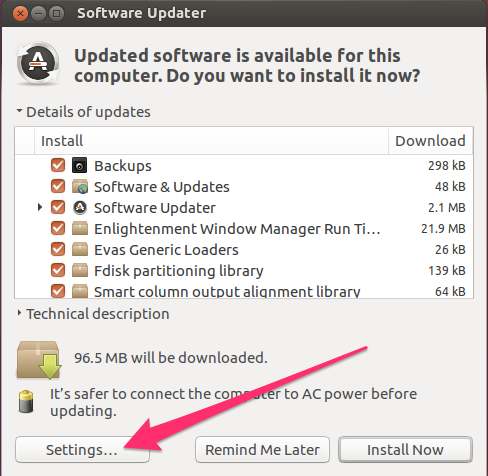

Selecciona el menú de “Aplicaciones” en la esquina superior izquierda del escritorio. Después navega a “Herramientas del Sistema” -> “Administración” -> “Actualizador de Software”.

Se ejecutará el actualizador y buscará actualizaciones disponibles. Puedes instalar las actualizaciones desde aquí o hacer clic en el botón de “Configuración” para configurar las actualizaciones automáticas.

Asegúrate de que las actualizaciones de seguridad estén listas para descargarse e instalarse automáticamente. Las otras actualizaciones pueden configurarse como prefieras, ya que son menos importantes que las actualizaciones de seguridad.

Respaldar tus datos

Es posible que puedas perder toda tu información o al menos una parte, a pesar de tus mejores esfuerzos. Hay un viejo dicho que se refiere a esta situación:

“Existen dos tipos de personas en el mundo: los que han perdido su información y los que aún no saben que ya perdieron su información”.

Con un poco de esfuerzo, unirse al primer grupo no será tan difícil.

Existen muchas maneras de perder información. Se puede borrar, a pesar de que la mayoría de los sistemas cuentan con un “Bote de basura” o papelera de reciclaje. Se puede sobrescribir con datos malos y algún malware los puede dañar irreparablemente. En cualquier caso, la forma más fácil de recuperar tu información es haciendo un respaldo.

Respaldar tu información solía ser una ardua tarea que frecuentemente se dejaba de lado. Si tienes que recordarte a ti mismo que tienes que hacer respaldos, probablemente te olvidarás o te cansarás de hacerlos. La mejor forma de asegurarte de proteger tu información constantemente es utilizando un servicio automático de respaldo.

Existe una gran variedad de servicios de respaldo en el mercado y todos funcionan básicamente de la misma manera. Necesitarás crear una cuenta con uno de ellos y después instalar su software en tu computadora. Normalmente eso es todo lo que tienes que hacer para comenzar a respaldar tu información. Si no te gusta la selección por defecto, puedes configurar exactamente qué información quieres respaldar y algunos de ellos tienen incluso más opciones para ajustar.

Para ayudarte con la decisión acerca de qué servicio utilizar, aquí hay una lista de los mejores servicios de respaldo en línea de 2017.

Programas de Seguridad/Antivirus

La mejor estrategia es no infectarse con malware en primer lugar. Una parte importante de esta estrategia es utilizar algún software de seguridad que incluya un antivirus.

El software de seguridad es una aplicación o dispositivo que intenta limitar el acceso de Internet hacia tu computadora. Es normal que quieras acceder a Internet desde tu computadora, pero en la mayoría de los casos no querrás que las personas de Internet sean capaces de acceder a tu computadora. Existen algunas maneras de prevenir esto:

- Utilizar un ruteador es un buen paso para separarte a ti mismo de Internet. Los ruteadores se utilizan en la mayoría de las configuraciones de Internet en estos días y es probable que el técnico que instaló tu Internet utilizó un ruteador. Si no estás seguro, pregúntale a tu proveedor de servicios de Internet cómo está configurado tu servicio.

- Activa el cortafuegos de tu sistema operativo. Los cortafuegos en los edificios son muros especialmente construidos para combatir el fuego y se separan en compartimentos. En caso de incendio, estos muros dificultan que el fuego se propague por el edificio. En el lenguaje informático, el fuego es Internet y el propósito del cortafuegos informático es crear una separación entre tu computadora e Internet para protegerte de cosas malas.

Lectura opcional:

si el tema de los cortafuegos te intriga, aquí hay un buen artículo acerca de los tipos de cortafuegos que existen y por qué deberías utilizarlos.

Windows

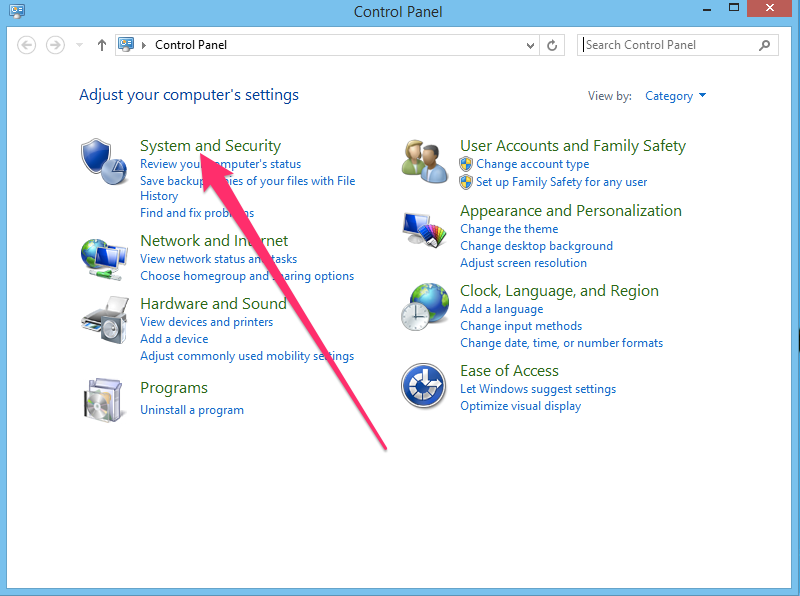

Windows incluye una aplicación bastante decente que combina seguridad y antivirus llamada Microsoft Security Essentials. Para acceder a ella, navega en la misma pantalla de “Configuración de PC” que utilizamos para configurar tus actualizaciones, pero ahora haz clic en el vínculo “Panel de Control”.

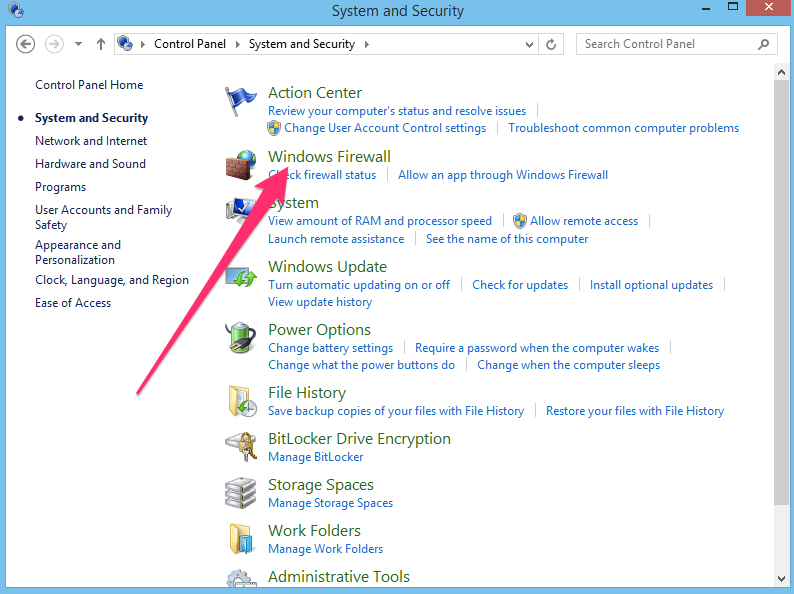

Selecciona el vínculo de “Sistema y Seguridad”.

Y después la sección de “Windows Firewall”.

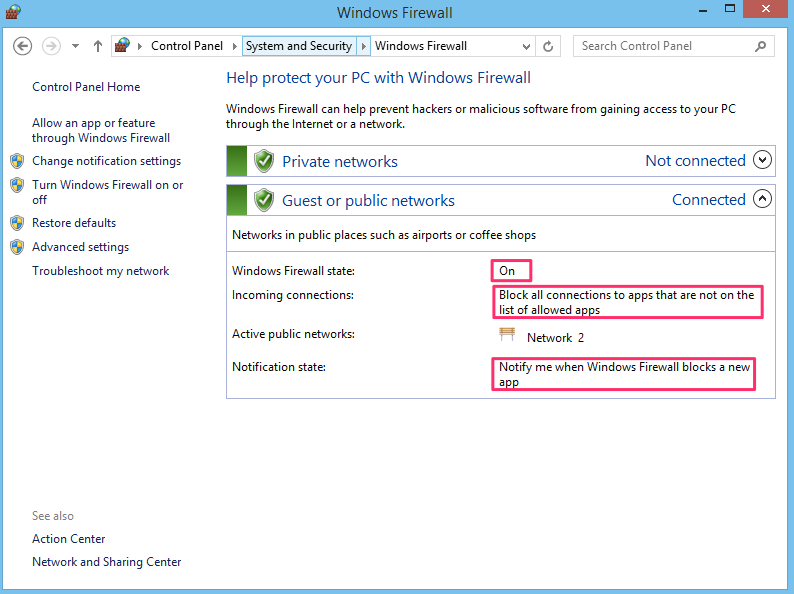

Asegúrate de que el cortafuegos esté activado, de que bloquea conexiones y de que te notifica de cualquier aplicación que intente acceder a Internet.

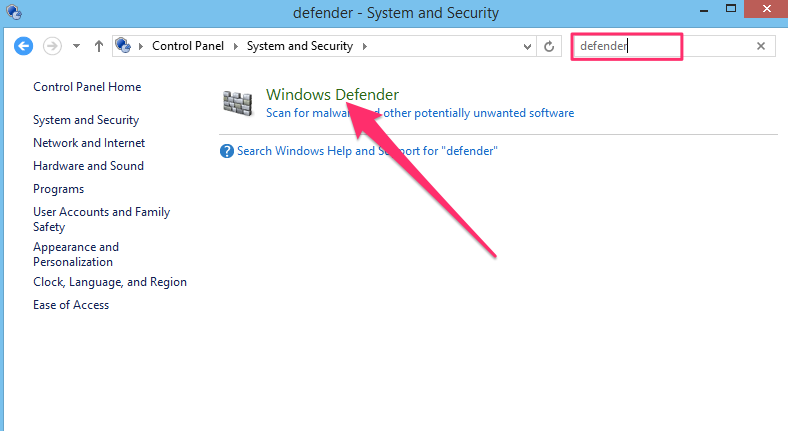

Para ver la configuración del antivirus necesitas ir a otra sección del panel de control. Busca “Defender” en el cuadro de búsqueda del panel de control y haz clic en el vínculo de “Windows Defender” en los resultados de la búsqueda.

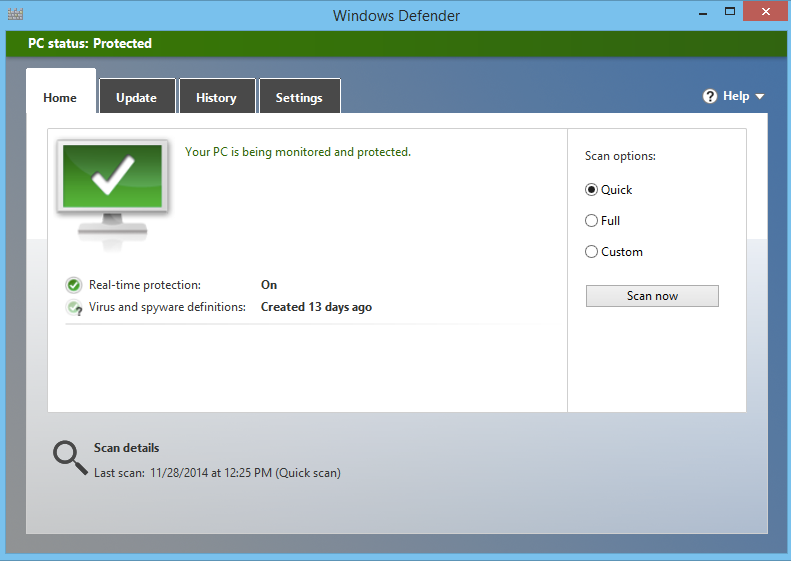

Esto ejecutará la aplicación de Windows Defender. Esta no necesariamente se encuentra activada por defecto porque es posible que otros programas antivirus la desactiven. Asegúrate de que esté activada (con la marca verde de verificación).

Windows Defender es una buena aplicación, pero es algo básica. Si te gustaría tener más control sobre tu antivirus, así como un mayor rango de opciones, probablemente prefieras utilizar un antivirus de terceras partes. Para ayudarte con eso, aquí hay una lista de los mejores antivirus de 2017, donde puedes encontrar buenos antivirus como TotalAV por menos de $20 anuales.

MacOS/OSX

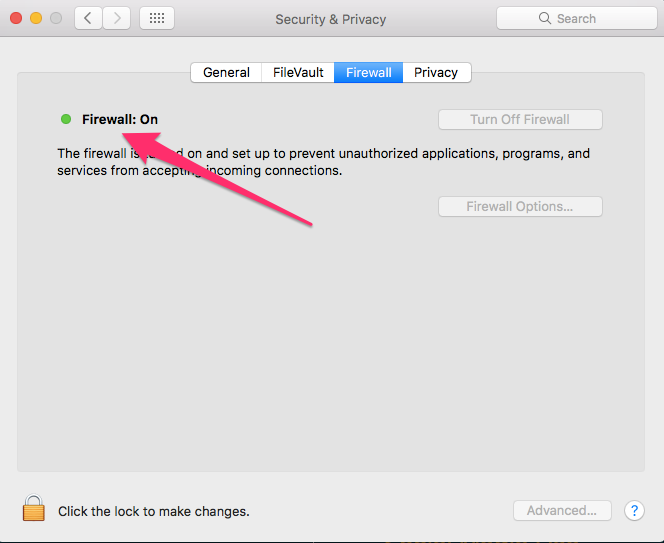

MacOS cuenta con un cortafuegos incluido. Para acceder a su configuración, haz clic en el icono de Apple en la esquina superior derecha del escritorio y selecciona la opción “Preferencias del Sistema”.

Selecciona el icono de “Seguridad & Privacidad”.

![]()

Asegúrate de que el cortafuegos esté activado.

Las computadoras Mac tienen incorporada en su sistema operativo la habilidad de buscar y poner en cuarentena al malware conocido. Mientras tengas tus actualizaciones debidamente configuradas, tal como te describimos previamente en este artículo, tu Mac te advertirá si intentas abrir un archivo malo conocido.

En contexto:

el sistema operativo MacOS está basado en Unix, lo que significa que tiene una seguridad y un modelo de separación de usuarios bastante robustos. Debido a esto, las Mac son menos susceptibles al malware, pero eso no significa que sean inmunes. Puedes encontrar una discusión y unas cuantas recomendaciones de antivirus para Mac aquí.

Al igual que Windows Defender, la comprobación de malware de Mac es buena, pero muy básica. Muchas personas prefieren que sus antivirus tengan un rango más amplio de protección y funcionalidad. Si eres una de esas personas, Bitdefender es una aplicación para MacOS de muy buena reputación.

Linux

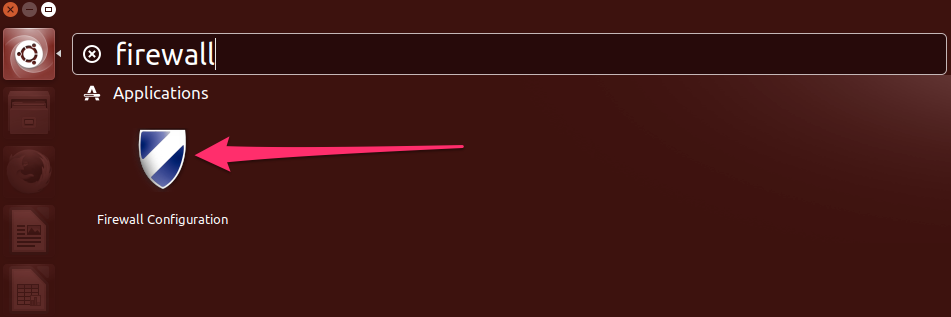

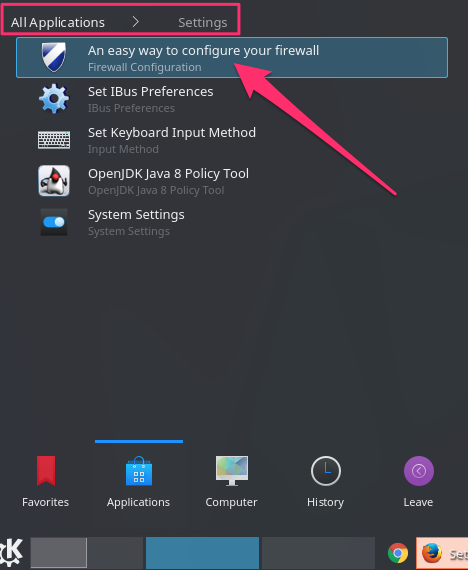

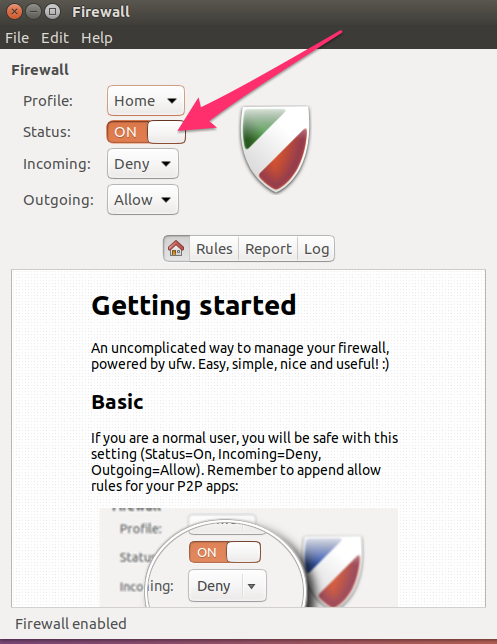

Las versiones modernas de Ubuntu y Kubuntu tienen un cortafuegos llamado “Ultimate Firewall”. Si no está instalado por defecto, puedes escribir los siguientes comandos para instalarlo. Abre una ventana de comandos y escribe:

sudo apt-get install ufw gufw

Esto instalará “Ultimate Firewall” (ufw) y su interfaz gráfica (gufw) para que sea más fácil de manejar. Una vez que esté instalada, ejecuta la aplicación de “Configuración del Cortafuegos”.

En Ubuntu, haz clic en el icono de Ubuntu y busca el término “cortafuegos”.

En Kubuntu puedes encontrar la aplicación de “Configuración del Cortafuegos” en el menú “Aplicaciones” -> “Configuración”.

En la mayoría de los casos para activar el cortafuegos solo tienes que deslizar la barra de Estado hacia la posición de encendido. Deja la opción de “Entrante” en “Denegar” y la opción de “Saliente” en “Permitir”. Esto impedirá cualquier acceso no solicitado desde Internet.

En contexto:

los antivirus para Linux han sido un tema polémico por básicamente la misma razón que lo es para MacOS. La base del argumento radica en el hecho de que Linux fue creado originalmente para ser un sistema operativo usado por múltiples usuarios en una red. Windows no fue creado con eso en mente. Entonces, existe la creencia de que Linux tiene una mejor separación de usuarios y seguridad de red y, por lo tanto, es menos susceptible a los virus. Estadísticamente esto es cierto. Existen muchas menos infecciones de malware en Linux que en Windows, pero eso no significa que no existan infecciones para Linux.

Una de las aplicaciones de antivirus para Linux más utilizadas y además gratuita es ClamAV. No está instalada por defecto, pero puedes utilizar la siguiente línea de comando para conseguirla:

sudo apt-get install clamav clamtk

La aplicación antivirus es clamav y la interfaz gráfica para manejarla es clamtk.

Una vez instalada, encontrarás a ClamTK en Ubuntu buscando el término “antivirus”.

![]()

Y en Kubuntu, en el menú de “Aplicaciones” -> “Utilidades”.

![]()

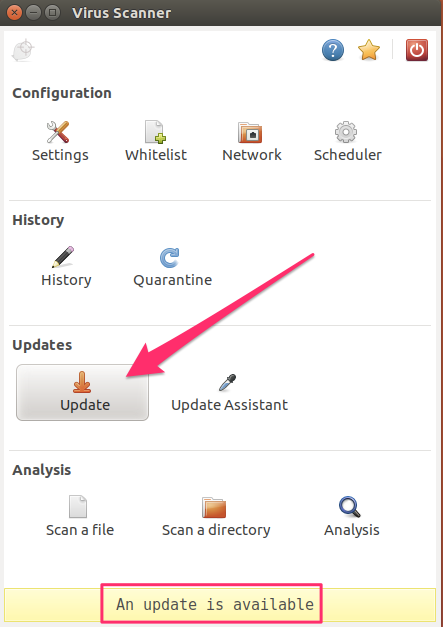

Cuando se ejecuta por primera vez, las definiciones antivirus estarán obsoletas. Es importante hacer caso al aviso de actualización que se encuentra en la parte baja de la pantalla y hacer doble clic en el botón de “Actualizar”.

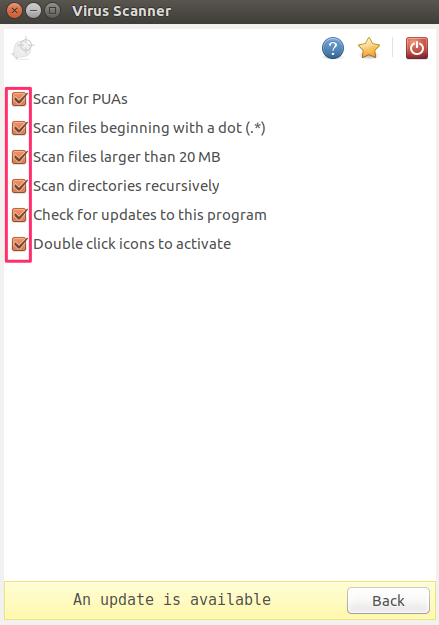

Haz doble clic en el icono de “Configuración”.

![]()

Activa todas las casillas. Muchas de ellas no están activadas por defecto, pero querrás que se escanee todo.

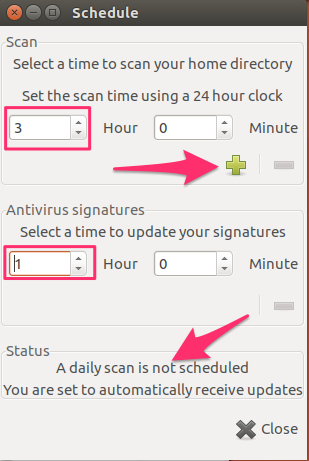

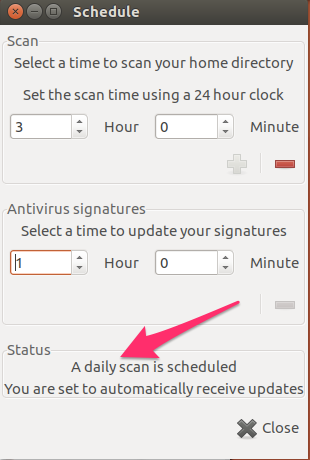

A continuación, haz doble clic en el icono de “Planificador”.

![]()

Establece un programa para escanear tu sistema y también para descargar nuevas actualizaciones de Internet. Las actualizaciones se refieren a las firmas de virus que el programa utiliza para identificar virus en tu sistema. Resulta mejor programar las actualizaciones antes que el escaneo para que este cuente con las firmas más actualizadas disponibles.

En contexto:

un software antivirus generalmente utiliza dos métodos para detectar virus: buscará virus que ya conoce y buscará cosas que actúan como virus. La primera categoría es buena para encontrar virus conocidos que ya están en tu sistema, pero no puede encontrar virus que no son realmente conocidos. La segunda categoría intenta encontrar cosas que parecen ser virus, incluso si no tiene la certeza de que lo sean. El término “firma” se refiere a la marca distintiva que tiene un virus.

No resulta inmediatamente obvio que se ha preparado un programa. Una vez que has introducido la hora en la sección de “Hora de escaneo”, haz clic en el símbolo de “más”. Nota como el símbolo de “más” se convierte en un símbolo de “menos” y el texto en la parte de abajo de la página cambia para demostrar que se ha preparado un programa.

Si quieres reprogramar el escaneo, haz clic en el símbolo de “menos” para eliminarlo y después ingresa un nuevo programa.

La mayoría de nosotros cuenta con familiares y amigos en Facebook y quizá en otras redes sociales. Es difícil no unirse a Facebook si quieres mantenerte en contacto con tus hijos y tus amigos. Existen montones de inquietudes acerca de la privacidad de las redes sociales, pero también hay unos pasos muy sencillos que puedes seguir para mantener un cierto grado de privacidad. Usaré Facebook como ejemplo porque es la red social más popular, pero los mismos principios generales se aplican para todas las demás redes sociales.

Las redes sociales no cobran dinero para usarlas. El viejo adagio aplica aquí:

Si no estás comprando el producto, entonces tú eres el producto.

Esto significa que lo que Facebook quiere de ti es tu información y conducta personal. Y darte acceso gratuito es la forma de lograrlo. Con esto puedes deducir que a Facebook no le interesa mucho proteger tu información, al menos no más allá de lo que requiere la ley. Cuanta más información compartas con Facebook, más información pueden recolectar.

Sin embargo, una buena parte de esa información está disponible para todos los usuarios de Facebook, incluyendo los malos. Con eso en mente, deberías tomar unos cuantos pasos para reforzar la configuración por defecto de la privacidad y tomar en cuenta el tipo de información que publicas en Facebook.

Lo que no debes compartir

Es mejor asumir que todo lo que escribes es público o será público en el futuro cercano. Esto incluye las nuevas publicaciones que realices, así como los comentarios que hagas en las publicaciones y fotos de otras personas. Esto no está tan lejos de la realidad porque, en el caso de los comentarios hechos en las publicaciones de los demás, tú no tienes el control sobre la privacidad de esos comentarios. La responsabilidad recae principalmente en la persona que hizo la publicación que estás comentando.

Tienes más control sobre la privacidad de tus propias publicaciones, pero Facebook es conocido por hacer cambios a su sistema que modifican la configuración de privacidad sin previo aviso, así que es mejor asumir que nada es privado.

Ausencias largas

Si tomas la postura de que nada es privado, entonces es un poco más fácil juzgar el tipo de cosas que no deberías publicar en las redes sociales. Publicar que “estoy teniendo unas geniales vacaciones en México y regresaré en dos semanas” solo sirve para decirle al mundo que no estás en casa, lo que convierte a tu hogar en el lugar perfecto para robar.

Hacer check-in

Algunas redes sociales permiten a sus usuarios “hacer check-in” en ciertas ubicaciones. Si solo saliste a almorzar, está bien, pero no querrás hacer check-in en un aeropuerto o estación del tren. Esa es otra señal de que probablemente estarás fuera por mucho tiempo.

Fotografías de vacaciones al momento

Casi todas las cámaras incorporan, en las propias fotos, información acerca de las fotografías que toman. Si alguna vez notaste que después de subir una foto a un sitio esta se llenaba automáticamente con información tal como la fecha o ubicación en la que se tomó la foto, esa información proviene de los datos incorporados a la imagen en el archivo EXIF (Formato de Archivo de Imagen Intercambiable). Algunas redes sociales eliminan estos datos EXIF de las imágenes. Otras no lo hacen. Si vas a publicar fotos de la torre Eiffel con la fecha de hoy en los datos EXIF, esa es otra señal de que no estás en casa. Mejor publícalas cuando regreses a casa.

Información de identificación personal

Esto podría parecer obvio. Publicar información de identificación personal nunca es una buena idea, pero mucha gente no se da cuenta de qué información es útil para un tipo malo. Las cosas obvias como el número de seguridad social o del pasaporte son fáciles de entender. Sin embargo, existe mucha información no tan protegida que también resulta muy útil.

Considera esas situaciones en las que tuviste que identificarte a través del teléfono o en un sitio web en el que aún no tenías una contraseña. O aquellas en las que apenas estabas creando una cuenta. Probablemente te pidieron información para identificarte, como tu dirección o quizá el nombre de soltera de tu madre. Esas dos piezas de información son usualmente fáciles de encontrar en línea. No tendemos a proteger información como esa porque no se considera muy privada. Los nombres de soltera se publican en obituarios y los sitios de genealogía tienen bases de datos repletas de información como esa.

Incluso tu fecha de cumpleaños o la fecha de cumpleaños de tus seres queridos pueden ayudar a un tipo malo a adivinar las contraseñas numéricas como los PIN de tu tarjeta bancaria. Los investigadores han descubierto que las contraseñas que utilizan fechas de cumpleaños son mucho más comunes que las que utilizan números al azar. Y los tipos malos saben eso también. Para empezar, no es una buena idea utilizar tu fecha de cumpleaños como contraseña, pero publicarlo en línea solo sirve para hacerle las cosas mucho más fáciles a los tipos malos.

Cómo implementar servicios básicos de privacidad en Facebook

Existen muchas maneras de acceder a Facebook. Existen aplicaciones para dispositivos Android y Apple, el propio sitio web y un sinfín de dispositivos más, como relojes inteligentes y aplicaciones de terceras partes. El sitio web debe considerarse como la versión canónica de Facebook. Como tal, tiene todas las opciones de configuración de privacidad disponibles, mientras que otras aplicaciones tal vez no las tengan. Por lo tanto, usaré el sitio web como ejemplo de cómo configurar tu privacidad.

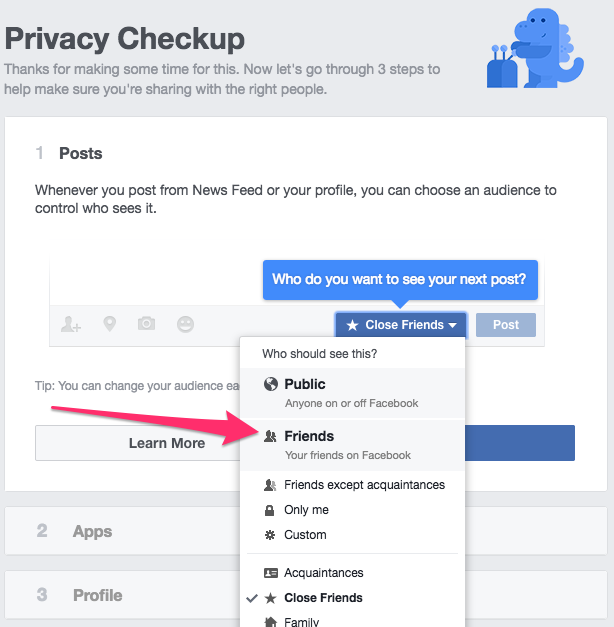

La configuración de privacidad de Facebook se encuentra principalmente en el icono del candado en la esquina superior derecha de la página. Haz clic en él para ver las categorías principales de privacidad.

![]()

La “Comprobación rápida de privacidad” es un buen lugar para comenzar. Si haces clic en esa opción del menú, Facebook te explicará paso a paso cómo configurar tu privacidad. Asegúrate de que esta opción no se encuentra en “Público”. Seleccionar “Amigos” es probablemente la mejor opción, ya que con esto solo las personas que has aceptado como amigos en Facebook podrán ver tus publicaciones.

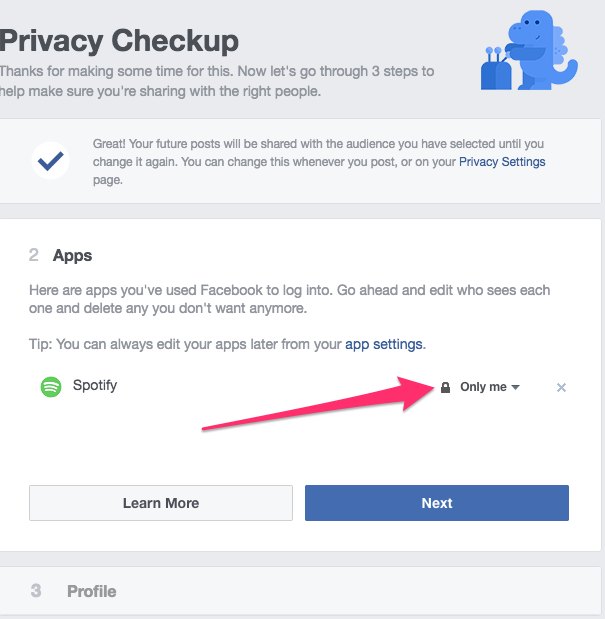

La siguiente página te mostrará los permisos que tienen las aplicaciones de tu cuenta de Facebook. Si has ingresado a otros sitios web con tu nombre de usuario y contraseña de Facebook o si haz utilizado alguna aplicación en tu dispositivo móvil que te pidió acceso a tu cuenta de Facebook, estarán en esta lista. A menos que realmente quiera que una aplicación haga publicaciones en mi perfil de Facebook, generalmente utilizo la opción “Solo yo”. No confío en las promesas que hacen algunas aplicaciones o sitios web sobre cuándo y cómo publicarían en Facebook. Al seleccionar “Solo yo” me aseguro de que si publican algo, solo yo podré verlo.

Este artículo contiene más información sobre cómo eliminar aplicaciones de Facebook. También ofrece algo de contexto sobre qué es a lo que realmente estás renunciando cuando permites que un un sitio web o una aplicación acceda a tu cuenta de Facebook.

En contexto:

Paul Bischoff ha escrito un artículo sobre cómo usar tus credenciales de Facebook para ingresar a otros sitios o aplicaciones. Profundiza bastante en la mecánica que esto involucra y te da algunos consejos para ayudarte a decidir si realmente quieres hacerlo.

La siguiente página mostrará tu información de perfil, como tu número de teléfono, dirección de correo electrónico y tu fecha de nacimiento. Puedes seleccionar un nivel de privacidad distinto para cada cosa. Lo mejor es seleccionar “Solo yo” en todas las opciones, pero quizá prefieras mostrar tu dirección de correo electrónico y tu fecha de nacimiento a tus amigos.

Nota:

Facebook divide tu fecha de cumpleaños en dos partes. Una es el mes y el día (5 de abril) y la otra es el año (1944). Puedes seleccionar compartir u ocultar cada una de esas partes. Si eliges compartir solo la parte de mes y el día con tus amigos, entonces se les notificará cuando sea tu cumpleaños. Pero, considerando que no has compartido el año, representa un menor riesgo de seguridad ya que es información incompleta.

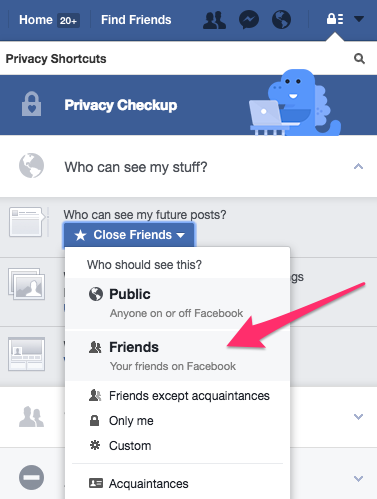

Las otras tres secciones del menú de “Privacidad” te permiten acceder rápidamente a las configuraciones y modificar tus opciones de privacidad.

![]()

¿Quién puede ver mis cosas? “Amigos” es probablemente la mejor opción, pero si seleccionas la opción de “Solo yo”, puedes cerrar completamente tu cuenta de Facebook.

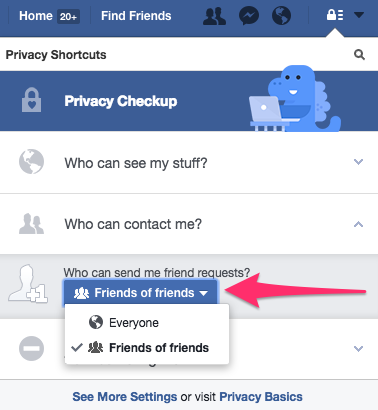

Facebook existe para conectar a las personas, así que no es posible evitar que alguien te envíe una solicitud de amistad. Lo mejor que puedes hacer es limitarlo a “Amigos de amigos”.

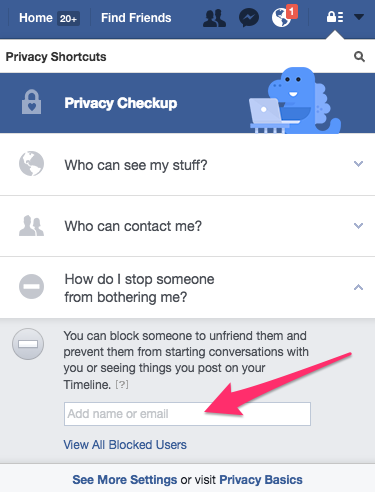

Podrá llegar un momento en el que quieras asegurarte de que un usuario de Facebook en concreto no pueda acceder a tu información. Para estos casos, puedes usar la función de “Bloquear usuario”. Según Facebook, cuando bloqueas a un usuario “dejarán de ser amigos y ellos no podrán iniciar conversaciones contigo o ver las cosas que publicas en tu perfil”.

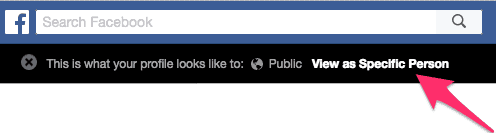

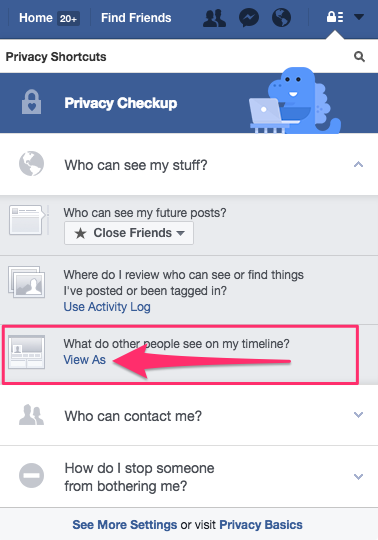

Si quieres revisar cómo ven los demás tu perfil de Facebook, utiliza la opción “Ver como”.

Esto te mostrará cómo se ve tu perfil público por defecto, es decir, cómo se ve para cualquiera que no es tu amigo en Facebook. También puedes seleccionar a amigos específicos de Facebook para revisar cómo ven ellos tu perfil. Simplemente haz clic en “Ver como alguien en concreto” e ingresa el nombre de la persona.