フィッシング攻撃は、電子メールやメッセージ内でソーシャル・エンジニアリングを使用し、受信者にパスワードや金融情報などの情報を手渡すように促すか、またはマルウェアのダウンロードまたは銀行送金の完了などの特定のタスクを実行させます。 フィッシングの手口は、より洗練になり続けており、同時に標的型攻撃 (スピアフィッシング)は多くの企業に脅威を課しています。

スパムフィルターが多数のフィッシング詐欺メールを捕まえている一方で、フィッシングの手口は進化し洗練されています。ほとんどの人がフィッシング攻撃の存在の気づいているという証拠が存在します。もちろん、多数の企業は、従業員に悪意のあるメールとメッセージの見分け方を教えるトレーニングやシミュレーションを提供しています。

とはいっても、詐欺師は、この種のサイバー攻撃で依然として成功を収めており、その使用は広く流行したままです。加えて、サイバー犯罪は、導入されたフィッシング対策を回避するため戦術を変えています。

本記事は2022年のフィッシング詐欺の統計と真実の概要です。

1.フィッシング攻撃は依然として極めて一般的です。

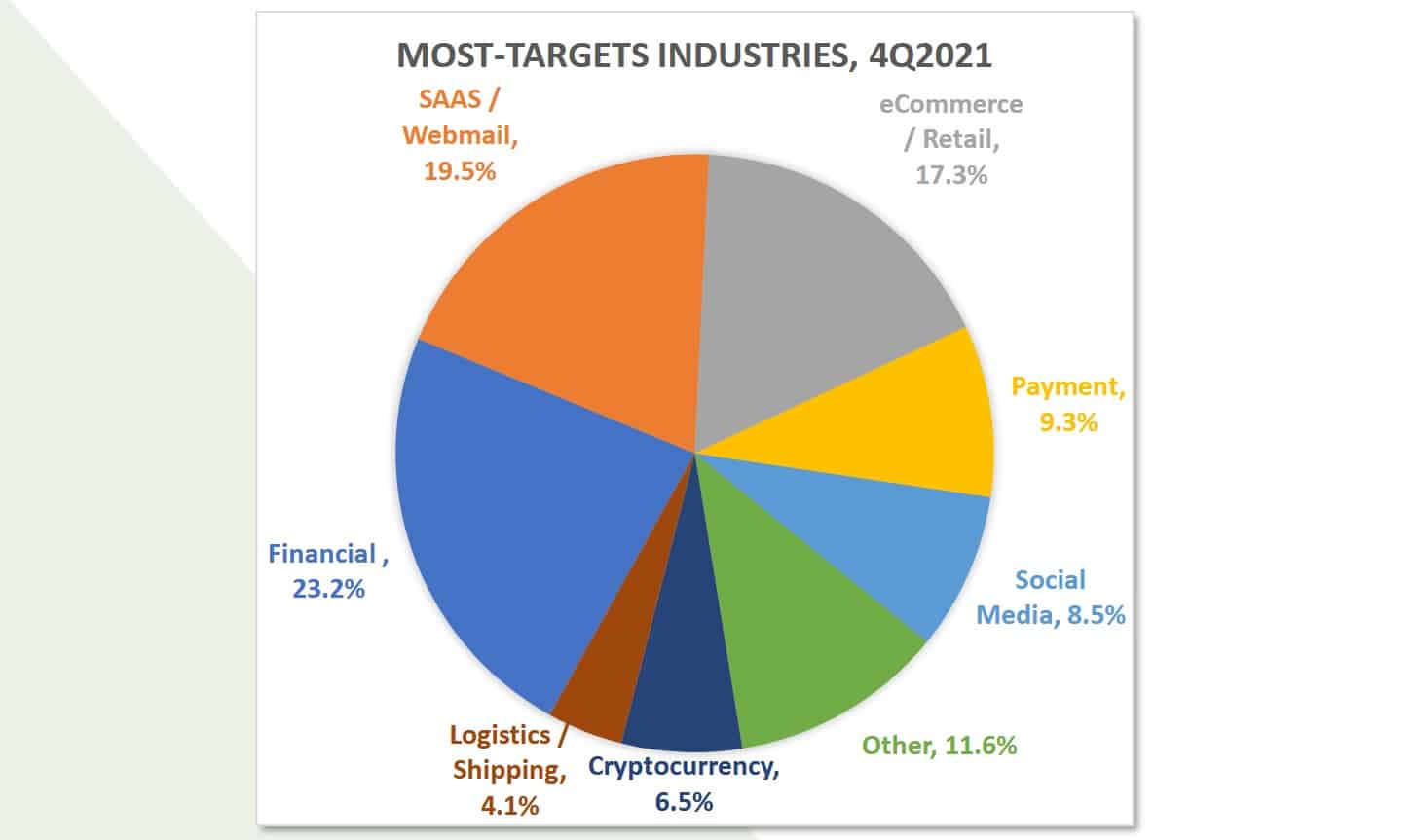

APWGの フィッシング行為最新事情レポート2021年第4四半期によれば、2021年のフィッシング攻撃は高止まりしています。12月には30万件を超える攻撃が報告されており、これらのインシデントは、2年前と比べ3倍の頻度で発生しています。

また、2021年のレポートでは、仮想通貨企業に対して行われているフィッシング攻撃の増加傾向が強調されています。これらは、現在では全攻撃の6.5%を占めています。これは、サイバー犯罪者の集団が、可能な限り最も儲かる標的を追及するため進化を求めていることを示しています。

加えて、フィッシング攻撃の標的とされたブランドの数は、数か月間増加した後、12月には実際に減少しています。しかし、依然として500件を超える攻撃があり、被害者を騙す企みの範囲をいかにサイバー犯罪者が拡大しているかを示しています。

2.ローダー(ロードアップ詐欺)はもっとも一般的な攻撃の手口です

Cofenseの2022年第1四半期のフィッシング詐欺のレビューによると、 ローダーは、情報窃取やキーロガーを飛び超え、フィッシング詐欺を目的とした好ましいツールとなっています。この調査によれば、ローダーは、単独で全攻撃の半数以上を占めています。これを2019年初頭と比較すると、フィッシング攻撃の約74%は資格情報のフィッシングに関係しています(ユーザー名とパスワードの窃取)

メールが悪意のあるものかは通常見た目ではすぐにわからないため、これらの攻撃を阻止するのは困難です。多くは、乗っ取られたビジネスメールのアカウントから送信されており、 ビジネスメール詐欺、略してBECとして知られる戦術です。加えて、攻撃者は多くの場合一歩先を行き、 Microsoft Azureのカスタムドメイン上に偽のログインページをホストしています。例えば、これらのログインページのURLの末尾は、「windows.net」のため、このサイトは合法的に見え、詐欺であることを見分けるのは困難です。

Cofenseの2022年第3四半期のフィッシング詐欺のレビューでは、同社は、「現代の侵害の93%にフィッシング攻撃が関与している」と報告しています。このレビューは、キーロガーと情報窃取を目的としたフィッシング詐欺の流行が依然高止まりしていることを明らかにしています

残念なことに、Cofenseは、来年も同じ状況が続くと予想しており、新しいサブスクリプションベースでマルウェアをダウンロードさせる手口がフィッシング詐欺の脅威に加わるとも予測しています。

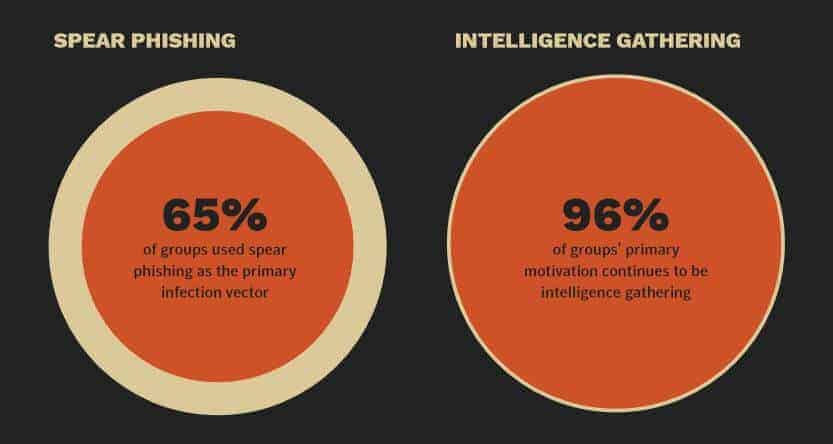

3.スピアフィッシングメールは、最も一般的な標的型攻撃ベクトルです

Symanetcのインターネットセキュリティ脅威レポート2019年版によれば、 スピアフィッシングメールが、標的型サイバー攻撃を仕掛ける既知の全グループの約2/3(65%)で使用されているとのことです。このレポートでは、標的型攻撃の95%が、機密情報収集を目的として行われていることも明らかにしています。

同社の 2020年版脅威ランドスケープトレンドレポートでは、Symatecは、被害者を騙すために新型コロナ関連のメールが使用されている件数が大幅に増加していると報告しています。このレポートは、スピアフィッシングが時間とともにどのように進化しているか、標的となる消費者に新しいトピックを使用する可能性があることを示しています。

同レポートは、ビジネスメール詐欺が2020年第1四半期だけで31,000社もの企業を標的にしていると明らかにしています。

4.人間による諜報活動は、フィッシング攻撃に対するおすすめの防御です

同社の2019年版のレポートで、Cofenseは、フィッシング詐欺の企てを打ち砕くうえでトレーニング啓発の重要性を繰り返し述べています。このレポートでは、大手医療会社へのフィッシング攻撃が わずか19分で阻止されたと引用しています。ユーザーは疑わしいメールを受信したことを報告し、セキュリティ運用センターは迅速な対策を講じることができました。

5.フィッシング攻撃はより洗練されつつあります

また、Cofenseは行われた攻撃の種類にも注目しました。その理由は、ユーザーは、Officeマクロ、クラウドサイトや感染したWebサイトなどへのリンクを信頼しているからです。

2022年、この傾向は、SharePoint、Amazon AWS、Google、Adobe、DigitalOceanSpaces、Weebly、Backblaze B2やWeTransferなどの信頼されているプラットフォームの乱用とともに継続し、伝えられるところによると、全ては増加しています。

また、Cofenseは、攻撃者の現在のイベントを素早く金づるにする能力に関するSymantecの調査結果を確認しています。2020年、それに関して両者は協業していて、多くの場合、新型コロナウイルスの影響を受けた市民への金銭的支援を求める 新型コロナウイルス関連のフィッシング詐欺が出現しています。

6.攻撃者は、ゾンビ詐欺や短縮URLなどのトリックを使用しています

攻撃者が使用する一般的なトリックの1つは、ゾンビ詐欺です。2029年のCofenseレポート内で説明したように、これには、メールアカウントを乗っ取る攻撃者が関与しており、以前のメール上の会話に、フィッシング詐欺のリンクを使って返信します。送信者と件名は、受信者におなじみのものであるため、このメールを本物のように偽装できるのです。

フィッシング詐欺メールで多く見られる別の戦略は、Bitlyなどのリンク短縮サービスが提供する短縮URLの使用です。これらのリンクは、リンクの真の宛先を明らかにしていないので、URLコンテンツフィルターでブロックされることは稀です。さらに、疑わしいドメイン名について警戒を怠らないユーザーであっても、短縮リンクを悪意のあるものとして特定することは稀なのです。

しかし、同社の2021年のレポートでは、Cofenseは、消費者に対し、.comドメインは依然として資格情報フィッシング攻撃の50%を占めるを注意を促しています。そのため、この種のトップレベルドメインにアクセスする際は十分警戒を怠らないようにすることが重要です。

7.金融サービスは最大の標的です

資格情報フィッシング詐欺は、もはや最も一般的な戦術とは言えませんが、依然として期待するより多く見られるのが現状です。APWGレポートは、攻撃者が求める資格情報の種類の手がかりを与えるものです。

最近大きな変化がありました。攻撃者が、現在最大の標的にしているのは、銀行プラットフォームや仮想通貨交換所などの金融サービスで、Webメールやe-コマースは、それぞれ二位と三位に落ちています。

8.中小企業に悪意のあるメールが届く割合が高くなっています

Symantecは、フィッシング詐欺、メールマルウェア、スパムを含めた各種のメール脅威の数を組み合わせ、中小企業の従業員がこれらの種類の脅威を受ける可能性が高いことを報告しています。例えば、従業員数が1名から250名の企業では、大雑把に233通のメールの内1通は悪意のあるメールです。従業員数が1001名から1500名の企業では、割合は低くなり、823通のメールの内1通が悪意のあるメールになります。

9.悪意のあるメールは、採掘企業を標的にしている可能性が高いです

また、Symantecは悪意のあるメールの割合を業界ごとに分類しています。採掘企業はこのリストのトップにあり、258通のメールの内1通が悪意のあるメールになります。これに僅差で続くのは、農業、林業と漁業(302通の内1通)と行政機関(同様に、302通の内1通)です。製造業、卸売業と建設業が、二番目多くに標的にされる業界として挙がっています。

10.オーストラリアの企業は最も被害を受けやすいです

Proofpointの 2022年版フィッシング攻撃の現状によれば、92%のオーストラリアの企業で、昨年、攻撃が成功し、一昨年より53%増加しています。一方、フィッシング詐欺やランサムウェアの被害を受けたスペインの企業は60%未満でした。

11.データ侵害の原因の多くがフィッシング攻撃です

Verizonの2020年データ侵害調査レポートによれば、フィッシング攻撃は、データ侵害における脅威行動の上位の種類の1つであり、22%のデータ侵害にフィッシング攻撃が関係しています。同社の 2021年のレポートによると、フィッシング攻撃を含めたソーシャルエンジニアリング攻撃の流行が、上昇傾向で継続しており, 攻撃の約30%を占めるまでになっています。

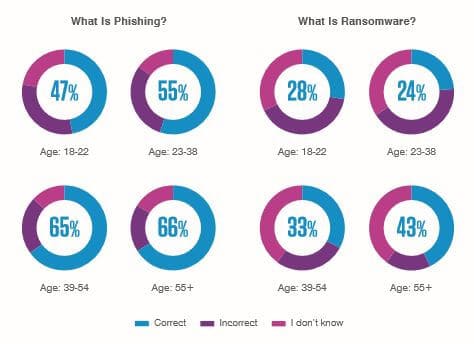

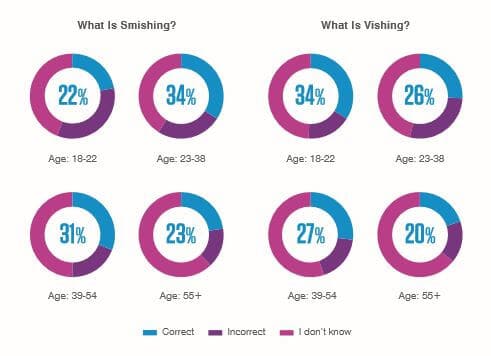

12.フィッシングという用語の知識は世代により異なります。

Proofpointは、フィッシング問用語に関しての従業員の意識について興味深い情報を提供しています。四世代の内、ベビーブーム生まれ(55歳以上)が、用語「フィッシング」と「ランサムウェア」を最もよく認識しているようでした。

しかし、用語「スミッシング」や「ビッシング」のことになると、高齢者層はその定義をあまり知らないようでした。

13.セクストーション(性的脅迫)は、フィッシング詐欺を働く企業の一般的な戦術です

Cofenseは、セクストーション詐欺に基づいたフィッシング詐欺の手口が 深刻さを増していると明らかにしています。これらのメールは通常ごく一般的なものですが、攻撃者は、恐怖とパニックを用いて被害者を身代金を払うように追い込み、人の感情を食い物にするのです。詐欺者は、通常、見つかるのを避けるため、ビットコインや別の暗号通貨での支払いを要求します。

2019年の最初の6か月だけで、Cofenseによれば、 more 7百万件ものメールアドレスがセクストーションの影響を受けていました。また、Cofenseは、セクストーションの手口に関連すると知られている複数のアカウント(ビットコインウォレット)に150万ドル相当のビットコインでの支払いがされていることを突き止めました。

2019年末には、1つの セクストーションボットネットが1時間い3万通ものメールを送信しているとしたレポートも公表されています。

14.人気のあるアプリが、引き続きマルウェア配信に使用されています

2021年第2四半期 McAfee Labs脅威レポートによれば、マルウェア配信方法としてのPowershell とMicrosoft Officeの使用が、2020年第4四半期の大幅な増加の後、大きく減少しているとのことです。代わりに、攻撃者は、外部公開されたアプリを使ってペイロードを配信しています。 .

同社の 2021年10月のレポートでは、McAfee Labsは、同社が分析する全てのクラウド脅威の中で、スパムが報告されたインシデントの中で最も高い伸びを支援し、2021年の第1四半期から第2四半期にかけて250%も増加したと報告しています。このレポートによれば、スピアフィッシングが、侵害されたシステムへの初期アクセスを確立するために使用された最も広まっている手口であり続けています。

15.SEG(セキュアメールゲートウェイ)は、フィッシング攻撃とは無縁ではありません

多くのユーザーは、セキュアメールゲートウェイ(SEG)はフィッシング攻撃から保護してくれるものと間違って信じています。残念ながらこれは真実ではありません。Cofenseに報告されたフィッシング攻撃の90%が、SEGを使用する環境内で発見されています。

Cofenseは、 この主な原因を、最も進歩的な自動化検知でも、フィッシング詐欺手口の精巧化の進歩にはついていけないからだとしています。また、SEGの開発者は、保護と生産性のバランスをとる必要があります。加えて、全てのシステムと同様に、SEGは構成エラーを起こしやすい傾向にあります。

同社の2022年版のレポートで、Cofenseは、SEGで保護された環境内でユーザーに届くごく一般的な添付ファイル名の拡張子は、.pdf や.htmlだと明らかにしています。これらは、脅威のそれぞれ35%と30%を占めます。

16.Microsoft Officeの脆弱性CVE-2017-11882を悪用した悪意のある添付ファイルは依然一般的です

Microsoft Officeの脆弱性CVE-2017-11882とは、Microsoft Officeソフトウェア内に存在するリモートコードが実行可能な脆弱性です。この脆弱性は、2017年に特定され、その後のアップデートで、不具合にパッチが適用されています。これにもかかわらず、Cofenseによれば、悪意のある添付ファイルの内約12%がこの漸弱性を悪用しています。

一部の企業は、自社ソフトウェアをアップデートするのが遅く、そのためこのような脆弱性が攻撃者の標的であり続けています。しかし、ユーザーが脆弱性CVE-2017-11882を認識し、パッチを適用することで、関連する攻撃は消滅することでしょう。

17.一部のフィッシング攻撃ペイロードは位置を認識します

サイバー攻撃に関しては位置は関係ないと思っているかもしれませんが、たぶん間違いです。Cofenseによれば、ユーザーの地理的位置(ユーザーのIPアドレスに従って)、多くの場合、配信後ペイロードがどのように振舞うのかが決まります。例えば、コンテンツはある国では無害で、別の国では悪意をもったものになります。

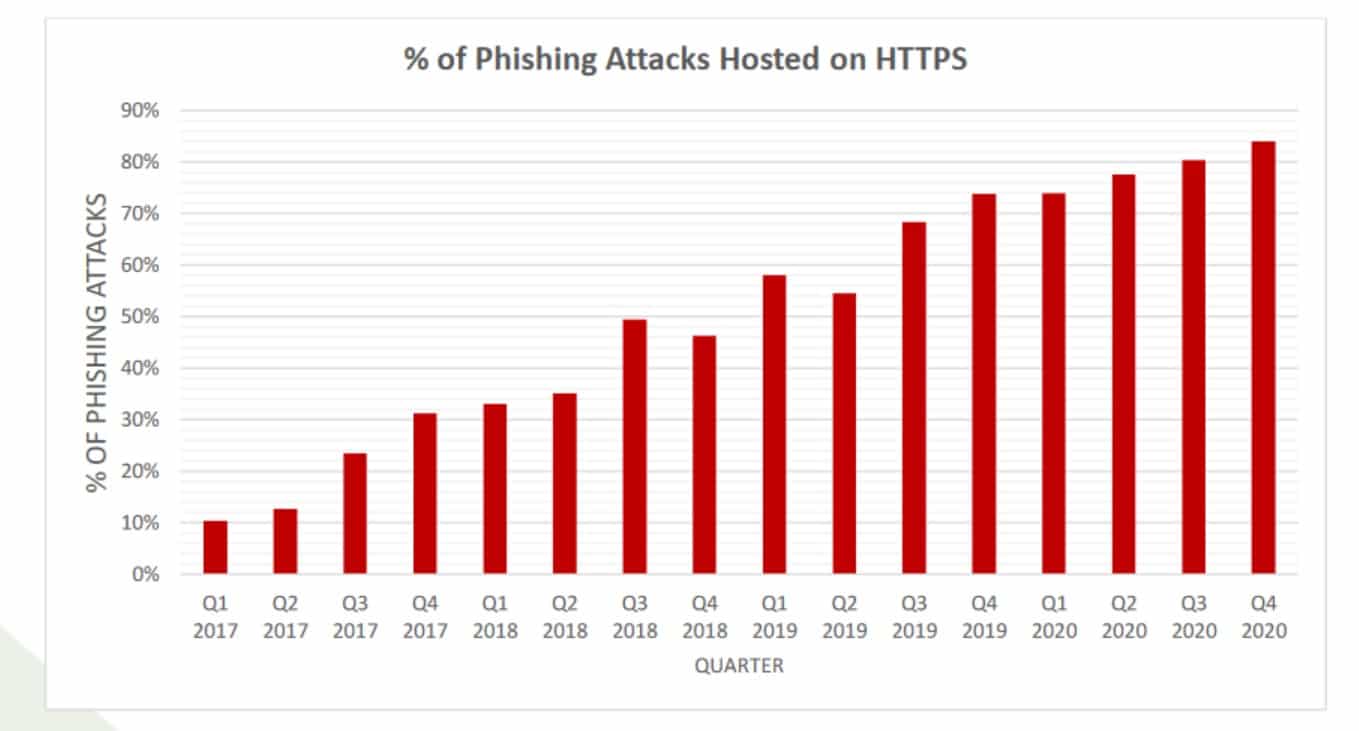

18.SSLは、安全なサイトの指標ではもはやありません

長年にわたって、フィッシング詐欺サイトを回避するための大きなヒントの1つは、URLを注意深く調べ、 SSL 証明書を持たないサイトを避けることでした。URL先頭の「HTTPS」 (「HTTP」と比較して)は、そのサイトがSSL証明書を持ち、HTTPS 暗号化プロトコルで保護を示しています。

しかし、これはもはや不審なサイトを認めるよい戦術ではありません。APWGにより報告されているように、2020年第2四半期に調査されたフィッシングサイトの大部分84%がSSLを使用していました。これは長期的な傾向として続き、毎四半期毎に約3%増加しています。

19.ギフトカードは、依然としてBEC攻撃での一般的な支払い手段です

また、APWGは攻撃者の支払い要求方法について考察しています。BEC攻撃では、2021年第4四半期には、68%の攻撃者がギフトカードでの支払いを要求しています。 前四半期比で8%増加しています。その他の一般的な支払い手段は、給与詐欺(21%)と銀行送金(9%)です。興味深いことに、手渡しは、全ての詐欺で22%を占めていた前四半期に比べあまり一般的では無くなりました。

20.カスタムのフィッシング詐欺ページは3から12ドルの費用が掛かります

攻撃者側では、フィッシング詐欺の手口は、大規模な裏社会の一部です。Symantecは、 フィッシング詐欺のWebページの実勢価格が3から12ドルであることなど、ダークウェブの真実と数字を明らかにしています。

21.フィッシング詐欺の企ての67%では、件名が空白です

AtlasVPNのレポートによると、フィッシング詐欺メールの全ての企ての約70%で、件名が空白になっています。サイバー犯罪者が使用する最も一般的な件名の一部は、「FAX送信レポート(9%)」、「ビジネス提案リクエスト(6%)」、「リクエスト(4%)」そして「ミーティング(4%)」です。

22.2022年のAmazonプライムデーで、約900件もの偽のAmazonサイトが使用されました

AtlasVPN は、1年で最も繁盛する買い物の日にAmazonになりすました小売りのWebサイトが急増したと報告しています。2022年7月12日までの90日間で、1,633件もの偽サイトが検出され、うち897件はAmzonのサイトになりすまし、Amazonプライムデーに活動していました。

23.日本では、2022年7月に100,000件のフィッシング攻撃が発生しています

フィッシング対策協議会によれば、2022年にはフィッシング攻撃は記録的な数に上り、単月では108,000件にわずかに足りませんでした。(出典: Knowbe4).

24.日本の都道府県の56%が2020年にフィッシング攻撃を経験しています。

Proof Pointのレポートによれば、日本の調査に回答した全企業の過半数がフィッシング攻撃を経験しています。

2022年以降もフィッシング攻撃は続きます

昨年のフィッシング詐欺に関する統計に基づき、当社は、2022年から2023年に年が変わる際にいくつかの重要な傾向が生じると予想しています:

- 攻撃はより精巧化する。Kasperskyによれば、新型コロナウイルスのワクチン情報を窃取できるならどんな手でも使う国が出てくると予想されています。また、非常に多くの生徒がリモート授業となっていることを考えると、学校がより頻繁に標的にされると予想されます。

- 標的型ランサムウェアに注目が集まる。Kasperskyは、サイバー犯罪者は今後よりシンプルなアプローチを取り、無作為な標的から多数の少額の支払いを得るよりむしろ大手企業から多額の支払いを得ることに注力すると予測しています。同社は、これにはスマートウォッチ、自動車やTVなどのIoTデバイスの乗っ取りへと急速な多様化が関わるものと見ています。

- TrickBot活動が増加する。Cofenseは、2022年、TrickBotの新しい配信方法が登場すると予測しており、企業はLNKやCHM形式ファイルのダウンローダーを使った作戦の標的にされる可能性があります。

- 新しい商品ダウンローダーが予想されています。ハッカーに現在販売されているマルウェアダウンローダーが高額であることを引き合いに出して、Cofenseは、より手ごろな価格となる新しいマルウェアダウンローダーの登場を予測しています。これは、フィッシング詐欺の将来の見通しに大きな波紋を拡げるでしょう。

将来どうなるかはわかりませんが、ある程度の確信を持って、フィッシング詐欺は、直近個人と企業にとって重大な脅威としての残ると言えます。

フィッシング詐欺に関するよくある質問

メールが偽物と見分けるにはどうすればよいのですか?

メールが本物でないことの明確な兆候があります。これには以下のいずれかが含まれます:

- 件名が空白

- 送信者の名前がメールアドレスと一致しない

- メールが、ユーザー名やパスワードなど個人を特定できる情報を尋ねている

- 本文中の仮名遣いや文法のミス

ログイン情報を手渡してしまったらどうすればよいですか?

メールの信憑性が疑われた場合は、直ちにお使いのアカウントのパスワードを変えてください。うっかり攻撃者にインターネットバンキングの情報を提供してしまったら、金銭が窃盗されるのを防ぐため、直ちに銀行に連絡してください。ソーシャルメディのフィッシング詐欺の場合、攻撃者は連絡先にメッセージを送信する場合があります。そのため、別の手段(電話、テキストメッセージ、WhatsApp)を使って連絡し、お使いのアカウントが乗っ取られた旨を連絡先に伝えるとよいでしょう。

フィッシング攻撃の最も一般的な種類は何ですか?

フィッシング攻撃の一般的な種類には以下があります;

- クローンフィッシング:攻撃者が本物のWebサイトやメールの複製を作成して、ユーザーを騙し、個人情報を入力させようとするフィッシング攻撃

- スピアフィッシング:特定の個人または組織を標的とするフィッシング攻撃の一種攻撃者は、多くの場合、被害者がよく知っている企業や組織などの本物の送信者から来たように見せかける偽のメールを作成します。

- マルウェアを使ったフィッシング:攻撃者がメールやWebサイト内に悪意のあるソフトウェア(マルウェア)を仕込み、被害者のコンピューターを感染させるフィッシング攻撃

- ビッシング:攻撃者はメールやWebサイトの代わりにボイスメッセージを使用します。攻撃者は、被害者に電話をかけ、銀行などの合法的な組織から電話を掛けているかのように装い、被害者を騙して、個人情報を抜き取ります。

- スミッシング:フィッシング攻撃者はメールやWebサイトの代わりにテキストメッセージを使用します。サイバー犯罪者は、銀行などの合法的な組織から電話を掛けているかのように装ったテキストメッセージを送信し、被害者を騙して個人情報を抜き取ります。

フィッシング攻撃を報告するにはどうすればよいのですか?

フィッシング攻撃を、Anti-Phishing Working Group(APWG)までwww.antiphishing.orgで報告できます。このWebサイトには、フィッシング攻撃に関するリソースと情報及びフィッシング攻撃から自身を守る方法が掲載されています。