Vouloir s’aventurer sur le Darknet ou le Deep Web peut être vraiment intimidant, et cette démarche est empreinte de mystère voire souvent mal comprise. Ces zones cachées d’Internet, inaccessibles en utilisant des navigateurs standards, sont des espaces où certains trouvent refuge sous couvert d’anonymat et de confidentialité absolue. Le Darknet a peut-être mauvaise réputation, mais on y trouve pourtant des clubs d’échecs, et la BBC y héberge même un site miroir.

Cependant, les bas-fonds du Web cachent également des menaces potentielles. Il est donc indispensable de comprendre comment y naviguer en toute sécurité, ce qui n’est pas forcément à la portée de tout le monde. Ce guide complet, étape par étape, a été conçu pour démystifier le processus d’accès au Darknet afin de vous permettre de contourner la censure et d’accéder à des informations critiques ou de communiquer en toute sécurité. Nous vous donnerons toutes les connaissances et outils nécessaires pour rester en sécurité.

Avant de vous lancer dans cette aventure, il est important de comprendre la distinction entre le Deep Web et le Darknet. Le Deep Web désigne l’immense partie invisible d’Internet qui n’est pas indexée par les moteurs de recherche classiques. Cet espace englobe tout, des bases de données privées aux sites Web protégés par un mot de passe. Le Darknet est un sous-ensemble du Deep Web, il est spécifiquement conçu pour la navigation anonyme, et est souvent associé à des réseaux chiffrés comme Tor.

Notre guide s’adresse aussi bien aux simples curieux qu’aux internautes les plus prudents, et propose des instructions étape par étape pour accéder à ces domaines cachés en toute sécurité. Nous insistons sur l’importance de la sécurité en ligne, de l’anonymat sur Internet et des considérations éthiques lorsque vous explorez ces zones du Web. Que vous soyez chercheur, militant pour la protection de la vie privée ou résident d’un pays où la surveillance est omniprésente, ce guide vous permettra d’explorer la face cachée d’Internet de manière responsable et en toute sécurité.

Deep Web vs Darknet

Les néophytes confondent souvent le Deep Web (Web profond) et le Darknet (également appelé Black Web, Black Net ou encore Web sombre). En termes simples, le Deep Web regroupe toutes les informations stockées en ligne qui ne sont pas indexées par les moteurs de recherche. Vous n’avez donc pas besoin d’outils spéciaux ou d’un navigateur dédié au Darknet pour accéder au Deep Web ; il vous suffit de savoir où chercher. Les moteurs de recherche spécialisés, les répertoires et les wikis peuvent aider les utilisateurs à localiser les données qu’ils recherchent.

Bon nombre des meilleurs moteurs de recherche qui examinent le Web « en profondeur » ont été fermés ou ont été rachetés, comme Alltheweb et CompletePlanet. Cependant, il en reste quelques-uns qui peuvent vous aider à démarrer :

- DeeperWeb– Moteur de recherche pour le Deep Web qui utilise Google Search

- The WWW Virtual Library– L’index d’origine du Web, mais il s’agit plus d’un répertoire qu’un moteur de recherche

- Surfwax– Indexe les flux RSS. Pas certain que le site fonctionne encore…

- IceRocket– Recherches dans la blogosphère et sur Twitter

Tous ces sites sont utiles, mais les moteurs de recherche spécialisés ont tendance à être plus efficaces que les moteurs de recherche généraux pour trouver des informations sur le Deep Web. Si vous recherchez un arrêt du tribunal en particulier, utilisez plutôt le moteur de recherche dédié de votre pays. Si vous avez besoin de trouver une publication universitaire, consultez notre article sur l’utilisation des moteurs de recherche pour trouver des publications universitaires. Plus vous êtes précis, mieux ce sera. Dans le cas contraire, vous arriverez aux mêmes résultats de recherche que ceux que vous trouveriez sur Google. Si vous avez besoin d’un type de fichier spécifique, comme un fichier Excel ou un fichier PDF, apprenez à préciser vos recherches pour ce type de fichier (par exemple, tapez « filetype: PDF » dans votre requête sur le Deep Web).

Le Darknet représente une petite partie du Deep Web qui est délibérément cachée. Les sites Web et les données du Darknet nécessitent généralement un outil spécial pour y accéder. Le Darknet est le plus souvent associé à un type de sites particulier, des marchés où des biens illicites comme des stupéfiants, des armes à feu et des numéros de cartes de crédit volés s’achètent et se vendent. Les recoins les plus sombres sont utilisés pour engager des tueurs à gages, se livrer à la traite d’êtres humains et échanger de la pornographie pédophile. De plus, le Darknet contient des données accessibles anonymement. Il peut s’agir d’un blog, d’un forum, d’un salon de discussion ou même d’un serveur de jeux privé.

Tout l’intérêt du Darknet réside dans l’anonymat de ses utilisateurs. Personne ne sait qui sont les autres dans le monde réel, du moment qu’ils ont bien pris toutes les précautions nécessaires. Les utilisateurs sont donc à l’abri des regards indiscrets des gouvernements et des sociétés.

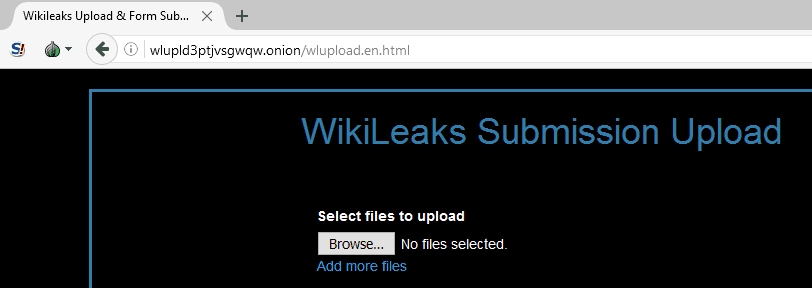

Le Darkweb et Tor sont souvent utilisés par les journalistes et les lanceurs d’alerte pour échanger des informations sensibles, notamment Edward Snowden lui-même. La fuite de données d’Ashley Madison, par exemple, a été publiée sur un site uniquement accessible aux utilisateurs de Tor.

Comment accéder au Dark Web en toute sécurité

Le Dark Web n’est pas un lieu unique et centralisé. Tout comme le Web surfacique, il est dispersé sur des serveurs dans le monde entier. Dans cet article, nous allons vous expliquer comment accéder au Dark Web via Tor, abréviation de The Onion Router. Les extensions des URL des sites du Darknet sont souvent en « .onion » au lieu de « .com » ou « .org », ce qui indique qu’ils sont uniquement accessibles aux utilisateurs de Tor.

Tor est un réseau de relais de volontaires via lequel la connexion Internet de chaque utilisateur est acheminée. La connexion est chiffrée et tout le trafic rebondit entre les relais (appelés nœuds) situés dans le monde entier, ce qui permet de rendre l’utilisateur anonyme.

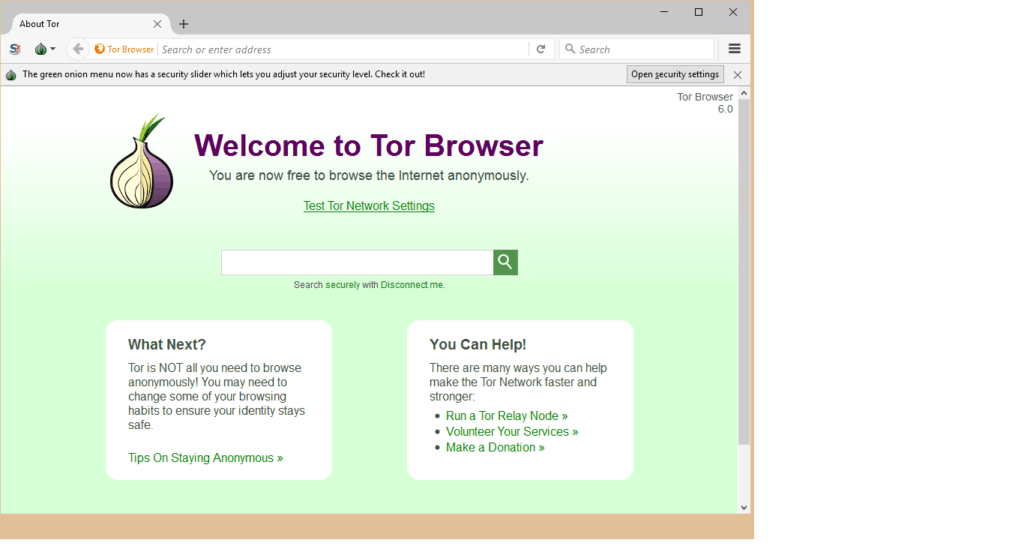

Alors, comment peut-on accéder au réseau Tor ? Le moyen le plus simple est de télécharger et d’installer Tor Browser. Avec ce navigateur basé sur Firefox, vous pouvez surfer sur le Web comme sur n’importe quel autre navigateur, sauf que tout votre trafic est automatiquement acheminé via le réseau Tor. Assurez-vous de bien télécharger le navigateur Tor depuis le site Web officiel, dans le cas contraire, vous pourriez télécharger des logiciels malveillants (malware ou spywares) ou même des virus sur votre machine. Officiellement, le navigateur Tor est uniquement disponible sur Windows, Mac et Linux. De nombreux experts déconseillent donc d’utiliser des navigateurs mobiles tiers qui utilisent le réseau Tor.

Tor est le navigateur dédié au Darknet le plus populaire. Une fois que vous avez installé Tor Browser, vous pouvez accéder à tous les sites Web .onion du Darknet.

Naviguer sur le Darknet

Vous pouvez à présent naviguer en toute sécurité sur les sites du Darknet et consulter les wikis cachés, mais si vous prévoyez d’aller un peu plus loin, vous devrez prendre plusieurs précautions supplémentaires. Si vous envisagez d’aller sur un marché du Darknet comme Silk Road pour acheter, par exemple, des médicaments dont votre mère mourante a désespérément besoin pour survivre, vous devrez vous créer une fausse identité. Cela signifie créer une adresse e-mail chiffrée, utiliser un pseudonyme, ouvrir un porte-monnaie Bitcoin anonyme, désactiver Javascript dans le navigateur Tor, rechercher des vendeurs, etc.

Évidemment, le premier défi consiste à trouver ces sites Web .onion, car ils ne seront pas affichés dans les résultats de recherche Google. Vous ne pouvez pas simplement taper « Silk Road » sur Google et espérer atterrir sur le site du Darknet. Parmi la poignée de moteurs de recherche du Darknet qui indexent des sites .onion vous pouvez essayer Onion.city, Onion.to, et NotEvil. Si vous souhaitez effectuer des recherches sur plusieurs marchés de produits spécifiques, notamment de médicaments et de stupéfiants, optez pour Grams.

Reddit est également une bonne source pour trouver les sites du Darknet que vous cherchez. Consultez /r/deepweb, /r/onions, et /r/Tor sur Reddit. Les répertoires wiki cachés comme celui-ci peuvent également vous être utile pour affiner votre recherche.

Encore une fois, nous ne saurions trop insister sur le fait que la sécurité et l’anonymat sont primordiaux pour naviguer sur ces sites du Darknet. Votre fournisseur de services Internet et le gouvernement peuvent certes ne pas être en mesure de visualiser votre activité sur le réseau Tor, mais ils sauront que vous l’utilisez, et cela peut suffire à attirer leur attention. En réalité, un jugement récent de la Cour suprême des États-Unis a établi que le simple fait d’utiliser Tor était une raison suffisante pour que les forces de l’ordre puissent fouiller et saisir n’importe quel ordinateur dans le monde.

Une autre précaution indispensable est de vous assurer que vos URL .onion sont correctes. Les URL Onion contiennent généralement une chaîne de lettres et de chiffres apparemment aléatoires. Et comme il y a très peu de protocoles HTTPS sur le Darknet, il est impossible de vérifier si un site est légitime ou non via un certificat SSL. Nous vous recommandons de vérifier l’URL sur trois sources distinctes avant de consulter un site du Darknet. Une fois que vous êtes certain d’avoir la bonne URL, enregistrez-la dans une note chiffrée. Le navigateur Tor ne la mettra pas en cache. Dans le cas contraire, il y a de bonnes chances que vous soyez victime

d’arnaques comme ce faux service de mélange Bitcoin.

Pour cette raison, nous vous recommandons fortement d’utiliser une autre couche de sécurité en passant par un VPN.

VPN via Tor ou Tor via VPN

Un VPN (réseau privé virtuel) chiffre la totalité du trafic Internet d’un appareil et l’achemine via un serveur intermédiaire vers l’emplacement de votre choix. Associé à Tor, un VPN renforce encore la sécurité et l’anonymat de l’utilisateur.

Bien qu’ayant un fonctionnement similaire, Tor met l’accent sur l’anonymat et un VPN se concentre surtout sur la confidentialité.

En les combinant, vous réduisez les risques, mais il existe une distinction importante dans l’interaction entre ces deux outils. Parlons d’abord de Tor via VPN.

Si vous vous connectez à votre VPN et lancez le navigateur Tor, vous utilisez Tor over VPN (Tor via VPN), c’est de loin la méthode la plus couramment utilisée. Tout le trafic Internet de votre appareil passera d’abord par le serveur VPN, puis par le réseau Tor avant d’arriver à sa destination finale. Votre FAI verra uniquement que le trafic passe par un VPN et est chiffré, il ne saura donc pas que vous êtes sur Tor. Vous pourrez accéder aux sites .onion normalement.

Tor via VPN exige que vous ayez confiance en votre fournisseur de VPN, qui saura que vous utilisez Tor et peut conserver des journaux de métadonnées, bien qu’il ne puisse pas réellement voir le contenu de votre trafic via Tor, qui lui sera chiffré. Un VPN qui ne conserve aucun journal, qui ne garde aucune donnée de trafic ou journal de session, est de loin préférable. Les journaux de trafic contiennent les données de votre trafic Internet, comme les requêtes et les sites Web que vous avez consultés, tandis que les journaux de session contiennent des métadonnées comme votre adresse IP et les quantités de données transférées. La conservation de journaux de trafic pose un plus grand problème, mais ce sont deux éléments à ne pas négliger.

Pour bénéficier de fonctionnalités Tor via VPN intégrées, NordVPN dispose de serveurs qui vous routent automatiquement sur le réseau Tor (tous les détails ici). Vous n’avez même pas besoin d’utiliser le navigateur Tor, mais gardez à l’esprit que les autres navigateurs peuvent toujours transmettre des informations d’identification via le réseau. Vous pouvez également opter pour IPVanish qui peut se targuer d’être le numéro un mondial de VPN pour Tor et nous vous le recommandons chaudement, car vous pouvez économiser 60 % sur l’abonnement annuel ici.

OFFRE SPÉCIALE : NordVPN propose actuellement une réduction exceptionnelle de 62 % pour un abonnement de 2 ans ici.

Tor via VPN ne protège pas non plus les utilisateurs contre les nœuds de sortie malveillants sur Tor. Les nœuds Tor étant composés grâce à des volontaires, tous ne respectent pas les règles. Le dernier relais avant que votre trafic ne parvienne au site Web de destination est appelé nœud de sortie. Celui-ci déchiffre votre trafic et peut ainsi voler vos informations personnelles ou injecter du code malveillant. De plus, les nœuds de sortie Tor sont souvent bloqués par des sites Web qui ne leur font pas confiance, et le protocole Tor via VPN ne peut rien y faire.

Vous pouvez donc choisir la méthode VPN via Tor, beaucoup moins populaire, et qui est d’ailleurs déconseillée par Tor Project. À notre connaissance, seuls deux fournisseurs de VPN, AirVPN et BolehVPN, proposent ce service, même si aucun de ces deux services n’est très performant en termes de vitesse. Pour cette méthode de connexion, l’ordre des deux outils est tout simplement inversé. Le trafic Internet passe tout d’abord par le réseau Tor, puis par votre VPN. Cela signifie que votre fournisseur de VPN ne voit pas votre adresse IP réelle et que le VPN vous protège de ces nœuds de sortie malveillants.

Le gros inconvénient de ce protocole est que votre fournisseur de services Internet saura que vous utilisez Tor, ce qui reste une source d’inquiétude majeure dans certains endroits du monde et découragera de nombreuses personnes d’utiliser cette méthode. Dans ce cas, il est également important d’utiliser un VPN qui ne conserve aucun journal et de payer en Bitcoin si vous voulez rester anonyme. La technique VPN via Tor est également susceptible de subir une attaque temporelle (end-to-end timing attack), même si cela reste hautement improbable.

Tor via VPN exige que vous accordiez une certaine confiance à votre fournisseur de VPN, mais pas à votre fournisseur de services Internet, et que vous préfériez accéder à des sites .onion. La méthode VPN via Tor exige que vous fassiez confiance à votre FAI, mais pas à votre VPN et que vous préfériez éviter les nœuds de sortie Tor. Certains considèrent que le VPN via Tor est plus sûr, car il maintient l’anonymat tout au long du processus (en supposant que vous payez votre VPN de manière anonyme). Bien que Tor Project conseille de ne pas utiliser VPN via Tor, les deux méthodes sont bien évidemment préférables au fait de ne pas utiliser de VPN du tout.

Malheureusement, ces deux techniques nuiront gravement à votre vitesse. Avec tous les nœuds que doit traverser votre trafic, Tor à lui seul limite beaucoup votre bande passante. Ajouter un VPN, même un particulièrement rapide comme IPVanish, ralentira encore votre connexion, alors n’oubliez pas de rester patient.

I2P

I2P est un réseau anonyme qui constitue une véritable alternative à Tor. Contrairement à Tor, il ne peut pas être utilisé pour accéder au réseau Internet public classique. Il peut uniquement être utilisé pour accéder à des services cachés spécifiques du réseau I2P. Il ne peut pas non plus être utilisé pour accéder aux sites .onion car il s’agit d’un réseau complètement distinct de Tor. I2P dispose de sa propre marque de sites cachés appelés « eepsites ».

Alors, pourquoi utiliseriez-vous I2P au lieu de Tor ? Après tout, il est beaucoup moins populaire, ne peut pas être utilisé pour accéder à des sites « normaux » et n’est pas aussi facile à utiliser (entre autres inconvénients). Les deux systèmes s’appuient sur une structure de routage peer-to-peer associée à un chiffrement par couches pour que votre navigation soit privée et anonyme.

I2P dispose cependant de quelques avantages. Il est beaucoup plus rapide et fiable que Tor pour un certain nombre de raisons techniques. La structure de routage peer-to-peer (P2P) est plus avancée et ne repose pas sur un répertoire approuvé pour obtenir des informations sur le routage. I2P utilise des tunnels à sens unique, de sorte qu’un espion pourra simplement capturer le trafic sortant ou entrant, mais pas les deux.

La configuration d’I2P est bien plus laborieuse que celle de Tor. I2P doit être téléchargé et installé, puis la configuration doit être effectuée via la console du routeur. Chaque application doit ensuite être configurée séparément pour fonctionner avec I2P. Sur un navigateur Web, vous devez configurer les paramètres proxy de votre navigateur pour utiliser le port adapté.

Freenet

Tout comme I2P, Freenet est un réseau autonome qui ne peut pas être utilisé pour accéder à des sites Web publics. Il peut uniquement être utilisé pour accéder aux contenus téléchargés sur Freenet, qui est une banque de données distribuée en peer-to-peer (pair à pair ou P2P). Contrairement à I2P et Tor, vous n’avez pas besoin de serveur pour héberger du contenu. Une fois que vous téléchargez des données, elles resteront indéfiniment disponibles en ligne même si vous arrêtez d’utiliser Freenet (tant que le service est maintenu bien sûr).

Freenet permet aux utilisateurs de se connecter selon deux méthodes : Darknet et Opennet. Le mode Darknet vous permet d’indiquer qui sont vos amis sur le réseau, de vous connecter et de partager du contenu avec eux uniquement. Cela permet à des groupes de personnes de créer des réseaux anonymes fermés composés uniquement de personnes qu’ils connaissent et en qui ils ont confiance.

Les utilisateurs peuvent également se connecter en mode Opennet, qui attribue automatiquement les pairs sur le réseau. Contrairement au mode Darknet, Opennet utilise une poignée de serveurs centralisés en plus du réseau peer-to-peer décentralisé.

La configuration est assez simple. Il vous suffit de le télécharger, de l’installer et de le lancer. Lorsque vous ouvrez votre navigateur par défaut, Freenet sera prêt à fonctionner via sa propre interface Web. Vous devrez en revanche utiliser un navigateur distinct de celui que vous utilisez normalement pour garantir votre anonymat.

Freenet est également une expérience conçue pour résister aux attaques par déni de service et contrer la censure.

Liens Utiles :