Online anonym zu bleiben ist keine einfache Angelegenheit. Das Internet wird größtenteils durch Werbung finanziert und die meisten Onlineaktivitäten werden in der einen oder anderen Weise beobachtet oder überwacht – sei es aus eben solchen (werbe-)wirtschaftlichen Gründen, aus politischen Gründen oder aus Gründen der nationalen Sicherheit. Das Internet an sich ist also wenig darum bemüht, Ihre Anonymität zu sichern. Im Gegenteil: Man möchte so viel wie möglich über Sie in Erfahrung bringen.

Es ist durchaus möglich, bei Onlineaktivitäten anonym zu bleiben, aber es wird immer schwieriger. Keine Anonymisierungsstrategie ist absolut sicher. Sie können jedoch die Beobachtung Ihrer Onlineaktivitäten schwierig gestalten, sodass sich der Aufwand, Ihnen hinterherzuspionieren, nicht lohnt – solange sie kein berüchtigter Verbrecher sind jedenfalls.

Anonym zu sein hat einige Vorteile. Es kann befreiend sein, nicht erkannt und nicht nachverfolgt zu werden. Aber es gibt auch Nachteile. Viele Bequemlichkeiten und Services, die das moderne Internet bietet, basieren auf der Profilbildung, dem Tracking und der Verhaltensanalyse seiner Nutzer.

All das sollten Sie im Hinterkopf behalten, wenn wir im Folgenden die Schritte und Tools beschreiben, die Sie nutzen können, um online anonym und unsichtbar zu werden.

Tor

Keine Anonymisierungs-Checkliste wäre ohne Tor vollständig. Dieses globale Knotenpunktnetzwerk, das von Freiwilligen betrieben wird, ist ein Synonym für Anonymität. Tor (kurz für The Onion Router) verschlüsselt Ihren Internetdatenverkehr und leitet ihn durch eine zufällige Reihe von Knotenpunkten, bevor er den Zielwebserver erreicht.

Es existieren Dutzende Möglichkeiten, Tor zu verwenden, und der Service ist für viele verschiedene Geräte geeignet. Der beliebteste Browser ist dabei der Tor-Browser. Installieren Sie diesen Firefox-basierten Browser einfach auf Ihrem Mac oder PC und schon können Sie anonym im Internet surfen. Für Android-Geräte empfehlen wir den Orbot-Browser. iOS-Nutzern steht kein offizieller Support durch das Tor-Projekt zur Verfügung, aber der Onion-Browser ist sicherlich eine gute Option.

Tor hat einige Nachteile wie zum Beispiel die mit der Netzwerknutzung verbundene Verlangsamung des Datenverkehrs. Deshalb ist Tor nicht für das Streamen von Videos oder das Torrenting von Dateien geeignet. Aufgrund des Mangels an Ressourcen bei den Freiwilligen und des konkurrierenden Datenverkehrs anderer Nutzer können Sie mit Tor nicht viel mehr tun, als im Internet zu browsen.

Des Weiteren kann Ihr Internetdienstanbieter erkennen, dass Sie Tor nutzen, auch wenn Ihr Datenverkehr verschlüsselt und ansonsten nicht nachvollziehbar ist. Schon die Verwendung von Tor kann Sie verdächtig erscheinen lassen, da das Netzwerk auch oft für kriminelle Onlineaktivitäten genutzt wird. Das kann zur Folge haben, dass Ihr Internetdienstanbieter Ihre Datenübertragungsrate drosselt, Ihnen eine Unterlassungsaufforderung zusendet oder Sie an Behörden meldet, auch wenn Sie nichts Rechtswidriges getan haben.

Deshalb raten wir, zusammen mit Tor entweder ein Verschleierungs-Tool (z.B. Obfsproxy) oder ein VPN oder sogar beide gleichzeitig zu verwenden.Obfsproxy ist ein Tor-Projekt, das den verschlüsselten Datenverkehr wie normalen, unverschlüsselten Datenverkehr erscheinen lässt, sodass er keine Aufmerksamkeit auf sich zieht (auf VPNs werden wir später in diesem Artikel näher eingehen).

Es kursiert das Gerücht, dass die US-Regierung den Datenverkehr von Tor erfolgreich analysiert hat und dass dies zu einigen Verhaftungen geführt hat. So soll beispielsweise der Verantwortliche eines illegalen Online-Marktplatzes Dread Pirate Roberts of the Silk Road überführt worden sein. Es wird außerdem vermutet, dass einige Regierungen selbst Tor-Ausgangsknotenpunkte betreiben und die dortigen Aktivitäten überwachen. Allerdings liegen dafür keine handfesten Beweise vor. Sie sollten derartige Behauptungen also mit Vorsicht genießen.

Live-Betriebssysteme

Ein Browser ist für die Vermeidung von gezielter Anzeigenwerbung und für gelegentliche Besuche im Darknet nützlich, aber für völlige Anonymität ist eine umfassendere Lösung notwendig. Ihre Aktivitäten können bei der Verwendung eines Tor-Browsers zwar nicht nachvollzogen werden, aber es ist nicht selten, dass Nutzer im Hintergrund mehrere Anwendungen laufen haben. Diese Anwendungen (z.B. Textverarbeitungsprogramme, Videospiele oder Update-Manager) senden ebenfalls Daten ins Web. Es wird vermutet, dass Behörden die gesendeten Daten solcher Anwendungen wie z. B. die unverschlüsselten Fehlermeldungen des Windows-Betriebssystems verwenden, um Personen aufzufinden. Windows 10 enthält beispielsweise eine Vielzahl von voreingestellten Tracking-Softwares.

Sie könnten all diese Einstellungen deaktivieren und all Ihre Anwendungen deinstallieren, aber das wäre natürlich sehr unpraktisch. Stattdessen empfehlen wir ein Live-Betriebssystem. Diese Betriebssysteme können auf einem USB-Speicher oder auf einer DVD installiert werden. Durch das Verändern einiger weniger Einstellungen im Startprogramm Ihres Computers können Sie ein völlig unabhängiges Betriebssystem von einem USB-Stick aus auf Ihrem Laptop starten.

Tails ist das offizielle Live-Betriebssystem des Tor-Projekts. Hierbei wird der gesamte Internetdatenverkehr – nicht nur das Browsen im Internet – durch das Tor-Netzwerk geleitet. Das Betriebssystem hinterlässt keinerlei Spuren auf Ihrem Computer und alle Nachrichten, E-Mails und Dateien sind verschlüsselt. Es ist einfach in der Anwendung und so designt, dass es absolut sicher sein sollte.

Falls Tails aus irgendeinem Grunde nicht das Richtige für Sie sein sollte, dann wäre Whonix eine weitere Option. Allerdings handelt es sich hierbei nicht um ein unabhängiges Live-Betriebssystem, denn es wird in einer virtuellen Maschine innerhalb des auf Ihrem Gerät bereits vorhandenen Betriebssystems ausgeführt. Whonix nutzt ebenfalls das Tor-Netzwerk und bietet vergleichbare Vorteile wie Tails. Zusätzlich ist es so gestaltet, dass Lecks von IP-Adressen (durch die ein Nachverfolgen von Nutzern möglich wäre) ausgeschlossen sind. Die Nachteile dieser Lösung bestehen in der Notwendigkeit eines ausreichend leistungsstarken Rechners, um die virtuelle Maschine betreiben zu können, und in der recht komplizierten Einrichtung dieses Betriebssystems.

Weitere Alternativen sind Kali, Qubes und ZeusGuard. Die Links führen Sie zu Informationen, die hilfreich sein können, um die beste Lösung für Ihre Ansprüche zu finden.

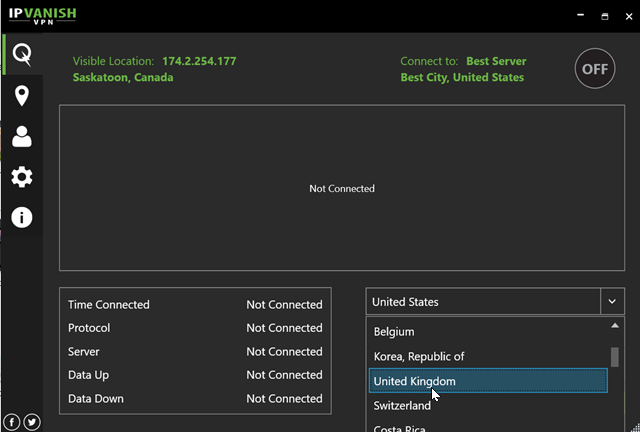

Protokollierungsfreie VPNs

Ein VPN, kurz für Virtual Private Network, verschlüsselt den gesamten Internetdatenverkehr eines Gerätes und leitet diesen nachfolgend durch einen Zwischenserver an einem Standort Ihrer Wahl. Daraus resultiert eine Maskierung der IP-Adresse Ihres Gerätes, sodass Dritte – einschließlich Ihres Internetanbieters – den Internetdatenverkehr Ihres Gerätes nicht überwachen können.

Die meisten VPN-Anbieter verwenden gemeinsam genutzte IP-Adressen auf Ihren Servern. Dutzende, Hunderte oder sogar Tausende von Nutzern sind dabei einer einzigen IP-Adresse zugeordnet. Dadurch wird es nahezu unmöglich, die Aktivität einer bestimmten Person innerhalb des Pools zu verfolgen.

VPNs bieten Schutz für Ihre Privatsphäre, sichern aber keineswegs Anonymität. Wenn es Ihnen also darum geht, vollkommen unerkannt zu bleiben, dann sind VPNs allein nicht ausreichend. Datenschutz und Anonymität gehen oft Hand in Hand, sind aber keinesfalls dasselbe: Während Anonymität bedeutet, dass Sie nicht identifiziert werden können, sorgt der Schutz Ihrer Privatsphäre lediglich dafür, dass nicht gesehen werden kann, was Sie online tun.

Die Nutzung eines VPNs erfordert von Ihnen ein gewisses Maß an Vertrauen gegenüber Ihrem VPN-Anbieter und denjenigen, die Server zur Verfügung stellen (nur wenige VPN-Anbieter besitzen eine eigene physische Serverinfrastruktur). Ihr Datenverkehr wird in Ihrem Gerät vor Ort verschlüsselt und bleibt verschlüsselt, bis er den VPN-Server erreicht. Der Datenverkehr wird dann entschlüsselt, bevor er zum Zielort gesendet wird, wodurch Ihre Aktivitäten einen kurzen Moment lang für den VPN-Anbieter sichtbar werden.

Deshalb empfehlen wir nachdrücklich, ein protokollierungsfreies VPN zu nutzen. Ein VPN, das eine Null-Protokollierungs-Politik verfolgt, speichert keine Informationen über die Datenverkehrsinhalte seiner Nutzer. Wenn der VPN-Anbieter seine Versprechungen auch in die Tat umsetzt, handelt es sich dabei um eine gute Sache. Aber leider ist die Wirklichkeit etwas komplizierter.

Einige VPN-Anbieter, die angeben, keine Protokollierungen durchzuführen, speichern trotzdem Metadaten. Derartige Daten enthalten zwar keine Informationen über Datenverkehrsinhalte, aber es kann sich dabei um die Speicherung anderer Details handeln. Dazu gehören auch Informationen wie wann und wie lange Sie das VPN genutzt haben, welche Datenmengen übertragen wurden oder wie Ihre ursprüngliche IP-Adresse lautet. Sie sollten daher vor der Wahl eines VPNs dessen Datenschutzrichtlinien genau unter die Lupe nehmen, wenn Ihnen die Speicherung derartiger Informationen Sorge bereitet.

Aber auch die wenigen “echten” Null-Protokollierungs-VPNs erfordern ein gewisses Maß an Vertrauen vonseiten des Kunden. Es besteht keine absolute Sicherheit über die Ehrlichkeit eines Anbieters und z. B. auch nicht darüber, wie er sich im Falle einer behördlichen Vorladung verhält. Um das höchste Niveau an Anonymität zu erlangen, sollten Sie daher ein VPN mit Tor kombinieren. Außerdem sollten Sie VPNs meiden, deren Firmensitze sich in den USA oder Europa befinden, da diese den Datenspeicherungsgesetzen dieser Länder unterliegen und staatliche Geheimdienste somit Zugang zu Ihren Daten haben könnten.

Die Verwendung eines Tor-Browsers bei gleichzeitiger Verbindung zu einem VPN macht die Nachverfolgung eines Nutzers doppelt schwierig. Außerdem können VPNs auch manuell in Live-Betriebssystemen wie Tails konfiguriert werden.

Das könnte Sie außerdem interessieren: Datenschutzbewertungen für mehr als 20 VPNs.

DNS ohne Protokollierung

Wenn Sie eine Website-Adresse eingeben, greift Ihr Browser auf einen DNS-Server zurück, um diese in die tatsächliche IP-Adresse der Website zu übersetzen. Selbst mit einem VPN können diese DNS-Anfragen manchmal außerhalb des sicheren Tunnels durchsickern und Ihrem Internetdienstanbieter Ihre Surfaktivitäten offenbaren. Man nennt so etwas ein DNS-Leck.

Viele VPN-Anbieter bieten einen integrierten Schutz vor DNS-Lecks, indem sie den gesamten Datenverkehr durch ihren verschlüsselten Tunnel leiten. Oft betreiben sie ihre eigenen DNS-Server, die keine Protokollierung vornehmen, damit Ihre Surfgewohnheiten privat bleiben.

Der standardmäßige DNS-Leck-Schutz deckt jedoch möglicherweise nur IPv4-Lecks ab. IPv6-Anfragen könnten trotzdem durchschlüpfen. Die einfachste Lösung ist es, IPv6 in den Einstellungen Ihres Geräts zu deaktivieren. Um Ihre Verbindung auf IPv4- und IPv6-Lecks zu testen, können Sie ein Tool wie DNSleaktest.com verwenden.

Wenn Ihr VPN keinen Leck-Schutz bietet (oder Sie besonders sicher gehen möchten), sollten Sie einen DNS-Dienst ohne Protokollierung wie DNS.WATCH oder OpenNIC in Betracht ziehen. Sie können Ihr Gerät so konfigurieren, dass diese Dienste anstelle der Standardserver Ihres

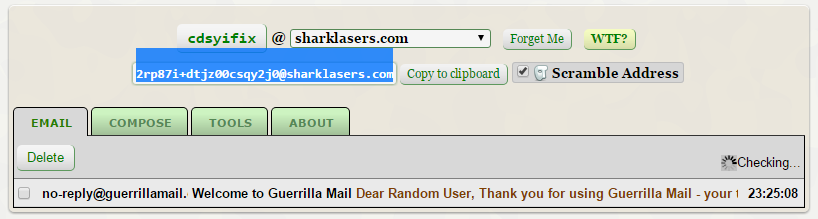

Temporäre E-Mails

Wenn Sie künftig Anonymität anstreben, dann sollten Sie sich natürlich nicht mehr in Ihre bereits existierenden Accounts einloggen. Da viele Apps und Webseiten aber die Registrierung Ihrer Nutzer verlangen, müssen Sie eine Ihnen gehörende E-Mail-Adresse angeben.

Verschiedene kostenlose Services ermöglichen Ihnen die Einrichtung unechter oder temporärer E-Mail-Accounts. Für einmalige Registrierungen und Nachrichten empfehlen wir den Service Guerilla Mail. Sie brauchen sich dafür nicht zu registrieren und ein Passwortmanager hilft Ihnen dabei, sich die mit den Accounts verbundenen Passwörter zu merken.

Wenn Sie einen längerfristigen E-Mail-Account benötigen, der nicht nachverfolgt werden kann, dann ist ProtonMail wahrscheinlich die beste Wahl. Dieser lückenlos verschlüsselte Service ist quelloffen und verwendet Zero-KnowledgeApps für Web- und Mobilzwecke. Leider müssen sich neue Nutzer aber aus Serverkapazitätsgründen um eine Einladung bewerben. ProtonMail ist ein Service, der sich aus Spenden finanziert.

Wenn Sie allerdings nicht auf eine Einladung warten möchten, dann empfehlen wir Zmail als Alternative. Der Service ermöglicht Ihnen das Versenden von E-Mails von einem unechten Account.

Wenn Sie anonym bleiben wollen, dann sollten Sie niemals Ihren eigenen E-Mail-Account verwenden. Sie sollten sich noch nicht einmal einloggen, um Ihre E-Mails zu lesen. Um verschlüsselte E-Mails von einem temporären Account zu versenden, müssen Sie neue PGP- oder S/MIME-Schlüssel einrichten.

Kryptowährungen

Im Vergleich zu PayPal oder Kreditkarten bieten Kryptowährungen bei Finanzgeschäften deutlich mehr Anonymität. Man darf allerdings nicht davon ausgehen, dass Bitcoin automatisch nicht zurückverfolgt werden kann.

Entgegen der gängigen Auffassung ist die Blockchain (die Technologie hinter Bitcoin) ein öffentliches Register, in dem jede Transaktion festgehalten wird. Wenn jemand ein bestimmtes Wallet mit Ihrer Identität verbindet, kann er Ihren Transaktionsverlauf einsehen. In mancher Hinsicht bietet Bitcoin weniger Privatsphäre als ein herkömmliches Bankkonto.

Zur Erhöhung der Anonymität empfiehlt es sich, Wallets zu verwenden, um für jede Transaktion eine neue Bitcoin-Adresse generieren und so die Rückverfolgung zu erschweren. Informieren Sie sich zudem über Bitcoin-Mischdienste. Diese fassen Ihre Bitcoins vor einer Transaktion mit anderen zusammen, was die Spur weiter verwischt.

Die größte Herausforderung ist der anonyme Erwerb von Bitcoin, da Sie oft eine reguläre Währung benötigen. Optionen wie der persönliche Kauf oder Peer-to-Peer-Börsen (wie LocalBitcoins) bieten ein gewisses Maß an Anonymität, bergen aber dennoch Risiken.

Denken Sie daran: Bitcoin ist nicht die einzige Option! Es gibt alternative Kryptowährungen wie Litecoin, Dash und Monero mit unterschiedlichen Schwerpunkten in Bezug auf den Datenschutz.

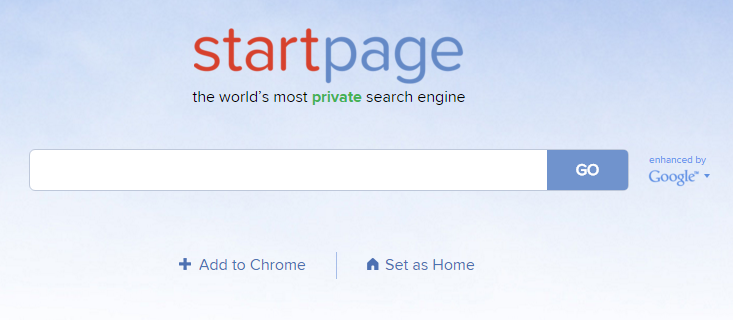

Suchmaschinen

Google registriert jede Suchanfrage und jeden Link, den Sie anklicken. Wenn Sie Tor verwenden, spielt das für Ihre Anonymität keine so große Rolle mehr, aber es ist dennoch sicherer, eine Alternative zu Google zu nutzen.

DuckDuckGo ist wahrscheinlich die populärste Suchmaschine, die Nutzer nicht nachverfolgt und keine Nutzerprofile erstellt. Sie kann als voreingestellte Suchmaschine eingerichtet werden.

DuckDuckGo ist eine vollkommen unabhängige Suchmaschine und zeigt daher weniger gute Ergebnisse als Google. Glücklicherweise gibt es aber einen Weg, Google-Ergebnisse ohne Google zu erhalten.

StartPage entfernt alle Informationen, die zu Ihrer Identifizierung beitragen könnten, und sendet in Ihrem Auftrag eine Suchanfrage an Google. Der Service protokolliert Ihre Aktivitäten nicht und führt auch keine Nachverfolgungen durch. Alle Suchergebnisse werden mit integrierten Proxy-Links präsentiert. Durch diese Proxys wird Ihre Privatsphäre beim Anklicken der Webseitenlinks gewahrt.

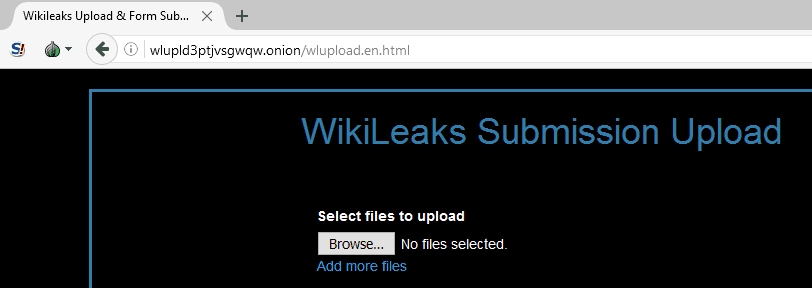

Übertragung von Dateien

Es mag Situationen geben, in denen Sie Dateien, die für einen E-Mail-Anhang zu groß sind, anonym versenden wollen. Wenn Sie beispielsweise ein Informant sind, der eine größere Menge belastender Dokumente anonym durchsickern lassen will, dann ist auch das Hochladen Ihrer Dateien in Dropbox nicht angebracht.

FileDropper ist eine einfache und bequeme Lösung, die es Ihnen ermöglicht, bis zu 5 GB hochzuladen, ohne dass Sie sich registrieren müssen. WeTransfer ist eine weitere Option, die das Uploaden von bis zu 2 GB ohne Anmeldung erlaubt. Bei dieser Art von Services laden Sie die Datei ganz einfach hoch und senden dann den entsprechenden Link an den vorgesehenen Empfänger.

Vergessen Sie aber nicht, Tor zu verwenden, wenn Sie auf diese Seiten zugreifen, und eine temporäre E-Mail-Adresse oder eine andere anonyme Methode zu nutzen, wenn Sie anderen Links senden. Auch wenn eine Anmeldung nicht erforderlich ist, kann doch nicht ausgeschlossen werden, dass diese Webseiten Informationen über ihre Besucher sammeln.

Vorsicht bei der Wahl von Browser-Erweiterungen

Der Tor-Browser unterstützt nur wenige Erweiterungen – und das aus gutem Grund. Werbeunternehmen werden immer besser darin, Nutzern nachzuspionieren. Eine der neuesten dabei verwendeten Methoden ist Fingerprinting. Werbeunternehmen sammeln dabei Informationen über Ihren Webbrowser, zu denen beispielsweise gehört, welche Erweiterungen im Browser installiert sind, welche Art von Gerät Sie verwenden, welche Spracheinstellungen Sie nutzen usw. Diese Daten werden dann zu einen “Fingerabdruck” zusammengestellt, der für die Identifizierung eines Nutzers verwendet werden kann. “Fingerabdrücke” sind verlässlicher als IP-Adressen, da sie sich nicht ändern, wenn der Nutzer das WLAN-Netzwerk wechselt oder eine Verbindung zu einem VPN herstellt.

Viele Erweiterungen (z. B. ABP, Disconnect, Privacy Badger, HTTPS Everywhere) können Ihnen dabei helfen, Ihre Online-Privatsphäre zu schützen, aber gleichzeitig stellen sie auch eine Information für Ihren Fingerabdruck dar. Das ist einer von mehreren Gründen, warum es schwierig ist, bei der Nutzung von populären Browsern wie Firefox oder Chrome anonym zu bleiben.

Wenn Sie herausfinden möchten, wie gut Ihr Browser Sie vor Beobachtung schützt, dann sollten Sie hier zur Panopticlick-Webseite gehen. Dieses Tool wurde von der Electronic Frontier Foundation (EFF) entwickelt. Es zeigt Ihnen in detaillierter Weise, wie Werbeunternehmen Ihren Browser mit Hilfe der “Fingerabdruck”-Methode identifizieren können.

Neben ihrer Rolle im Fingerprinting-Prozess können Browser-Erweiterungen auch mit Servern kommunizieren, ohne dass Sie dessen gewahr werden. Dadurch werden beispielsweise Metadaten protokolliert, die zu Ihrer Identifizierung und zu Informationen über Ihre Onlineaktivitäten führen können.

Lesen Sie hier mehr zu diesem Thema: Mehr als 75 kostenlose Tools zum Schutz Ihrer Online-Privatsphäre

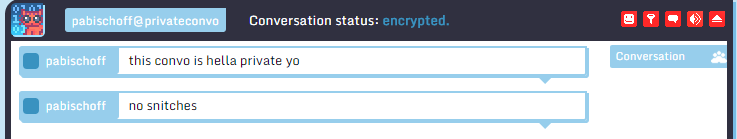

Verschlüsselte Kommunikation

Neben E-Mails wollen Sie möglicherweise auch Nachrichten und Anrufe vor Beobachtern schützen. Verschlüsselungen sind eher für den Datenschutz als für Anonymität geeignet. Selbst wenn eine Nachricht verschlüsselt ist, können Schnüffler nachvollziehen, wer der Sender und wer der Empfänger ist. Wenn Sie also anonym bleiben wollen, dann müssen Sie weitere Maßnahmen ergreifen.

Signal ist eine bewährte App für das Verschlüsseln von Smartphone-Anrufen. Auch Instant-Messaging ist hierbei eingeschlossen. Nutzer können die Identitäten ihrer Kontakte verifizieren, indem sie Schlüsselfingerabdrücke vergleichen.

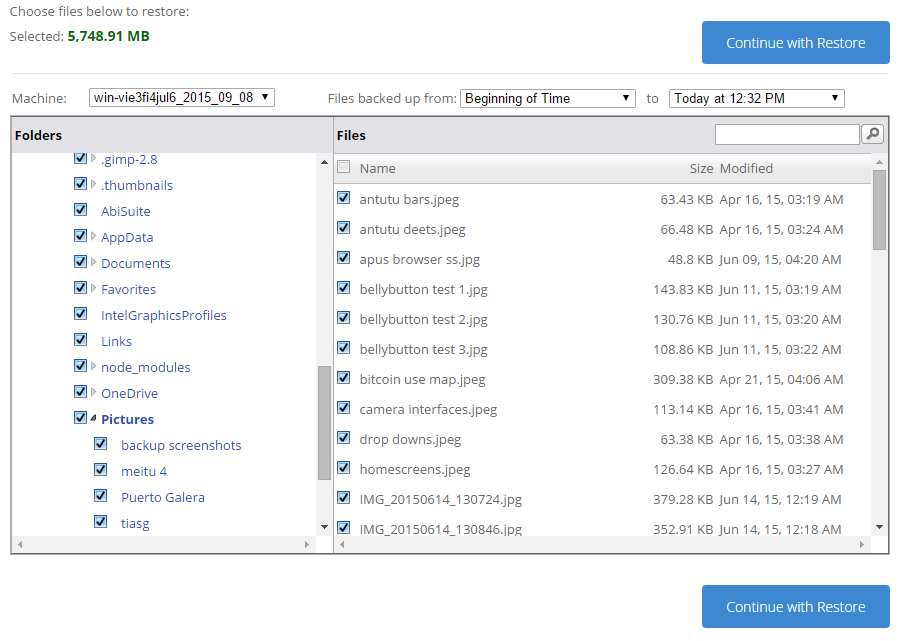

Verschlüsselte Backups

Selbst anonyme Nutzer müssen dann und wann große Dateien speichern, Backups von diesen herstellen und zuweilen auch andere darauf zugreifen lassen. Dabei sollten Sie Google Drive und Dropbox meiden, da diese weder echten Datenschutz (beispielsweise in Form von Verschlüsselungen) noch echte Anonymität bieten.

Backups sollten am besten vor Ort auf einer verschlüsselten externen Festplatte hergestellt werden. Crashplan bietet eine kostenlose Version seiner Software, die derartige Backups einfach macht.

Wenn Sie nach einer Cloud-Lösung suchen, dann sollten Sie einen Anbieter wählen, dem Sie trauen können. Es ist ratsam, einen Zero-Knowledge-Service zu nutzen, der es Ihnen ermöglicht, Ihren eigenen Verschlüsselungscode einzustellen. SpiderOak, iDrive, BackBlaze und Crashplan bieten diese Option, durch die es Ihrem Anbieter unmöglich wird, Ihre Dateien zu entschlüsseln.

Wenn Sie darauf bestehen, Google Drive, Dropbox oder einen anderen Speicheranbieter zu nutzen, der keine Verschlüsselung bietet, dann können Sie Ihre Dateien auch verschlüsseln, bevor Sie sie in die Cloud hochladen.

Sichern Sie Ihre Webcam

Es ist nachgewiesen, dass Webcams ferngesteuert werden können. Auf diese Weise können sie dafür genutzt werden, um Nutzer auszuspionieren. Sogar der Direktor des FBIs und Mark Zuckerberg haben Ihre Webcams aus diesem Grund mit Klebeband bedeckt.

Webcams werden in der Regel mithilfe von Malware aus der Ferne aktiviert. Deshalb wird diese Aktivierung weder von Echtzeit-Virusscannern noch durch regelmäßige Systemscans entdeckt und verhindert. Wenn Ihr Laptop über ein LED-Lämpchen verfügt, das sich einschaltet, sobald die Webcam aktiviert wird, dann sollten Sie dieses auch beobachten. Sollten Sie Ihre Webcam nicht zukleben wollen, dann ist es ratsam, den Laptop zu schließen, wenn Sie ihn nicht nutzen.

Erfahren Sie hier mehr über die Sicherung Ihrer Webcam.

Sichern Sie Ihren WLAN-Router

Viele Nutzer ändern nie die vom Hersteller vorgegebenen Einstellungen Ihres WLAN-Routers. Ungesicherte Router machen Nutzer jedoch äußerst anfällig für sich in näherer Umgebung aufhaltende Schnüffler. Router können genutzt werden, um Internetdatenverkehr abzufangen, zu lesen und zu modifizieren. Wenn Sie ein WLAN-Netzwerk verwenden, das nicht Ihnen gehört, dann sollten Sie ein VPN nutzen.

Um anonym zu bleiben, ist es wichtig, die Router-Anmeldedaten zu ändern, die Firmware zu aktualisieren, das höchste Verschlüsselungsniveau (in der Regel WPA2) zu wählen, den eingehenden und ausgehenden Datenverkehr zu beschränken, das WPS auszuschalten, ungenutzte Services zu deaktivieren, den Port 32764 zu markieren, Protokollierungen zu aktivieren und auch zu lesen sowie sich aus Ihrem Router auszuloggen, wenn Sie Ihre Sitzung beendet haben.

Sie können in unserem Leitfaden zur Sicherung von kabellosen Routern mehr darüber erfahren, wie all diese Schritte auszuführen sind.

iOS und Android sind nicht ideal, wenn Sie anonym bleiben wollen

Wenn Sie sich bezüglich Anonymität zwischen iOS und Android entscheiden sollen, dann empfehlen wir, Android zu wählen. Völlige Anonymität bietet jedoch keines der beiden Betriebssysteme.

Es ist wesentlich schwieriger, mit einem Smartphone anonym zu bleiben als mit einem Computer. Die Anonymitäts-Tools für Tor sind leider noch nicht auf dem Entwicklungsstand, dass sie mit Mobillösungen ausreichend gut funktionieren. Apple und Google sind in diesen Geräten zu tief eingebettet. Es mag sein, dass Sie in der Lage sind, eine Onion-Seite mit Orbot in Android zu browsen, aber das ist auch schon alles. Für iOS existieren keine offiziellen Tor-Browser.

Es gibt keine Live-Betriebssysteme für Smartphones, wie es sie für Computer gibt (z. B. Tails).

Smartphones haben IMEI-Nummern, MAC-Adressen und möglicherweise unsichere Firmwares, die nicht verändert werden können und ein Gerät identifizierbar machen, wenn es mit dem Internet verbunden ist. Darüber hinaus wird Android in der Regel von Smartphone-Herstellern modifiziert, sodass es schwierig ist, über die potenziellen Anonymitäts-Schwachstellen der jeweiligen Geräte auf dem Laufenden zu bleiben. Und Apple und Google haben die Fähigkeit, nahezu jedes iOS- und Android-Smartphone aufzuspüren.

Apps kommunizieren permanent mit Servern im Internet und die dabei weitergeleiteten Daten sind Ansatzpunkte für das Nachverfolgen von Nutzern und Aktivitäten. Selbst so etwas Simples wie eine Tastatur kann für die Überwachung von Aktivitäten genutzt werden. Auch Kameras und Mikrofone können gehackt werden, um Nutzer auszuspionieren. Jedes Mal, wenn ein Gerät ein Signal von einem Mobilfunkmasten empfängt, kann die Position des Gerätes bestimmt werden. Anders ausgedrückt: Es gibt einfach zu viele schwer erkennbare und schwer kontrollierbare Faktoren, die der Anonymität von iOS- und Android-Nutzern im Wege stehen können.

Obwohl der Versuch einer völligen Anonymisierung eines Smartphones ein aussichtsloses Unterfangen ist, kann der Schutz der Privatsphäre eines Nutzers dennoch wesentlich verbessert werden. Android-Geräte können verschlüsselt werden und iPhones sind alle bereits durch die Hersteller verschlüsselt. Des Weiteren sollten Sie ein VPN verwenden, um Ihren Internetdatenverkehr zu verschlüsseln, und eine sich selbst zerstörende Sequenz für den Fall nutzen, dass die PIN-Nummer mehrfach falsch eingegeben wurde.

Darüber hinaus gibt es Unternehmen (z. B. Silent Circle), die Android-basierte Smartphones herstellen, bei denen Sicherheit an erster Stelle steht. Das Blackphone ist beispielsweise vollkommen verschlüsselt und enthält mehrere virtuelle Telefone, die Daten aufteilen und voneinander abschotten. Silent Circle bietet außerdem einen Abonnementservice, der die Privatsphäre von iPhone-Nutzern zusätzlich schützt. Auch hier liegt der Fokus auf der Privatsphäre der Nutzer und weniger auf deren Anonymität. Mit anderen Worten sind die Inhalte des Smartphones geschützt, aber für die Identität des Nutzers gilt das nicht unbedingt.

Das könnte Sie ebenfalls interessieren: Welches VPN ist das beste für iPhone– und iPad-Nutzer?

Vorsicht vor dem Internet der Dinge

Das Internet der Dinge (IdD) eröffnet ganz neue Möglichkeiten für Hacker und Schnüffler, da Sicherheitsfaktoren eine eher untergeordnete Rolle für IdD-Hersteller zu spielen scheinen. Ein einfaches Protokoll darüber, wann Ihre Klimaanlage eingeschaltet ist, kann beispielsweise viel über Ihren Tagesablauf aussagen. Kritiker warnen auch vor Geräten wie Amazon Echo, die permanent Daten aufnehmen, auch wenn sie ausgeschaltet sind.

In Abhängigkeit von ihren Funktionen können IdD-Geräte die Anonymität ihrer Nutzer bedrohen. Sie sollten sie daher mit Vorsicht nutzen.

Erstellen Sie eine Checkliste

Kein noch so effektives Anonymisierungs-Tool ist perfekt – selbst Tor ist es nicht. Finanzkräftige Unternehmen oder Regierungsbehörden können viel Geld und Zeit investieren, um Datenverkehrsanalysen im Tor-Netzwerk durchzuführen und so irgendwann die Person aufzufinden, nach der sie suchen. Viel wahrscheinlicher ist es aber, dass diese Person früher oder später selbst einen Fehler macht und eine Spur hinterlässt.

Wie vermeidet man also Fehler? In der gleichen Weise, wie es Chirurgen und andere Personen in Berufen mit hohem Risiko tun: mit der Hilfe von Checklisten. Jedes Mal, wenn Sie online anonym bleiben wollen, beginnen Sie ganz oben in Ihrer Liste und arbeiten sie Schritt für Schritt bis zum Ende ab. Sie sollten sich Ihre Liste notieren, aber keine Anmeldedaten oder andere identifizierende Informationen hinzufügen. Basierend auf dem, was wir in diesem Artikel erläutert haben, könnte Ihre Liste wie folgt aussehen:

- Verbindung mit einem protokollfreien VPN

- Verbindung mit dem Internet mittels Tor-Browser/Tails

- DNS-Einstellungen sind so konfiguriert, dass ein protokollfreies DNS verwendet wird

- Aus allen Online-Accounts ausgeloggt

- Alle Apps und Hintergrunddienste, die mit dem Internet verbunden sind, sind geschlossen

- Alle Browser- und Betriebssystem-Trackings sind ausgeschaltet und blockiert

- E-Mails werden über temporäre Accounts gesendet

- Neue Account-Registrierungen und -Logins erfolgen mit temporären E-Mails

- Suchanfragen mit DuckDuckGo oder StartPage

- Bitcoins werden vermischt und eine Drittanbieter-Geldbörse wird verwendet

Mit einem derartigen Standardprotokoll können Sie die Wahrscheinlichkeit, einen Fehler zu machen, drastisch reduzieren. Aber Sie sollten sich nie vollkommen sicher fühlen. Sie können alle Vorsichtsmaßnahmen hundertmal eingehalten haben, aber nur ein Fehler reicht aus, um Ihre Anonymität aufzuheben.

Haben Sie weitere Hinweise zu diesem Thema? Dann hinterlassen Sie uns bitte einen Kommentar.