La vanguardia tecnológica de la privacidad de Internet y el anonimato hoy en día es Tor, The Onion Router (El Ruteador Cebolla). Desarrollado en el laboratorio de investigación naval de Estados Unidos a mediados de los 90 como el programa llamado “The Onion Routing”, Tor llegó como la implementación de la nueva generación del proyecto original.

Tor es el software más usado en todo el mundo para acceder de forma anónima a Internet. Tor está compuesto por cerca de 7000 relevos y 3000 puentes al momento de redactar esta nota, todos operados por voluntarios.

Ya te hemos presentado a Tor en la guía para principiantes y en la guía para crear tu propio relevo, dándote una comprensión de lo importante y rara que es la privacidad en línea. Cualquiera que quiera mantener su información privada, tiene que utilizar herramientas como Tor.

Cuando te conectas correctamente a Tor, nadie puede rastrear tu historial web, tus publicaciones en línea, tus mensajes instantáneos ni otras formas de comunicación.

Cómo funciona Tor

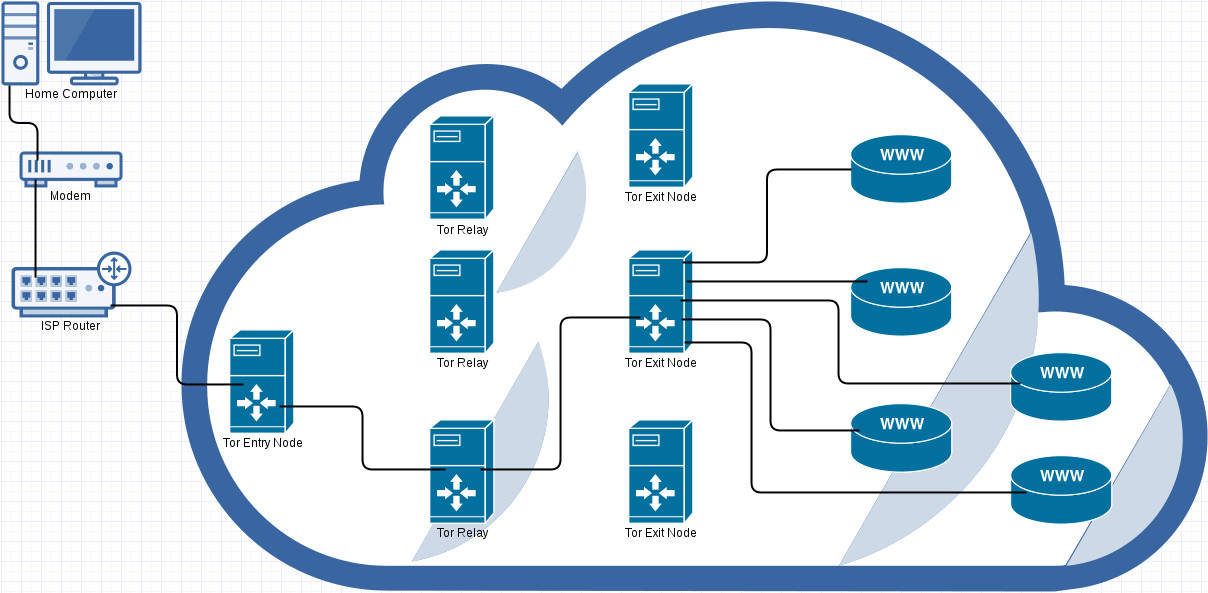

Tor es una red compuesta por miles de nodos voluntarios, también llamados relevos. Cuando te conectas a la red Tor, digamos que a través del navegador Tor, todos los datos que envías y recibes atraviesan esta red, pasando por nodos elegidos al azar. Tor encripta todos los datos múltiples veces antes de que abandonen tu dispositivo, incluyendo la dirección IP del próximo nodo en la secuencia. Se elimina una capa de encriptación cada vez que los datos llegan a otro nodo hasta que llega al último nodo de salida, un proceso que se llama “onion routing” (enrutamiento cebolla). Esto significa que nadie, ni siquiera las personas que manejan los nodos, pueden ver el contenido de los datos, ni a dónde se dirige.

Cualquiera que intercepte los datos tampoco será capaz de leerlos. En el mejor de los casos, podrían determinar el nodo de entrada o el de salida, pero nunca ambos. Esto hace imposible poder rastrear la actividad y el historial de navegación del usuario.

¿Cómo puedo comenzar a utilizar Tor?

El navegador Tor es la forma más fácil y popular de utilizar Tor. Está basado en Firefox y funciona como una versión básica de cualquier otro navegador web. Puedes utilizarlo desde el momento que lo descargas, no necesitas ninguna configuración o ajustes especiales para comenzar a navegar de forma anónima después de la configuración inicial.

Lee más: guía para principiantes para navegar de forma anónima con Tor.

Tu navegación dentro del navegador Tor es completamente anónima, pero otras actividades en tu computadora no lo son. Si quieres conectar otras aplicaciones y servicios a la red Tor, las cosas empiezan a complicarse. Puedes encontrar una lista de otros proyectos más adelante en este artículo.

Aunque la red Tor hará que tu conexión a Internet se vuelva anónima, tú sigues siendo el responsable de mantener tu propio anonimato. Un solo paso en falso puede comprometer tu anonimato. Revisa nuestra guía para ser completamente anónimo en línea.

¿Quién utiliza Tor?

El número de personas que accede a Internet con Tor cambia casi todos los días. Entre agosto de 2012 y julio de 2013, el Instituto de Internet de Oxford y la Universidad de Oxford calcularon que “más de 126 000 personas acceden a Internet a través de Tor todos los días desde Estados Unidos”. Esto se traduce a entre el .025 % y el .05 % de los usuarios de Internet en Estados Unidos.

Fieles a su argumento, no existen estadísticas disponibles en el TorProject sobre qué hacen sus usuarios en línea o a qué tipo de contenido acceden. Lo más probable es que la mayoría de los usuarios de Tor tratan de mantener su anonimato por obvias razones.

- Periodistas que están protegiendo sus fuentes.

- Informantes tratando de mantener sus empleos.

- Oficiales de la ley tratando de rastrear a criminales sin descubrir su identidad en el proceso.

- Profesionales corporativos de TI realizando pruebas de seguridad en sus propias redes.

- Y un montón de usuarios que necesita el anonimato de Tor solo para hacer su trabajo.

Para una lista más concisa de los posibles usos legítimos de anonimato, verifica la descripción de la base de usuarios de Tor.

Acceder a la DarkNet

Tor es único ya que provee acceso anónimo tanto a la ClearNet (Internet regular) como a la DarkNet (red oscura). La ClearNet es la que la mayoría de la gente conoce. Cualquier cosa en la World Wide Web a la que puedas acceder con tu navegador regular (no con Tor) es lo que se considera la “clear net”. Cuando accedes a sitios web en la ClearNet utilizando el navegador Tor, ese sitio web no tiene una forma clara de identificarte ya que todo tu tráfico de Internet atravesó la red de anonimato de Tor, lo que significa que el sitio web solo puede ver que estás visitándolo desde un nodo de salida de Tor.

Y aparte existe la DarkNet. De hecho, hay varias DarkNets, pero a la que pueden acceder los usuarios de Tor es la más popular con diferencia. La DarkNet está compuesta por servicios ocultos, en su mayoría sitios web a los que no puedes acceder en tu navegador regular. Estos servicios ocultos de Tor pueden identificarse por sus dominios .onion al final de sus URL. Solo las personas conectadas a la red Tor pueden acceder a los servicios ocultos de Tor. Lo hacen de forma anónima y deben saber en dónde buscar, ya que Google y otros motores de búsqueda no indexan los sitios web .onion. Adicionalmente, la red Tor también protege la identidad de las personas que crean servicios ocultos de Tor, así que es casi imposible saber quién es el dueño o quién opera un sitio .onion determinado.

Lee más: cómo acceder a la DarkNet y a la Deep Web de forma segura

Por esto la DarkNet es tan idónea para el crimen y tiene la reputación de ser la parte más turbia del Internet. Como mencionamos anteriormente, aunque Tor tiene muchos usos legales y legítimos, la DarkNet en la que habita también es donde encontrarás mercados de bienes y servicios ilícitos como blogs y foros de grupos extremistas.

¿Es legal Tor?

Desafortunadamente, a pesar de que usar Tor es completamente legal, el simple hecho de que te conectes te convierte en sospechoso en algunas partes del mundo. Nunca han multado ni metido a nadie en prisión por usar Tor, pero ha habido reportes de personas que son cuestionadas por su ISP (Proveedor de Servicio de Internet) y por la policía local en relación con sus hábitos de navegación simplemente porque los registros del ISP muestran que están conectándose a Tor.

Se advierte a aquellos que ejecutan un relevo de Tor de que en algún momento su ISP y/o la policía local se pondrán en contacto con ellos en relación con alguna actividad ilícita en línea vinculada a la dirección IP que usa su relevo. Hasta la fecha, en todas las instancias, ha sido suficiente con informarles de que la dirección IP en cuestión es asignada a un nodo en la red Tor y que no se guardan registros en el servidor.

Combinar Tor con una VPN

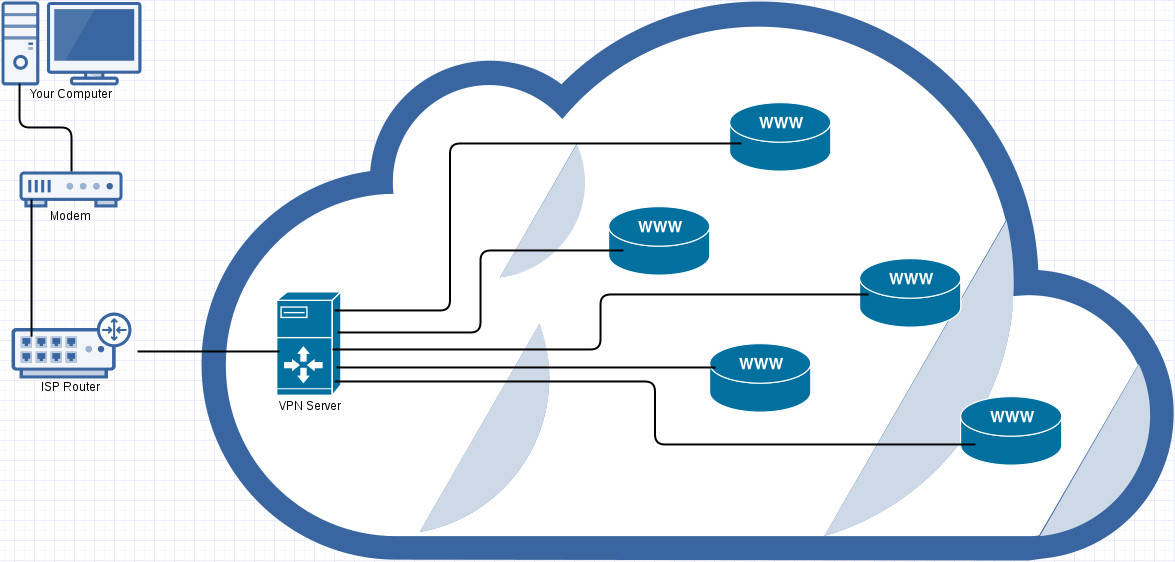

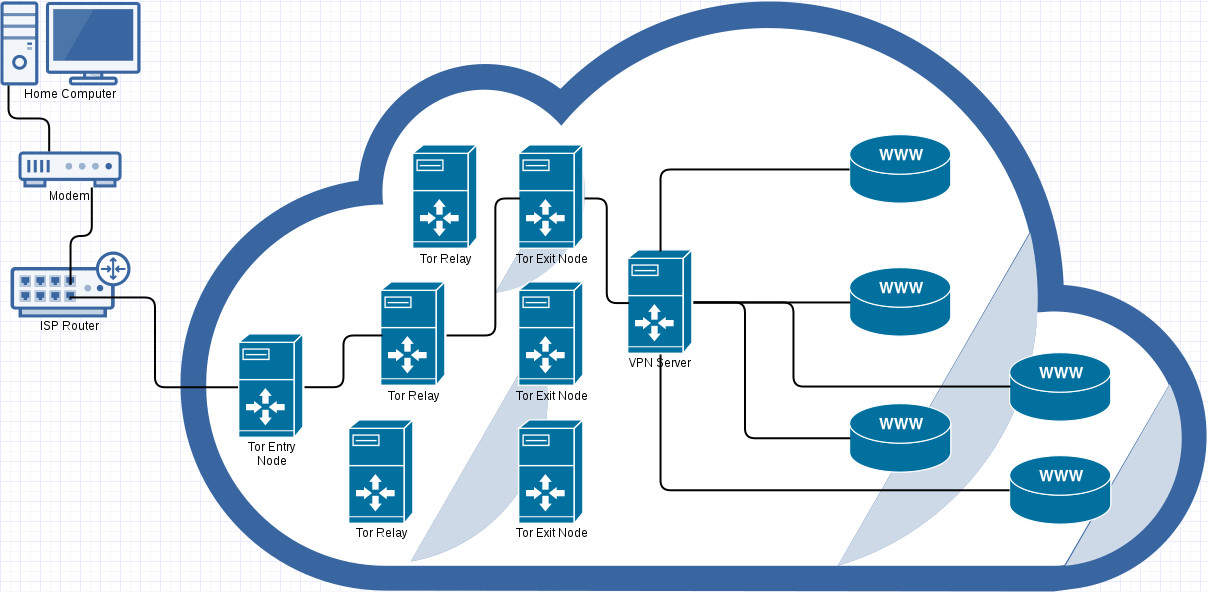

La mejor manera de mantener tu privacidad es usar Tor junto con una VPN. Una VPN, o Red Privada Virtual, es un túnel encriptado en Internet desde tu computadora hacia un servidor VPN. Cualquier navegación web que hagas a través de una VPN parece que viene desde el servidor VPN y no desde tu computadora.

Como ejemplo, un usuario en Nueva York puede conectarse a un servidor VPN en Los Ángeles y cualquier sitio web al que acceda dirá que se encuentra en California, no en Nueva York. Su ISP en Nueva York no podrá ver su tráfico web. De hecho, todo lo que el ISP podrá ver es que tiene datos encriptados yendo y viniendo entre su computadora y el servidor VPN al que se ha conectado. Nada más.

Una VPN no vuelve anónimo al usuario (aunque la mayoría de los servicios VPN añaden una capa de anonimato al hacer que los usuarios compartan direcciones IP). Solo provee un túnel encriptado entre tu computadora y el servidor VPN al que se está conectando. Quien opere el servidor VPN podría técnicamente ver tu actividad en línea, aunque los servicios VPN de buena reputación dicen que no hacen esto en sus políticas de privacidad.

Tor se utiliza para hacer que tu conexión a cualquier sitio web que visites sea anónima. Tu computadora se conecta a un nodo de entrada de Tor, después todo tu tráfico viaja a través de un relevo intermediario hacia un nodo de salida y finalmente alcanza el sitio web de destino. Tu ISP solo puede ver que te estás conectando a un nodo de entrada de Tor, lo que en muchos casos es suficiente para levantar sospechas.

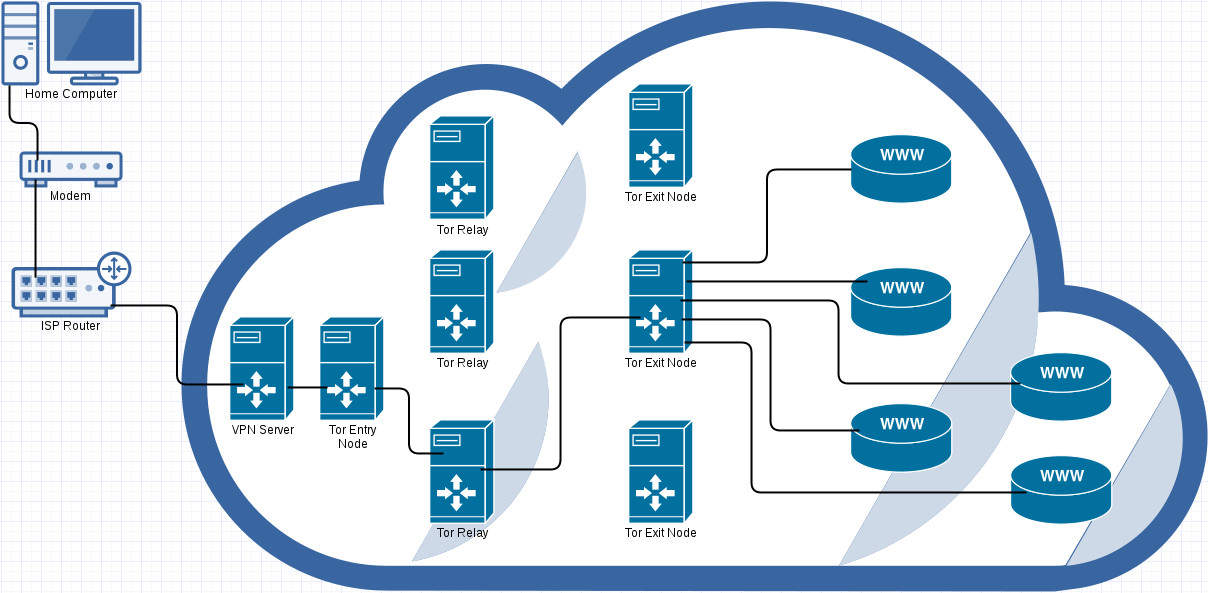

La solución parece sencilla. Conéctate a una VPN, después abre el navegador Tor y navega anónimamente en privado. Tu ISP no podrá ver que estás conectado a Tor y tu VPN no podrá leer el contenido de tu tráfico en Tor.

Sin embargo, esta solución parece haber creado un poco de confusión. Hay gente que se pregunta si es mejor conectarse primero a la VPN o a Tor.

La opción más sencilla es conectarte a tu VPN y después ejecutar el navegador Tor. La opción más complicada es hacerlo al revés. Esto requiere de una conexión Secure Shell remota hacia el servidor VPN o a un cliente VPN que tenga esta capacidad integrada como una opción de configuración. Lo más probable es que se especifique como algo parecido a “usar Tor como proxy para el cliente VPN”. Eso debería iniciar la conexión segura a través de Tor.

En la primera configuración, Tor a través de VPN, tu ISP puede ver que tu computadora está enviando y recibiendo información encriptada con un servidor específico. Eso es todo. El servidor VPN solo puede ver que está conectado a un nodo de entrada de Tor y que toda tu navegación se está manejando a través de esa red. Todos los sitios web del otro extremo de Tor no pueden ver ninguna información que pudiera identificarte personalmente. NordVPN opera servidores con una configuración preestablecida de Tor a través de VPN para que no tengas que utilizar el navegador Tor, pero ten en cuenta que Chrome y otros navegadores comunes podrían transmitir información que podría identificarte.

En la segunda configuración, VPN a través de Tor, tu ISP puede ver que tu computadora se está comunicando con un nodo de entrada de Tor. El servidor VPN obtiene tu información de acceso desde un nodo de salida de Tor, lo cual puede considerarse información personalmente identificable, rompiendo el anonimato de Tor. Los sitios web a los que te conectas solo pueden ver la dirección del servidor VPN. AirVPN y BolehVPN son solo dos proveedores VPN que permiten a los usuarios conectarse utilizando VPN a través de Tor.

Si tu proveedor VPN guarda registros de actividad, se pierde cualquier beneficio que pudieras haber recibido de la conexión Tor.

En nuestra guía para acceder a la Deep web y la DarkNet y en nuestra lista de las mejores VPN para Tor puedes encontrar más información acerca de las diferencias entre Tor a través de VPN y VPN a través de Tor.

¿Alguna vez han descifrado a Tor? ¿Cuáles son las debilidades de Tor?

La principal debilidad de Tor es que es susceptible a ataques de análisis de tráfico, pero esto no es exactamente nuevo. Incluso los documentos originales de diseño describían este tipo de vulnerabilidad. Teniendo esto en cuenta, Tor no fue diseñado para soportar un ataque de nodos infectados a gran escala.

Después de que cerraran el mercado de bienes ilícitos Silk Road 2.0 y de que arrestaran a su fundador, el equipo de Tor lanzó un parche para su software y urgió a los usuarios a que se actualizaran. Habían encontrado un grupo de relevos que estaban exponiendo a los usuarios que estaban accediendo a los servicios ocultos en la red. Para lograr esto, se estima que gastaron al menos $50 000 en servicios de alojamiento de Amazon para alojar todos los nodos comprometidos. El equipo de Tor también recibió información indicándoles que investigadores en la Universidad Carnegie Mellon recibieron un pago de más de un millón de dólares del FBI para lograr realizar este ataque. A pesar de este último golpe a la reputación de Tor, Silk Road 3.0 ya está en operaciones. En el caso del ataque de Carnegie Mellon, solo se comprometieron alrededor del seis por ciento de los nodos de Tor.

Error de usuario

Estos sitios y la gente que está detrás de ellos, junto con muchos otros que fueron atacados como parte de la misma operación, fueron derribados principalmente por errores humanos. Tor solo es anónimo cuando lo usas anónimamente. Los servidores ocultos son solo tan seguros como el código que está instalado en ellos. Usar cualquier tipo de información que pudiera servir para identificarte cuando estés en la Deep Web o en la DarkNet romperá tu anonimato mucho más rápido de lo que cualquier agencia o fuerza policíaca podría hacerlo. Usar un código obsoleto o defectuoso en un servidor oculto expone ese servidor a fallas de seguridad que, eventualmente, servirán para que alguien se apodere de él.

Como herramienta para mantener la privacidad y anonimato, Tor es un recurso excelente. Pero solo es tan bueno como aquellos que lo usan. El punto débil aquí no es Tor, sino su base de usuarios.

Así que, ¿qué otras opciones hay? Actualmente, Tor es la red anónima más grande del planeta, pero, ¿es la única opción? Por supuesto que no. En lo que a software se refiere, hay muchas maneras de lograr el objetivo.

Alternativas a Tor

Una cosa que resulta obvia es que Tor no está terminado. A pesar de eso, algunos de ustedes podrían estar preguntándose “Vale. ¿Qué más hay ahí afuera?” Bueno, estás de suerte. Resulta que existen otras herramientas para aquellos que quieren evitar ser rastreados. Aquí hay algunas de las más populares disponibles actualmente.

I2P

Similar a Tor, I2P o The Invisible Internet Project (Proyecto de Internet Invisible) usa una red distribuida de bases de datos y selección de pares para tráfico anónimo. También es susceptible a ataques de análisis de tráfico, pero I2P tiene algunas ventajas sobre Tor. Los pares son seleccionados a través del perfilado continuo y clasificación de desempeño. Es también lo suficientemente pequeño para que existan pocos o incluso ningún bloqueo activo para prevenir acceso.

Similar a Tor, I2P o The Invisible Internet Project (Proyecto de Internet Invisible) usa una red distribuida de bases de datos y selección de pares para tráfico anónimo. También es susceptible a ataques de análisis de tráfico, pero I2P tiene algunas ventajas sobre Tor. Los pares son seleccionados a través del perfilado continuo y clasificación de desempeño. Es también lo suficientemente pequeño para que existan pocos o incluso ningún bloqueo activo para prevenir acceso.

Freenet

![]() A diferencia de Tor, Freenet no depende de puntos de entrada y salida dedicados. En su lugar, los usuarios se conectan a Freenet preferiblemente a través de las computadoras de sus amigos. Si no tienes amigos en Freenet, tienes la opción de conectarte a través de computadoras de extraños, pero es considerado menos seguro que conectarse a las computadoras de amigos en quien confías. Freenet también es un servicio de distribución de archivos en el que los archivos encriptados son almacenados en discos duros de computadoras a través de la red. Debido a la encriptación, es poco probable que un usuario sea capaz de determinar lo que es realmente el archivo.

A diferencia de Tor, Freenet no depende de puntos de entrada y salida dedicados. En su lugar, los usuarios se conectan a Freenet preferiblemente a través de las computadoras de sus amigos. Si no tienes amigos en Freenet, tienes la opción de conectarte a través de computadoras de extraños, pero es considerado menos seguro que conectarse a las computadoras de amigos en quien confías. Freenet también es un servicio de distribución de archivos en el que los archivos encriptados son almacenados en discos duros de computadoras a través de la red. Debido a la encriptación, es poco probable que un usuario sea capaz de determinar lo que es realmente el archivo.

JonDoFox

JonDoFox es otro programa para navegar de forma anónima del tipo enrutamiento cebolla. Es un perfil para Mozilla Firefox o Firefox ESR. La computadora del usuario se conecta a una serie de operadores mixtos que hace que el tráfico web del usuario sea anónimo y lo envuelven en varias capas de encriptación. Igual que Freenet, el tamaño de la red es considerablemente menor que el de Tor. Esto se debe principalmente a su proceso de certificación. Para que te puedas convertir en un operador mixto debes pasar por su proceso de certificación. Teóricamente, esto podría disminuir las probabilidades de que un agresor se infiltre en servidores modificados, pero esto tendría que ser probado en un ambiente simulado.

JonDoFox es otro programa para navegar de forma anónima del tipo enrutamiento cebolla. Es un perfil para Mozilla Firefox o Firefox ESR. La computadora del usuario se conecta a una serie de operadores mixtos que hace que el tráfico web del usuario sea anónimo y lo envuelven en varias capas de encriptación. Igual que Freenet, el tamaño de la red es considerablemente menor que el de Tor. Esto se debe principalmente a su proceso de certificación. Para que te puedas convertir en un operador mixto debes pasar por su proceso de certificación. Teóricamente, esto podría disminuir las probabilidades de que un agresor se infiltre en servidores modificados, pero esto tendría que ser probado en un ambiente simulado.

GNUnet

GNUnet es una herramienta para compartir archivos de par a par que depende de grandes grupos para ofuscar las identidades de todos aquellos que forman parte del grupo. Un individuo en el grupo es virtualmente indistinguible de cualquier otro usuario, excepto para el creador del grupo.

GNUnet es una herramienta para compartir archivos de par a par que depende de grandes grupos para ofuscar las identidades de todos aquellos que forman parte del grupo. Un individuo en el grupo es virtualmente indistinguible de cualquier otro usuario, excepto para el creador del grupo.

Mejores soluciones actualmente en desarrollo

Los siguientes proyectos aún se están desarrollando, pero están trabajando para crear redes de anonimato incluso más fuerte, pero para aplicaciones más específicas. Tor fue creado como una especie de solución genérica y universal para el uso anónimo de la red. Estos proyectos están más enfocados hacia aplicaciones específicas del uso de la red.

Aqua/Herd

Aqua es una red de distribución de archivos diseñada para ser completamente anónima, mientras que Herd es una red anónima Voice over IP (protocolo de voz a través del Internet). Los diseñadores están buscando los medios para quitar los metadatos del tráfico de la red, que es la principal forma de rastrear a un cliente y al servidor con el que se está comunicando el cliente.

Vuvuzela/Alpenhorn

Alpenhorn es la segunda versión de Vuvuzela, llamada así por la trompeta que se usa normalmente en los partidos de fútbol en Latinoamérica y África. Alpenhorn es un programa de chat anónimo y libre de metadatos que puede, en teoría, escalarse a millones de usuarios. Estate atento a una beta pública en el futuro cercano.

Dissent

Si tu anonimato es más importante para ti que la latencia, entonces Dissent ofrece uno de los mejores servicios de anonimato disponibles. Debido a la mayor latencia y al poco ancho de banda, es mejor utilizar Dissent para hacer blogs, micro-blogs o incluso comunicaciones de tipo IRC. Dissent funciona de forma bastante simple, pero consume mucho ancho de banda. Cuando un cliente transmite algo, el otro cliente transmite un paquete del mismo tamaño. En lugar de usar enrutamiento cebolla, Dissent se basa en DC-nets, un algoritmo de dining cryptographers (criptógrafos comensales). Combina eso con un algoritmo verificable de azar y te encuentras con el diseño de mayor anonimato que se está investigando hoy en día.

Riffle

El intercambio anónimo de archivos es cada vez más y más buscado. Riffle es otro intento de proveer a un usuario con una forma anónima de compartir archivos de cualquier tamaño. Sin embargo, no se busca que sea un reemplazo para Tor, principalmente porque compartir archivos a través de Tor rompe el anonimato. Riffle está diseñado para mejorar a Tor, dándole a los usuarios de Tor una forma verdaderamente anónima de compartir archivos sin obstruir la red Tor. Inspirado por Dissent, Riffle también utiliza un algoritmo de azar, pero no cuenta con el algoritmo criptográfico de DC-net.

Riposte

Riposte está inspirado en Dissent, pero se enfoca en los micro-blogs. Actualmente, los micro-blogs se encuentran en el reino de Twitter, Pinterest y otro tipo de servicios parecidos en los que los usuarios actualizan su blog con pequeños fragmentos de información como citas de personas famosas o peticiones de comentarios o incluso solicitudes para unirse a comunidades. Riffle está diseñado para permitir que los usuarios hagan micro-blogs de forma anónima a costa de velocidad de Internet. Siguiendo los pasos de Dissent, Riposte también utiliza una configuración del tipo DC-net para ocultar la transmisión original en una tormenta de transmisiones de pedazos de información del mismo tamaño al azar.

Proyectos Tor

Finalmente, como un beneficio adicional, aquí hay una lista de todos los demás proyectos que está actualmente desarrollando TorProject, todos con el interés de mantener la privacidad de cada una de las personas que quieran hacer uso de sus productos. Algunos de estos son realmente obvios y fáciles de usar, mientras que otros están más tras bambalinas. Hay un par de bibliotecas de programación disponibles para desarrolladores de software que permiten que sus productos se comuniquen con La Red Cebolla.

El navegador Tor

Esto es lo que usa la mayoría de la gente para acceder a Tor. Es muy simple de adquirir y usar. En realidad, el navegador Tor es una versión personalizada de Mozilla Firefox y, por lo tanto, se ve y se siente como cualquier otro navegador web. La personalización está diseñada para no dejar rastro de tu navegación en la computadora. Simplemente descarga el archivo comprimido para tu sistema operativo, ya sea Windows, Mac OS o Linux, extráelo a su propia carpeta, abre el archivo ejecutable dentro de la carpeta y navega a placer en completo anonimato. Cuando cierres el navegador, todos tus rastros de navegación se limpian de la memoria. Solo permanecerán tus marcadores y descargas.

Sitios web .onion

![]() Estos son sitios web a los que solo se puede acceder a través de la red Tor y sabiendo a donde ir. Existen buscadores especiales como Onion.city, Onion.to y muchos más. Sin embargo, ten en cuenta que también existen fraudes, estafas y honeypots regados a lo largo de la DarkNet. Ten cuidado dónde das clic. También hay imágenes muy desagradables por ahí. Te hemos advertido.

Estos son sitios web a los que solo se puede acceder a través de la red Tor y sabiendo a donde ir. Existen buscadores especiales como Onion.city, Onion.to y muchos más. Sin embargo, ten en cuenta que también existen fraudes, estafas y honeypots regados a lo largo de la DarkNet. Ten cuidado dónde das clic. También hay imágenes muy desagradables por ahí. Te hemos advertido.

Orbot

![]() Con Orbot puedes acceder a la red Tor a través de tu dispositivo Android. Orbot crea un proxy de Tor en tu dispositivo para que todo el tráfico de Internet de tu dispositivo se dirija a través de la red Tor. Eso significa que el tráfico de todas las aplicaciones de tu teléfono o tablet también se dirigirán a través de Tor. Por supuesto, algunas aplicaciones están diseñadas para no ser anónimas y romperán el anonimato provisto por la red Tor. El verdadero anonimato requiere de solo unos cuantos pasos para asegurarte de que los indicadores estén desactivados o, al menos, no ejecutándose cuando estés conectándote a Tor. Recuerda desactivar la sincronización automática y cerrar cualquier aplicación que ingrese automáticamente a tus cuentas, como Gmail, Yahoo!, Facebook, Twitter y demás.

Con Orbot puedes acceder a la red Tor a través de tu dispositivo Android. Orbot crea un proxy de Tor en tu dispositivo para que todo el tráfico de Internet de tu dispositivo se dirija a través de la red Tor. Eso significa que el tráfico de todas las aplicaciones de tu teléfono o tablet también se dirigirán a través de Tor. Por supuesto, algunas aplicaciones están diseñadas para no ser anónimas y romperán el anonimato provisto por la red Tor. El verdadero anonimato requiere de solo unos cuantos pasos para asegurarte de que los indicadores estén desactivados o, al menos, no ejecutándose cuando estés conectándote a Tor. Recuerda desactivar la sincronización automática y cerrar cualquier aplicación que ingrese automáticamente a tus cuentas, como Gmail, Yahoo!, Facebook, Twitter y demás.

OrFox

Para acompañar a Orbot, también existe un navegador para dispositivos Android que te permite navegar por la red utilizando Tor. Sin embargo, esto solo funciona con la navegación web a través de un navegador. Todas las demás aplicaciones de tu dispositivo Android se estarán comunicando a través de las líneas regulares de tráfico sin el beneficio del anonimato provisto por el ruteador cebolla.

Para acompañar a Orbot, también existe un navegador para dispositivos Android que te permite navegar por la red utilizando Tor. Sin embargo, esto solo funciona con la navegación web a través de un navegador. Todas las demás aplicaciones de tu dispositivo Android se estarán comunicando a través de las líneas regulares de tráfico sin el beneficio del anonimato provisto por el ruteador cebolla.

Tails

Este podría ser el mejor uso de Tor. Es un sistema operativo en vivo que se ejecuta ya sea desde un CD, una memoria USB o memory stick. Coloca esto en la computadora justo antes de reiniciarla. Si los BIOS de la computadora están configurados correctamente, cargará Tails en lugar del sistema operativo cargado en el disco duro de la computadora. Es perfecto para navegar por la web de forma anónima en una una computadora que no te pertenece. Y sin dejar rastro de tu historial de navegación en ningún lado de la computadora. No utiliza el disco duro interno de la computadora mientras se está ejecutando Tails. La memoria de la computadora se borra con cada reinicio. Además, no se guardan cookies o archivo temporal de Internet en el CD o en la memoria USB que contiene Tails mientras esté en uso, así que esos también se pierden tan pronto como se reinicie la computadora.

Este podría ser el mejor uso de Tor. Es un sistema operativo en vivo que se ejecuta ya sea desde un CD, una memoria USB o memory stick. Coloca esto en la computadora justo antes de reiniciarla. Si los BIOS de la computadora están configurados correctamente, cargará Tails en lugar del sistema operativo cargado en el disco duro de la computadora. Es perfecto para navegar por la web de forma anónima en una una computadora que no te pertenece. Y sin dejar rastro de tu historial de navegación en ningún lado de la computadora. No utiliza el disco duro interno de la computadora mientras se está ejecutando Tails. La memoria de la computadora se borra con cada reinicio. Además, no se guardan cookies o archivo temporal de Internet en el CD o en la memoria USB que contiene Tails mientras esté en uso, así que esos también se pierden tan pronto como se reinicie la computadora.

Arm

![]() Te presentamos a Arm al final del artículo “Cómo construir tu propio relevo o nodo Tor”. Arm es un monitor basado en líneas de comando para un relevo Tor. Muestra información en tiempo real acerca de un relevo o puente en la red Tor. Esto te ayuda a vigilar tu relevo mediante reportes estadísticos, métricos y de salud. Puedes averiguar cuántos usuarios de Tor han ingresado a Tor a través de tu relevo o cuánto de tu ancho de banda disponible se está usando para apoyar a Tor.

Te presentamos a Arm al final del artículo “Cómo construir tu propio relevo o nodo Tor”. Arm es un monitor basado en líneas de comando para un relevo Tor. Muestra información en tiempo real acerca de un relevo o puente en la red Tor. Esto te ayuda a vigilar tu relevo mediante reportes estadísticos, métricos y de salud. Puedes averiguar cuántos usuarios de Tor han ingresado a Tor a través de tu relevo o cuánto de tu ancho de banda disponible se está usando para apoyar a Tor.

Atlas

![]() Atlas es una aplicación web que provee información del estado actual de los relevos de la red Tor. Escribe el nombre del relevo en el cuadro de búsqueda en la parte superior del sitio y obtén un resumen general de su estado actual. Haz clic en el sobrenombre del relevo para obtener un reporte mucho más detallado junto con una explicación de todos los indicadores que aplican a ese nodo en particular.

Atlas es una aplicación web que provee información del estado actual de los relevos de la red Tor. Escribe el nombre del relevo en el cuadro de búsqueda en la parte superior del sitio y obtén un resumen general de su estado actual. Haz clic en el sobrenombre del relevo para obtener un reporte mucho más detallado junto con una explicación de todos los indicadores que aplican a ese nodo en particular.

Pluggable Transports

![]() Se utiliza para cambiar la forma en la que aparece tu flujo de datos. Esta es otra forma de mantenerte conectado a Tor. Algunas entidades han comenzado a bloquear el tráfico de Tor basado en el propio tráfico, no en la dirección IP del relevo o puente utilizado para conectarse a la red. Pluggable Transports cambia el tráfico de Tor para que se vea y se sienta como tráfico regular, no de Tor, para evitar que te identifiquen.

Se utiliza para cambiar la forma en la que aparece tu flujo de datos. Esta es otra forma de mantenerte conectado a Tor. Algunas entidades han comenzado a bloquear el tráfico de Tor basado en el propio tráfico, no en la dirección IP del relevo o puente utilizado para conectarse a la red. Pluggable Transports cambia el tráfico de Tor para que se vea y se sienta como tráfico regular, no de Tor, para evitar que te identifiquen.

Stem

![]() Esta es la biblioteca a la que acuden los desarrolladores que crean programas para interactuar con Tor. Un ejemplo de uno de esos programas es Arm.

Esta es la biblioteca a la que acuden los desarrolladores que crean programas para interactuar con Tor. Un ejemplo de uno de esos programas es Arm.

OONI

![]() Mientras que Atlas es un sitio que muestra el estado de la red Tor, OONI es el sitio que muestra el estado de censura en todo el mundo hoy en día. Para lograr esto explora el Internet comparando un buen resultado conocido con un resultado que no esté protegido ni encriptado. Cualquier cambio en los resultados es prueba de que lo han alterado o censurado.

Mientras que Atlas es un sitio que muestra el estado de la red Tor, OONI es el sitio que muestra el estado de censura en todo el mundo hoy en día. Para lograr esto explora el Internet comparando un buen resultado conocido con un resultado que no esté protegido ni encriptado. Cualquier cambio en los resultados es prueba de que lo han alterado o censurado.

TorBirdy

![]() Esta es una extensión para Mozilla Thunderbird que lo configura para ejecutarse en la red Tor. Considéralo como un botón Tor para Thunderbird.

Esta es una extensión para Mozilla Thunderbird que lo configura para ejecutarse en la red Tor. Considéralo como un botón Tor para Thunderbird.

Onionoo

![]() Onionoo es un protocolo basado en la web que obtiene información relacionada con el estado actual de La Red Cebolla. Esta información no está en un formato legible para los humanos. Está diseñada para funcionar como un servicio para otras aplicaciones como Atlas o Tor2Web.

Onionoo es un protocolo basado en la web que obtiene información relacionada con el estado actual de La Red Cebolla. Esta información no está en un formato legible para los humanos. Está diseñada para funcionar como un servicio para otras aplicaciones como Atlas o Tor2Web.

Metrics Portal

![]() Como indica el nombre (portal de métricas), aquí es donde obtienes las métricas relacionadas con la red Tor, como el ancho de banda disponible y el tamaño estimado del volumen de usuarios actual. Cualquier investigador que esté interesado en estadísticas específicas y detalladas de la red Tor puede encontrarlas aquí o hacer una petición de la métrica que está buscando.

Como indica el nombre (portal de métricas), aquí es donde obtienes las métricas relacionadas con la red Tor, como el ancho de banda disponible y el tamaño estimado del volumen de usuarios actual. Cualquier investigador que esté interesado en estadísticas específicas y detalladas de la red Tor puede encontrarlas aquí o hacer una petición de la métrica que está buscando.

Shadow

![]() Simula una red en caso de que utilizara el verdadero navegador Tor. Esto es de mucha utilidad en algún tipo de prueba de laboratorio, en caso de que quisieras ver cómo afectaría Tor a tu red sin realmente impactar a tu red. Es perfecta para experimentar con Tor y con varios otros programas antes de permitirlos o implementarlos en tu red de área local.

Simula una red en caso de que utilizara el verdadero navegador Tor. Esto es de mucha utilidad en algún tipo de prueba de laboratorio, en caso de que quisieras ver cómo afectaría Tor a tu red sin realmente impactar a tu red. Es perfecta para experimentar con Tor y con varios otros programas antes de permitirlos o implementarlos en tu red de área local.

Tor2Web

Permite a los usuarios que no usan el navegador Tor acceso a los sitios web que se ejecutan en los servicios ocultos de Tor. La idea es ofrecer a los usuarios de Internet la opción de sacrificar su anonimato, pero permitirles el acceso a la información oculta dentro de la red Tor sin por esto sacrificar el propio anonimato de los sitios web a los que están accediendo.

Permite a los usuarios que no usan el navegador Tor acceso a los sitios web que se ejecutan en los servicios ocultos de Tor. La idea es ofrecer a los usuarios de Internet la opción de sacrificar su anonimato, pero permitirles el acceso a la información oculta dentro de la red Tor sin por esto sacrificar el propio anonimato de los sitios web a los que están accediendo.

Tor Messenger

![]() Un cliente de mensajería instantánea que utiliza la red Tor para todas sus transmisiones. Es segura por defecto y cuenta con capacidad multiplataforma, lo que lo convierte en un programa de chat ideal para cualquiera que desee seguridad y anonimato.

Un cliente de mensajería instantánea que utiliza la red Tor para todas sus transmisiones. Es segura por defecto y cuenta con capacidad multiplataforma, lo que lo convierte en un programa de chat ideal para cualquiera que desee seguridad y anonimato.

txtorcon

![]() Esta es una biblioteca de programadores para desarrollar aplicaciones basadas en Python que permiten la comunicación o ejecución de un programa Tor. Contiene todos los servicios necesarios para acceder a los circuitos, flujos, funciones de registro y servicios ocultos de Tor.

Esta es una biblioteca de programadores para desarrollar aplicaciones basadas en Python que permiten la comunicación o ejecución de un programa Tor. Contiene todos los servicios necesarios para acceder a los circuitos, flujos, funciones de registro y servicios ocultos de Tor.